安全厂商Greynoise发现,GNU Inetutils套件中的telnetd服务存在一项长达11年未被发现的漏洞,近期已出现攻击者尝试利用该漏洞访问系统。

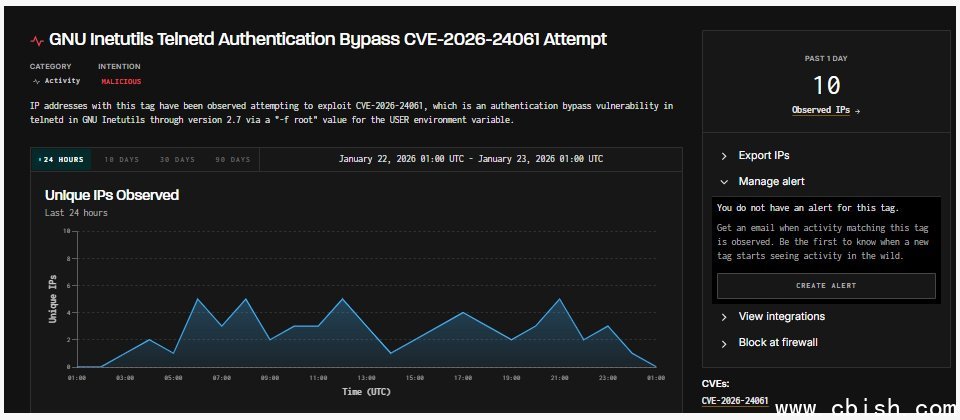

研究人员观察到,自1月22日起的24小时内,多个IP地址试图登录GNU Inetutils的telnetd程序,疑似为恶意活动。

telnetd程序在启动用户登录时,会读取并传递客户端提供的环境变量(USER)。编号为CVE-2026-24061的漏洞,源于GNU Inetutils的telnetd对USER变量验证不当,攻击者可通过在输入中添加-f root参数,绕过身份验证流程,从而获取root权限。比利时网络安全中心警告,利用此漏洞可能导致攻击者读取敏感数据、修改系统配置、执行任意指令,甚至破坏系统可用性。

根据NIST漏洞数据库,该漏洞的CVSS风险评分为9.8。原因是该漏洞允许未经身份验证的远程攻击者发起攻击,利用门槛低、无需用户交互,且后果极为严重。

The Register指出,该漏洞源于2015年软件引入的代码变更,直到如今才被研究人员发现。

最新漏洞影响GNU Inetutils 1.9.3至2.7版本。GNU官方已提供修复代码,修正telnetd中的参数注入问题,并已合并至上游源码中。但需各操作系统厂商将补丁整合进其发行版并发布更新。目前Debian已发布公告并发布修复版本。

加拿大、比利时等国家的主管机构均已发布安全通告。比利时政府呼吁用户及时更新软件,或关闭Telnet服务,启用防火墙访问策略,改用VPN或ZTNA方式访问设备。