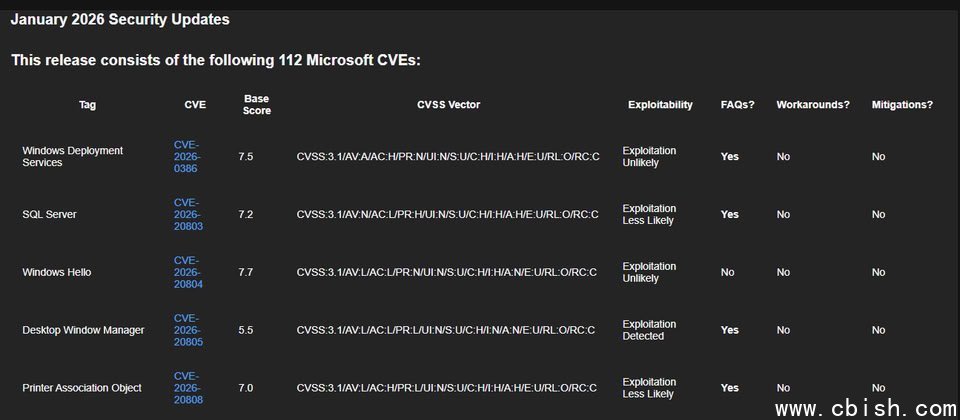

1月13日,微软发布本月例行更新(Patch Tuesday),针对旗下Windows操作系统、Office办公套件以及Azure云服务与开发工具,修补了112个安全漏洞,较上个月的57个增加了一倍。值得注意的是,其中部分漏洞已被实际利用,且相关细节已被公开,用户应尽快采取措施应对。

其中,已被用于实际攻击的是信息泄露漏洞CVE-2026-20805,该漏洞存在于桌面窗口管理器(Desktop Window Manager,DWM)中。攻击者一旦利用成功,可在本地系统上通过桌面窗口管理器泄露特定内存地址信息,泄露内容为高级程序调用的一段用户模式内存地址,CVSS风险评分为5.5分。

该漏洞由微软威胁情报中心(MSTIC)与微软安全响应中心(MSRC)通报,但微软尚未披露具体利用方式。长期跟踪微软月度更新的Zero Day Initiative(ZDI)推测,攻击者可能先利用该漏洞获取特定内存地址,再在后续阶段构建攻击链,最终实现任意代码执行。

本次更新中,有两个漏洞在修复前已被公开:一个是安全功能绕过漏洞CVE-2026-21265,另一个是MITRE登记的Agere调制解调器驱动权限提升漏洞CVE-2023-31096。

CVE-2026-21265与安全启动机制相关,攻击者若成功利用,可绕过安全启动保护,CVSS风险评分为6.4分。该漏洞的成因是微软于2011年颁发的Windows安全启动证书即将在今年到期,若不及时处理,可能影响安全启动相关功能。值得一提的是,微软早在半年前就已发布相关公告。

另一个已被公开的漏洞CVE-2023-31096,攻击者利用后可获取SYSTEM权限,风险评分为7.8。微软已移除agrsm64.sys和agrsm.sys文件以应对该漏洞。针对该品牌调制解调器的零日漏洞,微软此前已有处理先例:去年10月的例行更新中,曾公告修复已被利用的CVE-2025-24990,以及在修复前已被公开的CVE-2025-24052。

从漏洞类型来看,本次修补的112个漏洞中,权限提升漏洞数量最多,达56个;其次是信息泄露漏洞和远程代码执行漏洞,分别为22个和21个;另有5个欺骗类漏洞、3个安全功能绕过漏洞、3个篡改类漏洞,以及2个拒绝服务(DoS)漏洞。从危险等级来看,本次有8个漏洞被评定为“严重”级别,其中6个为远程代码执行漏洞,2个为权限提升漏洞。