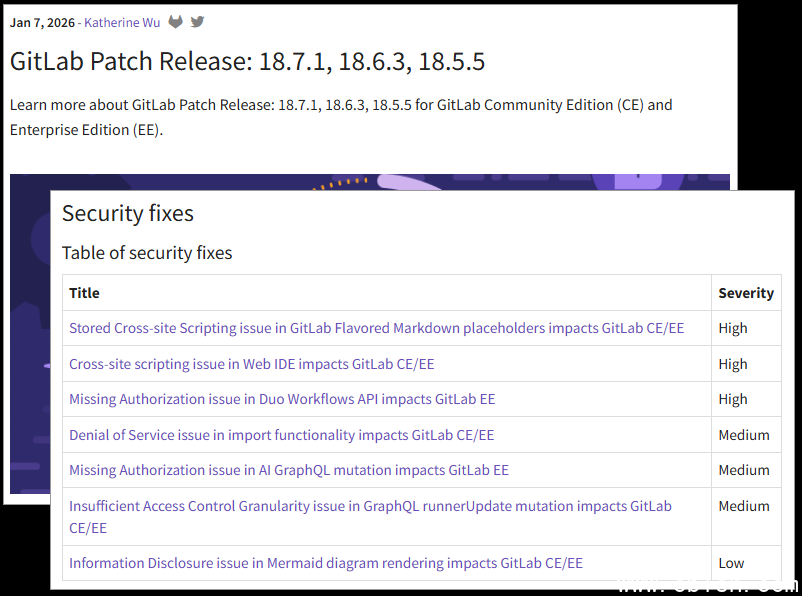

GitLab于1月7日发布18.7.1、18.6.3与18.5.5版本,修复多项安全漏洞,涵盖跨站脚本(XSS)、授权检查缺失、拒绝服务(DoS)与信息泄露等风险,部分漏洞风险等级为高危,可能影响GitLab多项核心功能与平台访问控制机制。官方强烈建议采用自托管(self-managed)部署的用户,尽快升级以降低风险。GitLab.com已完成更新,GitLab Dedicated用户不受影响。

影响版本与适用范围

GitLab指出,本次修复涵盖多数自托管环境,包括Omnibus包、源码安装与Helm Chart等部署方式,除非特别注明排除,否则均在影响范围内。

受影响版本包含GitLab社区版(Community Edition,CE)与企业版(Enterprise Edition,EE)多个历史版本分支,最早可追溯至8.x与10.x系列,用户需根据所属版本线,升级至18.7.1、18.6.3或18.5.5。

重点漏洞一览

跨站脚本(XSS)漏洞

GitLab修复了两项高危跨站脚本漏洞,其中一项为CVE-2025-9222(CVSS风险评分为8.7),攻击者可滥用GitLab Flavored Markdown标记语言的占位符(Placeholders)机制,发起存储型跨站脚本攻击;另一项CVE-2025-13761(CVSS风险评分为8.0)影响Web IDE,可能导致未经身份验证的攻击者诱使用户访问特制网页,在其浏览器中执行任意脚本。

授权检查缺失与权限滥用

此外,多项漏洞涉及授权检查不足问题,包括Duo Workflows API(CVE-2025-13772)与AI GraphQL突变(CVE-2025-13781)。攻击者可能通过操控API请求或GraphQL突变(mutation),访问或修改未经授权的AI模型设置,甚至更改整个GitLab实例级别的AI功能供应商设置,影响范围以GitLab EE为主。

拒绝服务与访问控制问题

GitLab也修复了一项与导入功能相关的拒绝服务漏洞(CVE-2025-10569),已通过身份验证的用户可能通过向外部API调用提供特制响应,导致系统资源耗尽。此外,GraphQL runnerUpdate突变的访问控制粒度不足(CVE-2025-11246),可能使具备特定权限的用户移除无关项目的Runner资源。

信息泄露风险

另一项低风险漏洞与Mermaid图表渲染机制有关(CVE-2025-3950),攻击者可能通过绕过资产代理防护的特制图片,泄露敏感连接信息。

官方建议措施

GitLab强调,所有使用受影响版本的自托管环境,应尽快升级至最新修复版本,以维持良好的安全状态。单节点(single-node)环境在升级期间,可能因数据库迁移而需要短暂停机;多节点(multi-node)环境则可遵循GitLab提供的零停机(zero-downtime)升级流程进行更新。

此外,GitLab建议管理员查阅官方文档所列的安全最佳实践,包括持续应用补丁、强化对外访问防护设置,并针对涉及Markdown、Web IDE、AI相关功能与导入流程的异常活动加强监控。

GitLab表示,漏洞的详细技术信息将在补丁发布30天后,陆续在官方问题追踪系统中公开,以协助社区进一步分析与防范相关风险。

补丁节奏可预期,关键在于企业是否“跟得上”

从治理与实践角度看,GitLab此次补丁也凸显了补丁节奏管理的重要性。根据GitLab官方说明,补丁分为每月定期发布和针对高严重性漏洞提供的临时重大修复;其中定期补丁通常安排在每月第二和第四个星期三。

企业内部是否能将这一节奏纳入管理机制,例如明确的补丁时间要求、固定的变更窗口用于常规补丁,以及在遭遇高风险漏洞时是否具备快速决策与风险接受流程,至关重要。若缺乏这套机制,补丁只能依赖临时应对,风险自然难以控制。