今年6月,软件开发商Rarlab发布WinRAR 7.12版本,修复了路径遍历漏洞CVE-2025-6218(CVSS风险评分为7.8分)。近期,美国网络安全和基础设施安全局(CISA)警告该漏洞已被用于实际攻击,并将其列入已知被利用漏洞清单(KEV),使该漏洞再次受到关注。

12月9日,CISA发布公告,将两个漏洞加入KEV清单,其中之一即为CVE-2025-6218,并要求联邦机构必须在12月30日前完成修复。该路径遍历漏洞可能允许攻击者执行任意代码,影响多个Windows操作系统版本。但利用该漏洞需满足必要条件:用户必须主动打开或解压缩来源不明的RAR压缩文件,才能被利用,并非自动触发型攻击。尽管CISA未说明具体攻击方式,但多家安全厂商观察到,已有多个黑客组织将其用于实际攻击。

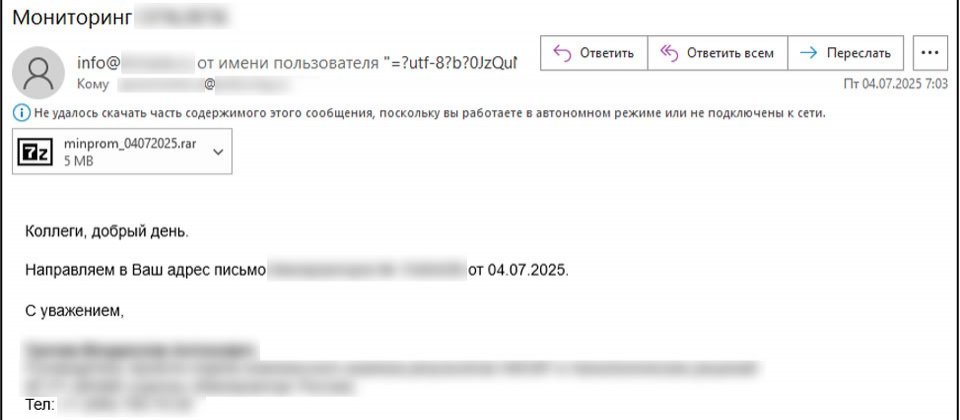

最早警告该漏洞已被用于攻击行动的是俄罗斯安全公司BI.Zone,他们于8月指出,代号为Paper Werewolf或Goffee的黑客组织发起了鱼叉式钓鱼攻击,冒充某俄罗斯研究机构员工,发送带有RAR附件的电子邮件。当时他们就利用了CVE-2025-6218以及另一个后来被修复的漏洞CVE-2025-8088。

随后,数字风险防护厂商Forescout、印度安全公司SecPod以及中国安全公司360数字安全发现,代号为APT-C-08或Bitter的黑客组织,利用CVE-2025-6218对南亚国家政府机构发动攻击。攻击者通过RAR文件携带特定脚本或恶意Word模板,一旦用户打开,黑客的工具便会秘密存放在系统敏感文件夹中,包括Windows启动文件夹。

当用户登录电脑或启动Word时,恶意文件便会自动执行,从C2服务器下载有效载荷,包括ZxxZ、WmRAT和MiyaRAT等远程访问木马(RAT)。

值得注意的是,俄罗斯黑客组织也 reportedly 加入了漏洞利用行列。安全研究员Robin发现,代号为Gamaredon、Primitive Bear和Armageddon的黑客组织,针对乌克兰企业组织发起攻击,他们发送的RAR文件通常附带伪造的PDF文件及命名异常的HTML应用程序(HTA)文件。一旦用户打开,WinRAR会将HTA文件解压至启动文件夹,电脑重启后,嵌入HTA文件中的VBScript脚本将自动下载其他恶意软件。Robin强调,利用CVE-2025-6218仅需极少的用户交互,多数情况下只需诱骗用户打开恶意RAR文件即可得逞。

在脚本执行流程中,攻击者首先创建WScript.Shell实例,然后定义有效载荷命令,通过LOLBin(Living Off the Land Binaries)手法,滥用mshta.exe访问特定URL获取并执行有效载荷。这些载荷可能是HTA、VBS或EXE文件,最终在受害主机上植入模块化后门Pteranodon或GammaLoad。