韩国网络安全公司研究人员披露,疑似与朝鲜黑客组织Kimsuky相关的Android恶意软件传播活动近期结合钓鱼网站与二维码引流,诱导用户在手机端下载并安装伪装成物流查询或安全应用的Android安装包,启动具备远程控制能力的恶意服务,属于DocSwap木马家族的最新变种。

研究人员指出,攻击者会搭建模仿快递配送服务的钓鱼页面,配合弹窗通知或提示文字引导用户操作。当用户通过电脑打开链接时,页面会声称因安全原因无法在电脑端查询,并设计二维码引导用户改用手机扫描访问。

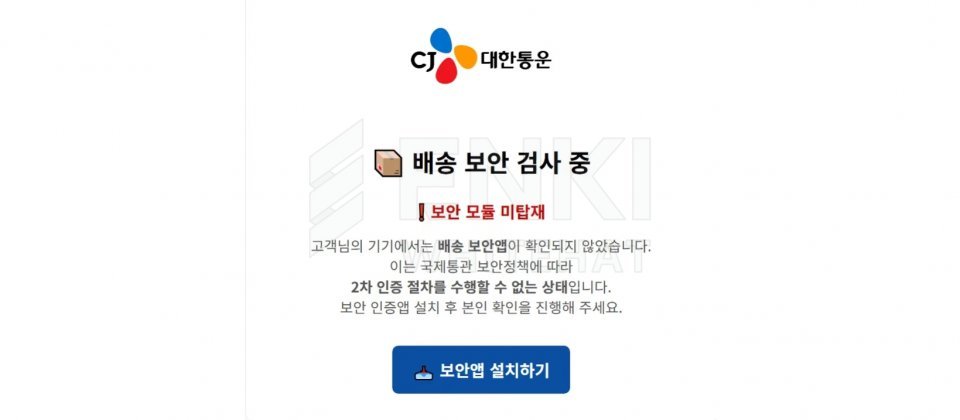

服务器会根据浏览器的User-Agent等信息返回不同内容。若在Android设备上打开,页面会显示伪装的安全检查流程和安装按钮,诱导用户下载恶意安装包。由于Android系统对未知来源安装通常会弹出警告,攻击者会声称该应用为安全且官方版本,试图让用户忽略提示并完成安装。

受害者下载的看似物流通知应用,实为加载器。启动后,它会从自身资源中提取加密的内嵌安装包,使用原生库解密并加载,最终注册后台常驻服务,运行DocSwap远程控制木马。研究人员指出,该服务具备信息窃取与远程操控能力,并可能滥用Android无障碍服务进行键盘记录等行为。为降低警觉,恶意程序会显示一次性验证码等验证界面,流程结束后跳转至真实的物流查询页面,使用户误以为仅是普通查询操作。

除物流伪装外,研究团队还发现类似手法被包装成拍卖物流验证、虚拟私人网络(VPN)或加密货币空投验证等不同主题。部分服务器上同时存在与网站或通讯账户登录相关的钓鱼页面,表明攻击者可能同步窃取账号密码信息。

研究人员掌握多项相互佐证的线索,包括指挥控制与钓鱼基础设施的重叠,以及网页代码中出现的中文注释与错误提示,据此判断该活动与Kimsuky组织高度相关。至于初始链接如何送达受害者,研究人员尚未明确,但推测可能通过短信钓鱼或钓鱼邮件投递。

研究人员建议,如收到要求扫描二维码或引导安装应用的物流通知,应通过官方应用或手动输入官网网址进行查询,避免直接点击不明链接。同时应注意应用索取的权限是否合理,若出现与物流查询无关的文件访问、短信读取或电话拨打等权限请求,需提高警惕。