7月30日软件开发业者Rarlab发布7.13版WinRAR,提及这一版更新修补路径穿越漏洞CVE-2025-8088,影响7.12之前的WinRAR,攻击者可透过特製的压缩档来触发。通报此漏洞的ESET昨天发布警告,揭露这项漏洞已被用于实际攻击行动。由于WinRAR并未提供自动更新机制,用户应儘速手动更新。

这项漏洞被发现的缘由,是ESET发现名为RomCom、Storm-0978、UNC2596、Tropical Scorpius的俄罗斯骇客组织,在攻击行动里利用未知的WinRAR漏洞,藉此于欧洲及加拿大的金融、製造、国防、物流产业发动攻击,部署SnipBot、RustyClaw、Mythic等恶意程序。由于这些骇客在攻击流程利用零时差漏洞的情况已有先例,促使他们着手调查并通报此事。

7月18日ESET取得骇客使用的RAR压缩档,发现其中挟带了恶意的DLL档msedge.dll,因内含不寻常的路径引起他们的注意,分析后确认骇客使用的未知漏洞,影响当时WinRAR最新版本7.12,ESET于24日通报此事,Rarlab发布7.13 beta 1版予以修补,并在30日发布7.13正式版本。值得留意的是,这项漏洞影响Rarlab多项Windows平台的解决方案,包括UnRAR、便携版UnRAR原始码,以及UnRAR.dll都会曝险。对此,ESET呼吁用户必须儘速升级新版,才能缓解这项资安风险。

此漏洞被登记为CVE-2025-8088,4.0版CVSS风险评为8.4,ESET指出是运用NTFS文件系统的替代资料串流(Alternate Data Streams,ADS)来达到路径穿越的目的,与Rarlab于今年6月修补的另一个漏洞CVE?2025?6218类似。该漏洞的可怕之处在于,攻击者能将恶意文件隐藏于压缩档里,一旦执行解压档,这些文件会静悄悄部署到受害电脑。

这波攻击发生在7月18日至21日,骇客透过钓鱼邮件接触使用者,假借求职为由寄送履历,企图引诱他们上钩。骇客挟带的RAR档存在共通点,那就是都含有两个恶意文件,其中一个是Windows捷径档(LNK),另一个是DLL或EXE文件。

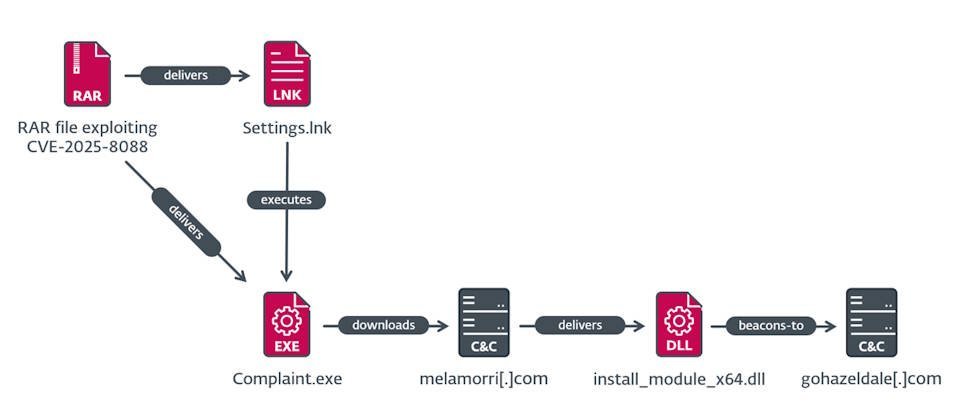

究竟RomCom如何触发漏洞?ESET举出其中一个骇客特製的RAR压缩档为例,若是透过WinRAR开启,只会看到内含一个可能无害的文件,但实际上,此RAR档同时挟带了多个经过ADS处理的恶意文件,一旦使用者试图开启良性文件,WinRAR不仅会解出良性文件,也会依照ADS的资料将恶意文件解压缩至特定路径:攻击者将恶意DLL部署到暂存资料夹(%TEMP%),但同时也把LNK档部署到启动资料夹,只要使用者每次登入系统,就会自动执行骇客的恶意程序。

值得留意的是,在ESET察觉RomCom的攻击行动后,有其他骇客组织跟进滥用这个WinRAR漏洞。俄罗斯资安业者BI.Zone指出,名为Paper Werewolf、Goffee的俄罗斯骇客组织,自7月22日开始将此漏洞用于实际攻击行动。BI.Zone指出,这些骇客掌握该零时差漏洞的管道,很有可能是从骇客论坛取得。他们看到有人在此之前兜售一项WinRAR零时差漏洞,并强调与CVE?2025-6218无关,开价8万美元寻求买主,研判Paper Werewolf疑似藉此取得漏洞并进行修改,然后用于实际攻击。