一般来说,僵尸网络锁定的目标多为企业组织的边缘设备,也有针对家用物联网设备的情况,但如今出现了针对海上环境的攻击行动。

安全公司Cydome发现Mirai的变种Broadside,黑客专门针对海运物流产业,锁定该行业广泛使用的TBK DVR设备,利用已知漏洞CVE-2024-3721(CVSS风险评分为6.3分)作为主要渗透渠道。由于这些企业常使用DVR监控船舶各区域,一旦设备被入侵导致失效,可能使船员无法掌握船舶安全状况。此外,僵尸网络会占用卫星通信网络的带宽发起DDoS攻击,导致船舶的网络上行链路完全被占满,严重影响通信能力。另一方面,许多老旧船舶的DVR设备可访问关键的操作技术(OT)网络,使攻击者能将其作为横向移动的跳板。

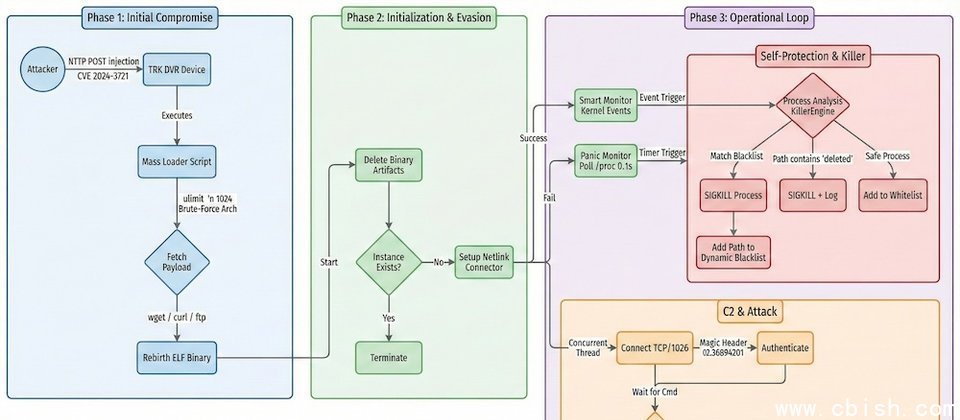

与其他Mirai僵尸网络病毒不同,Broadside使用专属的C2通信协议、独特的魔术头(Magic Header)签名,以及名为“法官、陪审团和执行者”的模块,以防止其他黑客抢占地盘。此外,Broadside滥用Netlink内核Socket通信机制,以事件驱动方式隐蔽监控进程,并部署多态(polymorphism)有效载荷,以规避静态检测。

Broadside如何入侵DVR设备?攻击者发送HTTP POST请求,通过/device.rsp端点利用CVE-2024-3721漏洞,实现远程命令注入。该僵尸网络的主要功能是劫持设备发起高速UDP洪水攻击,最多可同时开启32个UDP Socket连接。在运行过程中,病毒还会读取/etc/passwd和/etc/shadow文件,目的是获取所有本地账户信息,并尝试提升权限。

入侵船舶监控设备或特定基础设施,也曾被用于军事行动。亚马逊上月披露,伊朗黑客组织Imperial Kitten配合军事行动实施网络攻击,入侵了舰船的监控摄像头,获取实时画面情报,随后进一步攻击特定船只的自动识别系统(AIS),数日后胡塞武装便对该船只发射导弹。