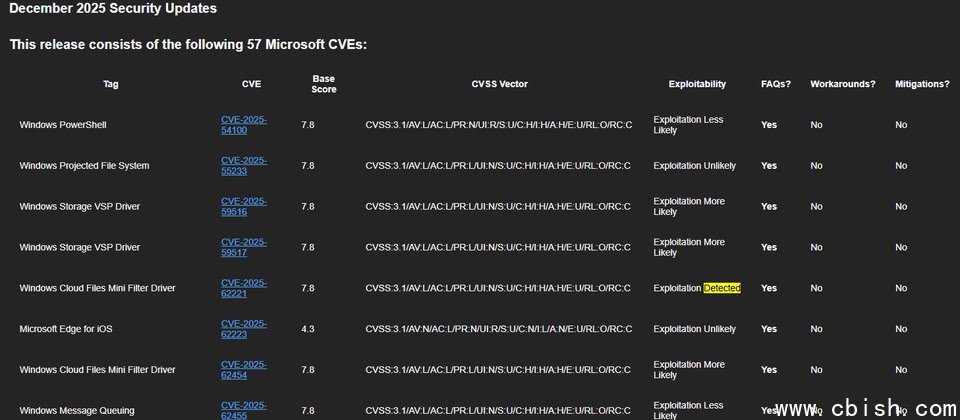

12月9日,微软发布本月例行更新(Patch Tuesday),共修复57个安全漏洞,较上月的63个略有减少。根据漏洞类型统计,权限提升(EoP)漏洞数量最多,达29个;其次是远程代码执行(RCE)漏洞,共19个;其余为信息泄露(ID)、欺骗和拒绝服务(DoS)相关漏洞,分别为4个、3个和2个。值得关注的是,本次包含3个零日漏洞,其中1个已被用于实际攻击,另外2个在微软发布补丁前已被公开。

已被用于攻击活动的是CVE-2025-62221,该漏洞存在于Windows云文件微型筛选驱动程序中,属于释放后重用(Use After Free)类型漏洞。获得授权的攻击者可利用该漏洞提升权限,若成功利用,可能获取SYSTEM权限,CVSS风险评分为7.8。该漏洞由微软威胁情报中心(MSTIC)与微软安全响应中心(MSRC)通报,具体攻击方式微软未作详细说明。

另外两个在补丁发布前已被公开的零日漏洞分别是CVE-2025-64671和CVE-2025-54100。其中,CVE-2025-64671尤为引人关注,因其报告者Ari Marzuk不久前曾披露一系列AI集成开发工具(IDE)漏洞“IDEsaster”而广受关注。该漏洞存在于JetBrains的GitHub Copilot扩展插件中,属于RCE漏洞。微软指出,未经身份验证的远程攻击者可通过不受信任的文件或MCP服务器实施跨提示注入攻击(Cross-Prompt Injection Attack,XPIA),从而在本地执行任意代码,风险评分为8.4。

另一个已被公开的漏洞CVE-2025-54100同样是RCE漏洞,允许未经身份验证的远程攻击者在本地执行任意代码,该漏洞存在于PowerShell中,风险评分为7.8。