为了让用户更方便地调整应用程序的配置,许多软件开发团队会提供扩展机制,其中最常见的是浏览器,也有集成开发环境(IDE)工具支持此类功能。然而,这些机制也成为攻击者的目标,他们通过恶意扩展程序向用户传播恶意软件。如今,类似的手法也出现在针对艺术创作者和美术从业人员的攻击中。

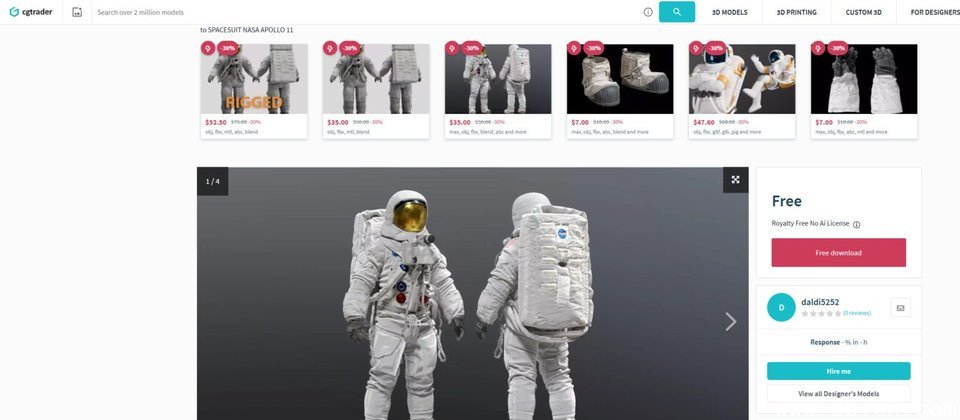

安全公司Morphisec揭露了一项持续超过半年的攻击行动,俄罗斯黑客试图分发窃密软件StealC V2。此次攻击的特别之处在于,攻击者锁定的目标是开源3D图形软件Blender的用户,他们在3D模型市场上架了含有恶意内容的.blend文件。一旦用户在电脑上打开这些文件,就会触发嵌入的Python脚本,继而在受害电脑上部署StealC V2。攻击者分发恶意文件的渠道之一是名为CGTrader的开放市场。对此,Morphisec建议用户禁用Blender的自动执行功能,并避免下载来源不明的3D模型文件,以防范此类威胁。

攻击者如何在受害者电脑上植入StealC V2?当上述Python脚本被触发后,会从Cloudflare Worker域名下载一个PowerShell恶意加载器,该加载器将一个ZIP文件下载到受害电脑,并执行两个Python脚本,最终在系统中部署StealC V2以及另一款窃密软件Blenderx Stealer。

针对此次黑客发布的新一代StealC,Morphisec指出,该恶意软件于今年4月推出,能够针对23种主流浏览器进行攻击,并解密浏览器中存储的凭据信息,同时可从超过100种浏览器扩展程序和插件中窃取敏感数据。

此外,StealC V2可窃取的软件范围广泛,涵盖电脑端加密货币钱包(超过15种)、即时通讯软件(Telegram、Discord、Tox、Pidgin)、VPN客户端(ProtonVPN、OpenVPN)以及邮件客户端(Thunderbird)。值得注意的是,该窃密软件采用了新的技术手段绕过用户账户控制(UAC)防护,且目前多数杀毒引擎尚未将其识别为恶意程序。