SonicWall上周发布安全更新,修复了导致防火墙崩溃以及在邮件网关中执行恶意代码、访问敏感信息的漏洞。

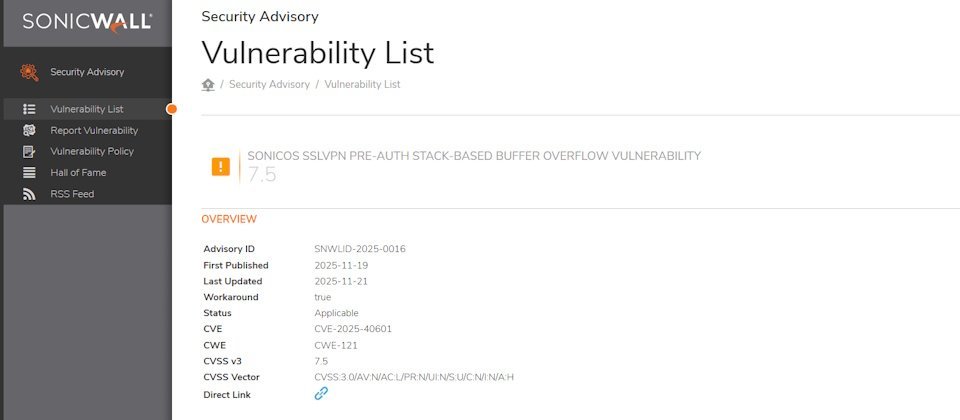

影响SonicWall防火墙的安全漏洞为CVE-2025-40601,该漏洞存在于SonicOS SSLVPN服务的栈缓冲区溢出问题中,CVSS评分为7.5,可让未经身份验证的远程攻击者通过发送特定请求触发拒绝服务(Denial of Service, DoS),导致防火墙崩溃。SonicWall表示,该漏洞仅影响启用了SonicOS SSLVPN接口或SSLVPN服务的设备。

受影响的产品包括近20款第7代(Gen7)硬件防火墙、第7代虚拟防火墙(NSv),后者涵盖运行在ESX、Hyper-V、KVM、AWS和Azure等平台上的NSv系列,以及第8代防火墙。厂商已发布SonicOS 7.3.1-7013和8.0.3-8011版本进行修复。

SonicWall强调,第6代防火墙及SMA 100、SMA 100系列SSL VPN不受此漏洞影响。

此外,SonicWall还发布了另一项安全更新,修复了邮件网关中的两项漏洞:CVE-2025-40604和CVE-2025-40605。

CVE-2025-40604为未验证下载代码完整性的漏洞,在邮件安全网关加载根目录文件系统镜像前未校验数字签名,导致拥有虚拟机磁盘(VMDK)或数据存储访问权限的攻击者可修改系统文件并执行任意代码。CVE-2025-40605为路径遍历漏洞,攻击者可通过注入恶意目录遍历字符串(如../)操纵文件系统路径,从而访问非预期的文件和目录。CVE-2025-40604和CVE-2025-40605的CVSS评分分别为7.2和4.9。

受这两项漏洞影响的产品为SonicWall邮件安全产品,包括ES Appliance 5000、5050、7000、7050、9000,以及运行在VMware和Hyper-V平台上的版本。SonicWall已发布10.0.34.8215和10.0.34.8223版本进行修复。

该公司产品安全事件响应团队(PSIRT)目前未发现任何漏洞被实际利用的迹象,也未收到公开的概念验证(POC)代码或恶意攻击报告。但SonicWall仍强烈建议用户尽快升级至最新版本。

若企业IT管理员未能及时安装补丁,针对CVE-2025-40601可采取临时缓解措施:修改SSLVPN访问策略,仅允许受信任设备访问SonicOS SSLVPN服务,关闭来自不可信外部网络的访问请求。而CVE-2025-40604和CVE-2025-40605无有效临时缓解方案。