为了使攻击活动顺利进行,近年来黑客常试图瘫痪终端防护软件或EDR的运行,最常见的做法是携带存在漏洞的合法驱动程序(BYOVD)。而现在,有攻击者直接滥用操作系统内置的防护机制来达成目的。

近期Elastic旗下的安全实验室指出,被称为Dragon Breath、APT-Q-27或Golden Eye Dog的国家级黑客组织,近期发起了一波新的攻击活动。这些攻击者疑似针对使用中文的用户,伪装成提供Chrome和Teams等应用程序,传播包含木马的NSIS安装包,以此植入恶意程序加载工具RoningLoader,并最终在受感染电脑上部署Gh0st RAT的变种版本。NSIS(Nullsoft Scriptable Install System)是一款广为人知的老牌安装包封装工具,但近年来也被恶意利用于攻击活动中。

特别的是,在攻击过程中,攻击者不仅使用了具有合法数字签名的驱动程序,还部署了Windows Defender Application Control(WDAC)策略,阻止中国安全软件奇虎360安全卫士和火绒的执行。此外,他们还滥用操作系统内置的Protected Process Light(PPL)机制,篡改Microsoft Defender的二进制文件,这种手法极为罕见。

什么是PPL?这是微软从Windows 8.1引入的安全功能,旨在防止重要系统服务和杀毒软件使用的内存被其他进程访问、篡改或终止。然而,安全研究员Zero Salarium在三个月前披露了一种利用PPL影响终端防护系统运行的方法,并成功篡改了Microsoft Defender的特定文件。Elastic推测,本次Dragon Breath攻击很可能就是利用了该研究员公开的技术。

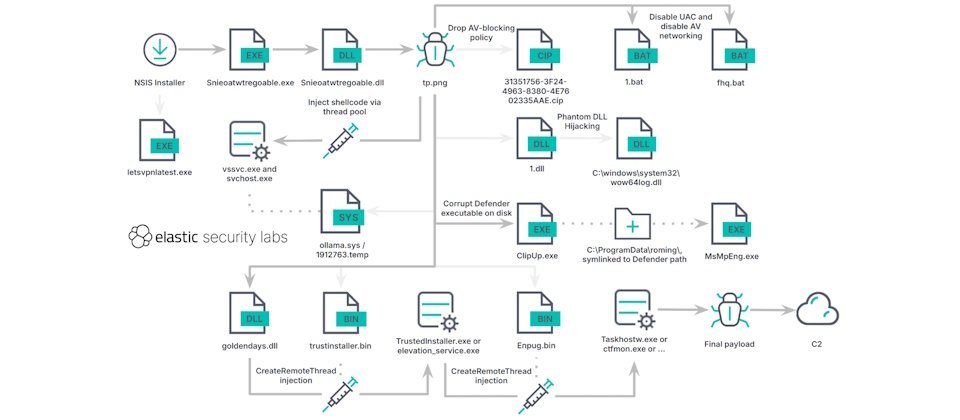

回顾此次攻击的流程,最初源于一个被篡改的NSIS安装包。一旦用户运行该文件,系统会执行安装包内嵌的两个额外安装程序:其中一个安装攻击者声称的应用程序,本身无害,目的是降低用户警觉;另一个则负责执行后续的攻击链。

该恶意安装程序会创建特定文件夹,并生成DLL文件Snieoatwtregoable.dll以及经过加密处理的PNG图片tp.png。随后,通过该DLL文件,使用结合ROR和XOR算法的解密方式提取Shell Code,加载并内存执行特定的PE文件——RoningLoader。

该恶意加载工具会根据进程列表检测受感染计算机上安装的杀毒软件,但特别的是,它仅针对操作系统自带的Microsoft Defender,以及三款中国安全软件——金山毒霸、腾讯电脑管家和奇虎360安全卫士进行确认,并终止其相关进程。

对于奇虎360安全卫士,攻击者采取了不同手段:首先修改防火墙配置以阻断其网络通信,然后将Shell Code注入与磁盘卷影复制(VSS)服务相关的进程,解析所需API,并结合驱动程序终止该安全软件的运行。

攻击者也曾尝试使用类似方法终止Microsoft Defender,但未能成功,于是转而采用Zero Salarium公开的技术,最终成功部署Gh0st RAT。

回顾Dragon Breath的过往活动,最早可追溯至两年前。2023年5月,安全公司Sophos曾披露该组织针对东南亚在线博彩用户的攻击事件。在攻击过程中,他们使用了罕见的双重DLL侧载技术。Sophos在台湾、日本、新加坡、香港及中国大陆地区均发现了该攻击的受害者。