过去针对开发人员的攻击,主要针对NPM和PyPI包用户,但近期针对IDE工具Visual Studio Code(VS Code)用户的攻击日益增多,攻击者通过上传恶意扩展程序 targeting 开发者,现在甚至开始利用这种方式传播勒索软件。

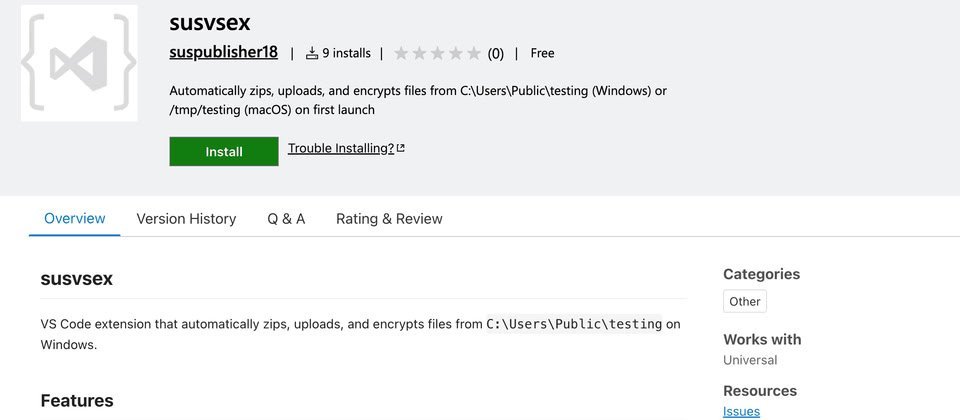

安全公司Secure Annex近日在VS Code扩展市场发现一个名为susvsex的恶意扩展程序。该扩展的作者在说明页面竟公然宣称其具备勒索软件功能:一旦启动,便会自动加密指定文件夹中的文件,打包为ZIP文件并上传至攻击者服务器,且该程序可同时攻击Windows和macOS系统。令人震惊的是,开发者如此明目张胆地公开程序的勒索功能,竟能通过微软的审核流程,引发Secure Annex的注意。

该扩展程序在VS Code发生任何变化(如安装或启动)时便会自动激活,使用硬编码的IP地址、加密密钥和C2服务器地址,并结合预设的执行周期持续连接。Secure Annex指出,许多代码中的变量声明和赋值都带有大量注释,这在人工编写的代码中极为罕见,因此判断这些代码极有可能由AI生成。

随后,该扩展会调用特定函数,使用AES-256-CBC算法对文件进行加密,并将加密后的文件上传至攻击者的服务器。虽然攻击者目前仅指定加密临时文件夹中的文件,影响范围有限,但若通过版本更新或接收远程指令,极有可能造成更大危害。

当勒索软件成功加密文件后,攻击者会利用私人GitHub仓库建立C2通信通道,恶意扩展会定期检查该仓库内容,以获取新的指令。Secure Annex在分析C2运行机制后确认,该恶意软件确实由AI构建。一旦指令被执行,受感染的计算机将利用扩展内嵌的GitHub私人访问令牌(PAT),将执行结果写入该仓库。

值得注意的是,Secure Annex最初向微软安全响应中心(MSRC)报告此事,但MSRC回应称该事件超出其处理范围,随即关闭了报告。在相关报道发布后,微软已将该扩展程序下架。