微软10月中旬修补的WSUS重大漏洞已被研究人员观察到扫描活动大幅增加,并已被实际用于植入Skuld窃密软件。

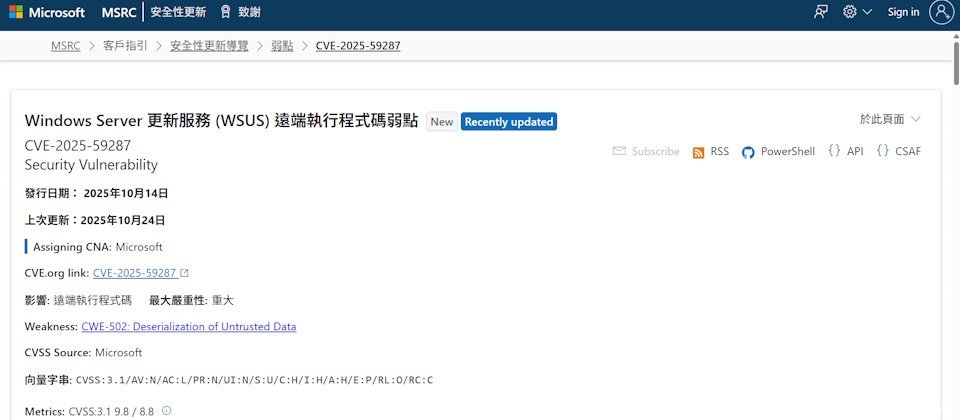

微软在10月的安全更新中修补了Windows Server Update Services (WSUS)的远程代码执行(RCE)漏洞CVE-2025-59287。两周前,已有攻击者根据已公开的概念验证代码(PoC)尝试利用该漏洞进行攻击。

系统网络安全协会(SANS)本周发布报告称,攻击活动明显激增。SANS的传感器监测到,上周以来,针对8530/TCP(非TLS)和8531/TCP(TLS)两个端口的扫描活动显著上升,报告数量达到3000至3200起,约为此前几周的四倍。

SANS研究人员Johannes B. Ullrich警告,只要攻击者通过8530或8531端口连接存在漏洞的WSUS服务器,即可利用CVE-2025-59287漏洞。通常,攻击者会先进行网络侦察,随后发动实际攻击。

根据ShadowServer的检测,目前存在CVE-2025-59287漏洞的服务器中,810多台位于美国,法国、英国各有100多台。

与此同时,安全厂商Darktrace发现,这已不是预测,而是实际发生的攻击。10月24日,CISA将该漏洞列入已知遭利用(KEV)清单的同一天,该公司就有客户遭受攻击。

首起受害者是一家美国信息与通信企业。10月24日至26日期间,一名不明身份的攻击者利用该漏洞连接了一台对外暴露的WSUS服务器,进而访问内部网络中的合法工具Velociraptor,并将其连接至C2服务器。该企业的配置显示其使用的Velociraptor版本为0.73.4,该版本可能存在CVE-2025-6264(权限提升)漏洞,已被攻击者利用。

攻击者最终下载了窃密程序Skuld Stealer。该恶意程序具备窃取加密货币钱包、文件、系统信息、浏览器数据和令牌的能力,内含反调试和反虚拟机逻辑,并能绕过用户账户控制(UAC)。

第二起受害者是一家美国教育机构,时间同样集中在10月24日至27日之间。研究人员未发现该机构已下载窃密程序的记录,但观察到与前一家企业相同的攻击迹象,例如早期使用PowerShell和cURL向webhook[.]site发送数据。安全公司不排除该机构存在其他本地化攻击或后续窃密行为。

安全厂商及微软强烈建议所有WSUS用户尽快更新至最新版本,以保障系统安全。