10月22日,互联网系统协会(ISC)发布DNS服务器软件BIND的安全更新,修复了三个高危安全漏洞CVE-2025-40778、CVE-2025-40780和CVE-2025-8677。这些漏洞若被利用,攻击者可能实施缓存投毒攻击或导致服务中断(DoS)。由于BIND是目前最广泛使用的DNS服务器软件,相关漏洞的修复至关重要,用户应尽快升级至9.16.50、9.18.41、9.20.15或9.21.14版本。ISC强调,目前没有其他有效的缓解措施。

根据CVSS风险评分,CVE-2025-40778和CVE-2025-40780风险最高,均可能导致缓存投毒。其中,CVE-2025-40778在特定情况下,BIND对收到的响应验证过于宽松,使攻击者能够向缓存中注入伪造数据;CVE-2025-40780则源于伪随机数生成器(PRNG)缺陷,攻击者可推测源端口与BIND使用的查询ID。这两个漏洞的CVSS评分均为8.6分(满分10分)。

第三个漏洞CVE-2025-8677,攻击者可通过发送格式错误的DNSKEY记录,导致BIND服务器资源耗尽,CVSS评分为7.5。

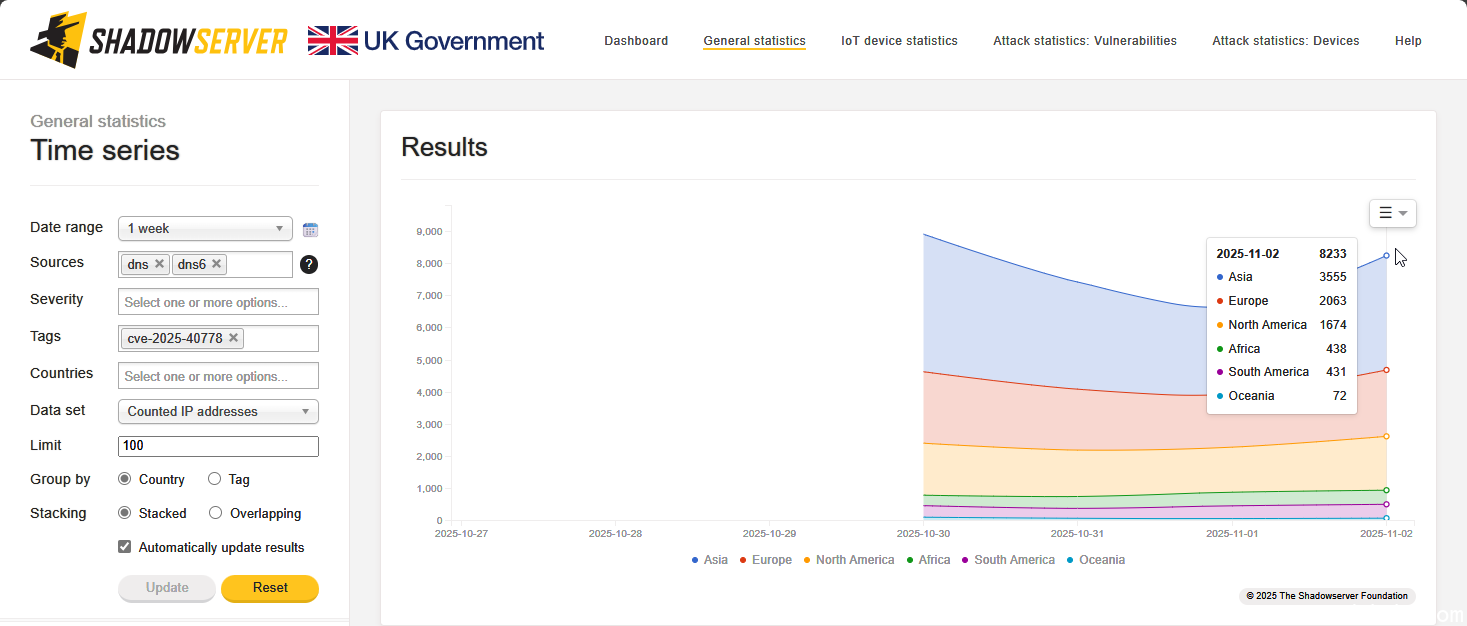

值得注意的是,时隔一周,仍有六千至八千台BIND服务器未修复上述漏洞。Shadowserver基金会警告称,10月30日监测到8898台BIND主机未修补CVE-2025-40778,到11月1日降至6653台;但11月2日数据回升,共有8223台DNS解析器处于暴露状态。其中亚洲地区数量最多,达3555台,欧洲和美洲次之,分别为2063台和1674台。从国家分布看,美国约有1300台,居首位,俄罗斯、伊朗和法国分别有637台、598台和547台。在中国大陆,有71台BIND服务器尚未修复,存在安全风险。