最近几年,许多勒索软件黑客组织采取跨平台的策略,打造能在Linux电脑与VMware ESXi主机上加密的工具,不过,近期有黑客组织使用相当罕见的手法,引起安全厂商高度关注。

安全厂商趋势科技指出,勒索软件黑客组织Qilin(Agenda)现在采用Linux版加密程序对付Windows电脑,这种做法挑战了一般Windows的安全管控机制,因为攻击者通过远程管理工具(RMM)执行Linux二进制文件,终端防护系统通常不会进行检测与拦截。

由于Qilin从今年初开始已攻击超过700家企业组织,范围横跨全球62个国家,因此该黑客组织的动态及手法,特别值得留意。上述受害组织大部分位于美国、法国、加拿大,以及英国,根据行业类型来看,制造、科技、金融,以及医疗最为严重。为何这些行业是Qilin偏好的目标?原因是这些行业一旦出现运营中断,影响将相当严重,而且内部通常都会存放敏感数据,因此一旦遭到攻击,很可能会选择向他们妥协支付赎金。

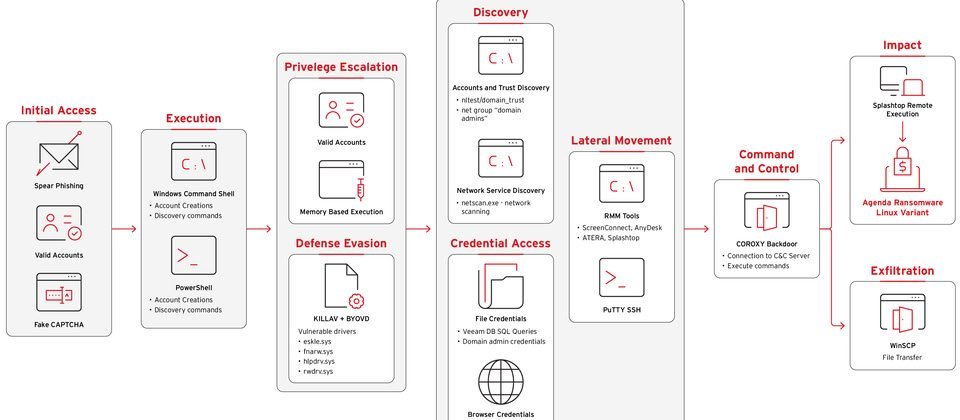

趋势科技特别提到Qilin的手法非常复杂,他们先通过托管在存储基础设施Cloudflare R2的恶意图灵验证网页进行网络钓鱼,诱使用户执行窃密软件,窃取账号密码并绕过多因素验证(MFA)机制,然后滥用合法用户的会话(Session)进行横向移动。

接着,他们在受害电脑上部署SOCKS代理程序,以便远程访问及执行命令,由于此代理程序通过rundll32.exe加载到内存中运行,因此难以被受害组织察觉。攻击者还建立名为Supportt的后门本地管理员账号以提升权限,原本合法的本地管理员的密码也被重新设置,以便维持控制权,并防止合法管理员重新获得访问权限。

在完全控制受害电脑后,Qilin对整个网络环境进行侦察,过程中运用远程管理工具ScreenConnect与网络扫描工具NetScan来进行。同时,这些黑客也使用IT管理平台Atera来部署AnyDesk,目的是建立备用的远程访问机制。

而对于黑客挖掘账号密码的渠道,他们特别针对备份系统Veeam,通过PowerShell解码预编码的载荷,并提取域管理员、服务账号、SQL Server、Exchange Server,以及本地管理员的账号密码信息。

为了规避安全系统的检测,Qilin也与许多黑客组织相同,采用自带驱动程序(BYOVD)手法,借助eskle.sys、rwdrv.sys、hlpdrv.sys来禁用杀毒软件与EDR。

虽然这些黑客的主要目标是Windows电脑,但他们也通过SSH客户端工具PuTTY横向移动到Linux电脑。

最终,Qilin通过合法工具WinSCP将Linux勒索软件传输到Windows电脑,并利用另一套远程管理工具Splashtop,远程控制这些受害系统,下达加密文件的指令。趋势科技提到,Linux勒索软件的二进制文件具备跨平台的能力,因此他们只需通过单一勒索软件,就能同时危害Windows及Linux电脑。

回顾过去,Qilin利用Linux版勒索软件加密Windows电脑文件的手法已有先例,趋势科技曾在今年6月发现相关攻击,但不同的是,当时黑客利用开源工具MeshAgent、MeshCentral,以及Windows Subsystem for Linux(WSL),从而在Windows电脑上执行Linux版勒索软件。