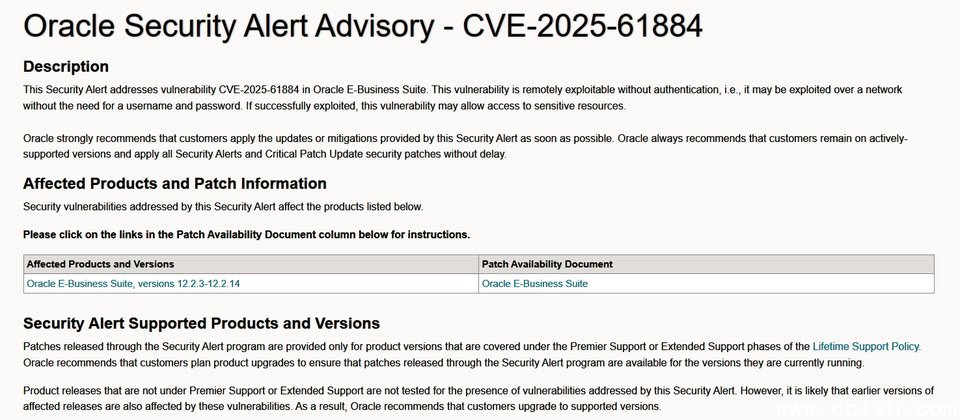

10月11日,Oracle公布E-Business Suite(EBS)存在高风险安全漏洞CVE-2025-61884,当时仅透露该漏洞极易被利用,若未及时处理,攻击者可在无需身份验证(输入账号、密码)的情况下远程利用漏洞,访问敏感资源。由于一周前刚传出勒索软件黑客Clop(Cl0p)关联团伙向EBS用户发送勒索信,声称从该ERP系统中窃取大量数据,疑似利用零日漏洞CVE-2025-61882得手,因此外界不禁怀疑,CVE-2025-61884可能在公开披露前已被实际利用。

有安全媒体通过较为复杂的分析推断,这种可能性极高。他们依据Oracle对两个漏洞的公告内容,结合安全公司watchTowr、CrowdStrike和Mandiant发布的调查结果,并比对补丁细节,认为CVE-2025-61884早在数月前就已用于真实攻击。

10月14日,安全新闻网站Bleeping Computer报道称,其与多位研究人员及EBS客户确认,Oracle为缓解CVE-2025-61884所发布的安全更新文件,实际上是基于黑客组织ShinyHunters公开的漏洞概念验证代码进行修复。他们发现Oracle与各安全厂商公布的信息中存在一些异常之处。首先,Oracle在CVE-2025-61882的安全公告中列出的入侵指标(IOC)中,有一项实际上与Scattered Lapsus$ Hunters发布的漏洞概念验证有关,而该指标涉及的是如何修补CVE-2025-61884。

据此推论,watchTowr当时获取的外泄概念验证代码实际上应关联CVE-2025-61884,而非Oracle博客中提到的CVE-2025-61882。因为watchTowr指出,触发漏洞的入口是名为UiServlet的组件(/configurator/UiServlet),而CrowdStrike和Mandiant在针对勒索软件团伙Clop(Cl0p)的实际攻击调查中发现,攻击者是通过SyncServlet组件(/OA_HTML/SyncServlet)触发CVE-2025-61882。

上述推测经Bleeping Computer与其他研究人员共同分析补丁后得到验证:Oracle确实通过移除SyncServlet类来缓解CVE-2025-61882,但对于被同时列为入侵指标的Scattered Lapsus$ Hunters的概念验证代码,Oracle并未做出任何修复动作。

至于CVE-2025-61884是否已被用于实际攻击,Bleeping Computer引用Mandiant的调查结果显示,疑似由黑客组织UNC6240(即ShinyHunters)在7月初发起的首轮攻击活动,正是针对EBS系统的UiServlet组件,利用了一个尚未分配CVE编号的漏洞。巧合的是,Oracle恰好在Mandiant发布调查报告的次日,才正式修复CVE-2025-61884。

换言之,Bleeping Computer暗示,watchTowr所分析的漏洞利用链实际上对应的是CVE-2025-61884,且该漏洞早在今年7月已被ShinyHunters用于实战攻击。然而,Oracle为何会将其他漏洞的入侵指标列入安全公告,以及前后关于漏洞利用情况的说法不一致,目前仍不清楚。

CISA证实CVE-2025-61884已被用于实际攻击

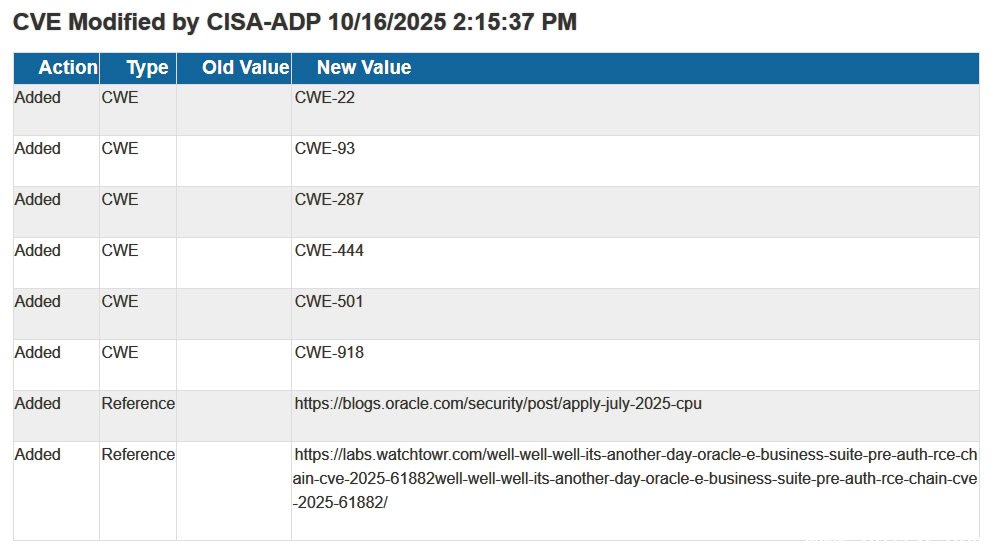

这一推测也得到了后续美国网络安全与基础设施安全局(CISA)更新国家漏洞数据库(NVD)中CVE-2025-61884条目的佐证。CISA于10月16日更新的内容中罕见地加入了非同寻常的信息:首先,其将watchTowr披露的CVE-2025-61882漏洞利用链以及Oracle当年7月的例行更新列为参考文献;其次,CISA还将该利用链中提及的多种漏洞类型,纳入CVE-2025-61884的属性描述中。

单凭将watchTowr的博客文章列为参考资料,尚不足以直接证明其掌握的概念验证代码涉及CVE-2025-61884,毕竟可能存在CVE-2025-61882与CVE-2025-61884关联的情况。但CISA将watchTowr提到的多种漏洞特征——如服务器端请求伪造(SSRF)、路径遍历、利用回车换行符的注入(CRLF Injection)、认证机制缺陷以及HTTP请求劫持等——全部归入CVE-2025-61884的技术特性中,由此可见,CISA也认定watchTowr调查的漏洞利用链正是CVE-2025-61884,而非其最初提及的CVE-2025-61882。

值得注意的是,CISA于20日将该漏洞正式列入已遭利用漏洞清单(KEV),间接确认了CVE-2025-61884已被用于真实攻击行动,因此EBS用户需尽快采取应对措施。