TP-Link发布Omada网关软件安全更新,修复四项高危漏洞

TP-Link本周针对旗下Omada网关软件发布的四项安全漏洞发出警告,其中包括两个可导致远程任意命令执行的严重漏洞。

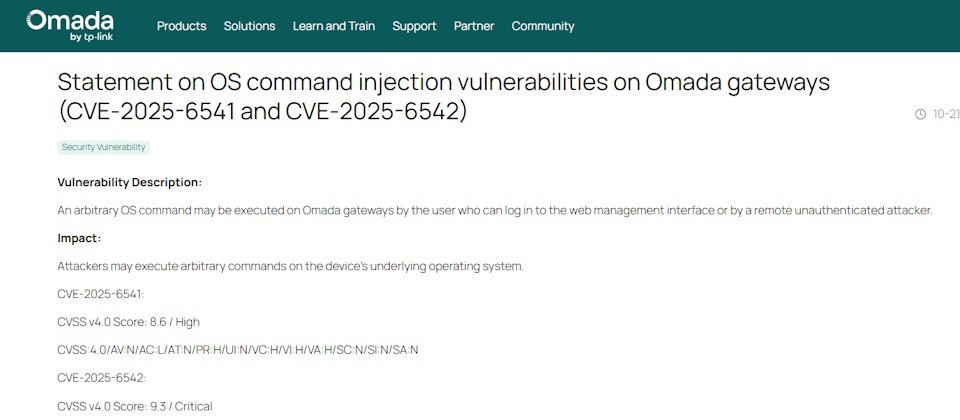

这四项漏洞分别为CVE-2025-6541、CVE-2025-6542、CVE-2025-7850和CVE-2025-7851。其中,CVE-2025-6542允许未经身份验证的远程攻击者在操作系统上执行任意命令。CVE-2025-7850则允许掌握Omada网关Web管理界面管理员密码的攻击者在系统中执行任意指令。这两个漏洞的CVSS评分为9.3,属于严重级别。

CVE-2025-6541同样是一个操作系统命令注入漏洞,攻击者在拥有Web管理界面登录凭证的情况下可执行任意系统命令。CVE-2025-7851则可在特定条件下让攻击者获取Omada网关操作系统的root shell权限(即最高权限)。这两个漏洞的CVSS评分分别为8.7和8.6,同属高危漏洞。

受上述四项漏洞影响的设备包括FR205/FR365/FR307-M2、G611/G36、ER605、ER706W/706W-4G、ER707M2、ER7206、ER7212PC等共13款固件版本。TP-Link未说明这些漏洞是否已被实际利用。

该网络设备厂商已发布最新固件版本,强烈建议用户尽快下载并升级以修复漏洞。对于CVE-2025-6541和CVE-2025-6542,厂商建议用户在更新后检查设备配置,确保所有设置未被篡改。针对CVE-2025-7850和CVE-2025-7851,TP-Link建议用户在升级后立即修改密码,以防密码信息已泄露。

上个月,TP-Link刚曝出Archer AX10/AX1500路由器存在CWMP协议漏洞CVE-2025-9961,此外,五年前的Wi-Fi设备旧漏洞CVE-2020-24363近期也被发现遭恶意利用。