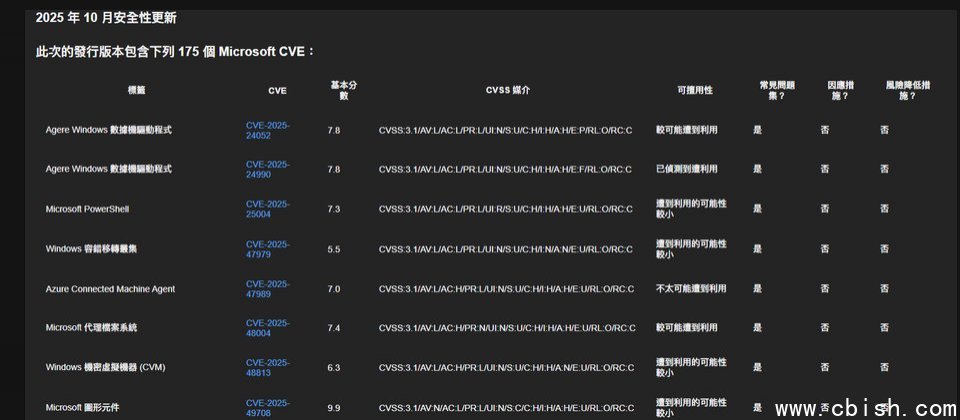

10月14日微软发布本月例行更新(Patch Tuesday),共修补175个漏洞,较上个月81个多出一倍以上,也超过1月的159个,成为今年以来修补漏洞数量最多的一次。此外,该公司还公布了另外21个影响旗下产品的第三方安全漏洞。

此次更新备受关注,其中一个原因是市占率仍超过四成的Windows 10即将进入生命周期结束(EOL)阶段,意味着用户若不升级至Windows 11或无法取得扩展安全更新(ESU),他们的电脑可能将迎来最后一次相关补丁。同时,Office 2016及2019版、Exchange Server 2016与2019版的用户也将面临微软后续不再提供更新的情况。

值得注意的是,此次微软修补的漏洞中,有6个为零日漏洞,其中CVE-2025-24990、CVE-2025-47827、CVE-2025-59230已被用于实际攻击行动。

其中,CVE-2025-24990与CVE-2025-59230被评定为高风险等级,CVSS风险评分均为7.8分,类型同属权限提升漏洞,影响范围涵盖所有版本的Windows操作系统。CVE-2025-24990存在于Agere调制解调器驱动程序中,一旦被成功利用,攻击者可能获取管理员权限,且无论调制解调器是否运行,设备均可能面临风险。对此,微软通过移除系统内置的ltmdm64.sys文件来缓解该漏洞。值得一提的是,微软此次还披露了另一个Agere调制解调器驱动程序的零日漏洞CVE-2025-24052,相关信息在修补前已被公开。

另一个同样影响所有Windows操作系统的高风险漏洞CVE-2025-59230,出现在远程访问连接管理器(Remote Access Connection Manager),由于访问控制不足,经过身份验证的攻击者可借此将本地权限提升至SYSTEM级别。

第三个已被利用的漏洞为MITRE登记编号CVE-2025-47827,存在于只读终端操作系统IGEL OS,属于安全功能绕过漏洞,起因是igel-flash-driver模块对加密签名的验证不完整,攻击者可绕过安全启动机制,并在未经验证的SquashFS镜像中挂载定制的根文件系统,风险评分为4.6。

从公告内容来看,外界难以理解为何微软需要与IGEL合作缓解此漏洞。长期追踪微软每月例行更新态势的Rapid7与Zero Day Initiative(ZDI)对此提出分析。Rapid7根据研究人员披露的细节推测,微软在补丁中新增了UEFI吊销名单以防范相关威胁;ZDI则认为该漏洞可能被用于高度针对性的攻击。

其余两个在微软公告前已被公开的零日漏洞分别为:存在于AMD EPYC处理器的远程代码执行(RCE)漏洞CVE-2025-0033,以及TPM 2.0参考实现中的越界读取漏洞CVE-2025-2884,CVSS风险评分分别为8.2和5.3,属于严重和高风险级别的漏洞。