这个月初,Google向多家新闻媒体披露多家企业可能面临一波勒索软件攻击事件。一个隶属于勒索软件组织Clop的团体向多家企业高管发送勒索信,声称已窃取这些公司部署在ERP软件Oracle E-Business Suite(EBS)中的敏感数据,要求企业与其协商赎金,否则将部分数据出售给地下市场,其余数据则会发布在其博客,并公开至P2P下载软件BitTorrent的tracker服务器。Google威胁情报团队(GTIG)与安全应急顾问单位Mandiant已介入调查。几天后,Oracle发布博客文章,起初表示得知有用户收到勒索信,初步调查显示攻击者可能利用今年7月披露并修复的一批漏洞;但随后改口称可能是新披露的漏洞CVE-2025-61882被滥用,并为此发布了安全公告,导致外界对其说法感到困惑。

此后,安全行业普遍聚焦于CVE-2025-61882的讨论。例如,安全厂商CrowdStrike的调查显示,一个名为Graceful Spider的黑客团伙在9月底向多个组织发送勒索信,声称已访问并窃取了EBS系统的数据,并提供了证据证明其掌握了被盗文件。CrowdStrike也分析了利用CVE-2025-61882的攻击流程。

最早揭露此事的Google威胁情报小组(GTIG)与事件响应部门Mandiant于10月11日正式发布调查报告。他们的分析指出,Clop(Cl0p)的勒索行为是数月来针对EBS用户环境持续入侵的后续行动。早在8月9日,攻击者可能已利用零日漏洞对EBS用户发起攻击,此外还存在其他可疑活动,最早可追溯至7月10日。这两个安全机构警告称,在部分案例中,攻击者已成功从受害组织窃取大量数据。

根据安全与IT媒体The Hacker News、The Register的报道,GTIG首席分析师John Hultquist表示,他们仍在评估此次事件的影响范围,目前判断已影响数十个组织。过去Clop发起的部分数据勒索攻击曾导致数百家受害者。未来类似的大规模零日攻击可能成为网络犯罪的常态。

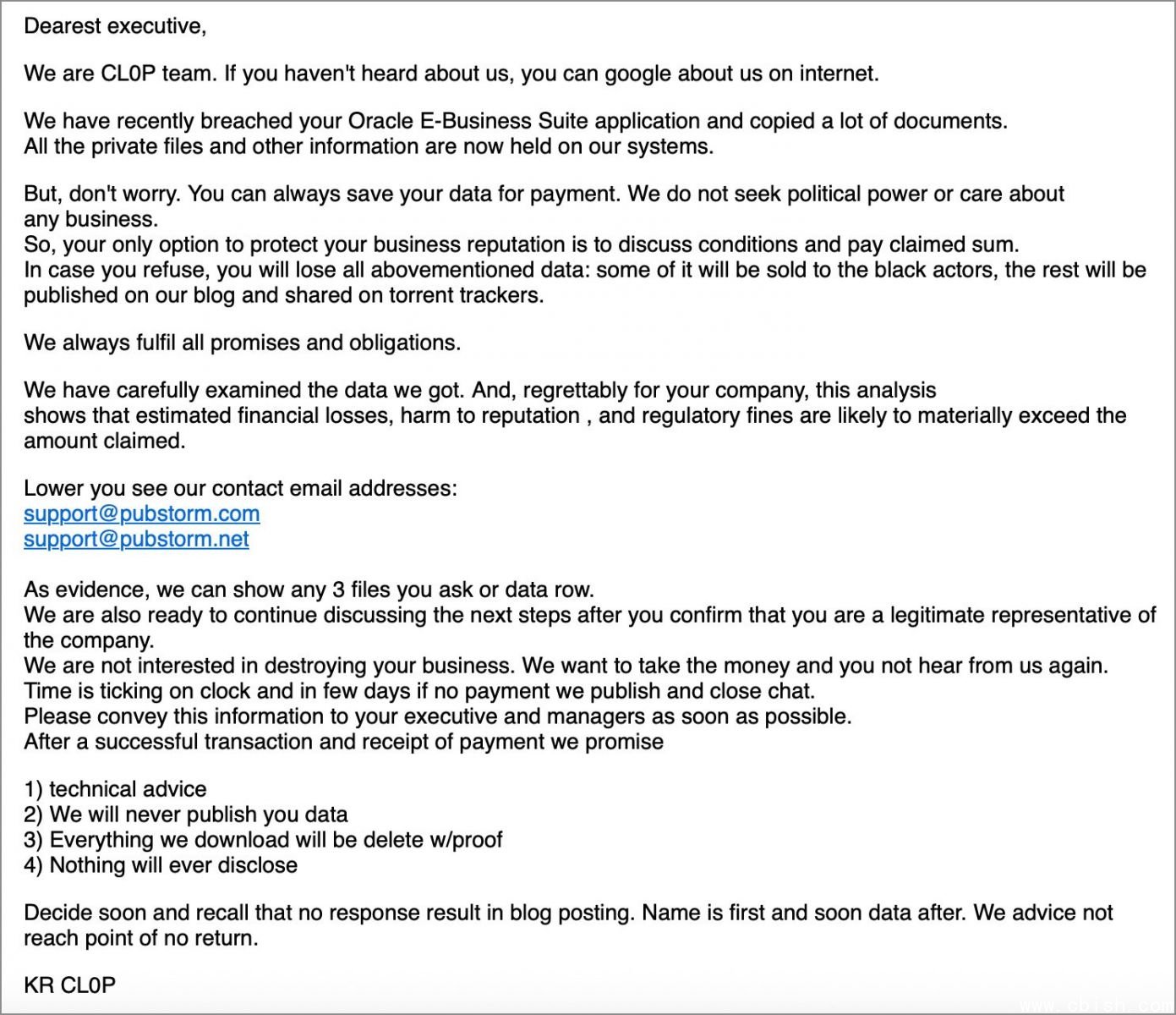

关于这波勒索活动的实施,起始时间为9月29日,攻击者通过数百个遭入侵的第三方电子邮件账户大规模发送勒索邮件。

这些被滥用的账户差异较大,所属组织彼此无关,账户信息可能来自地下论坛售卖的窃取软件日志记录。此类手段有助于提升邮件的伪装程度并通过垃圾邮件过滤机制,属于常见的攻击策略。

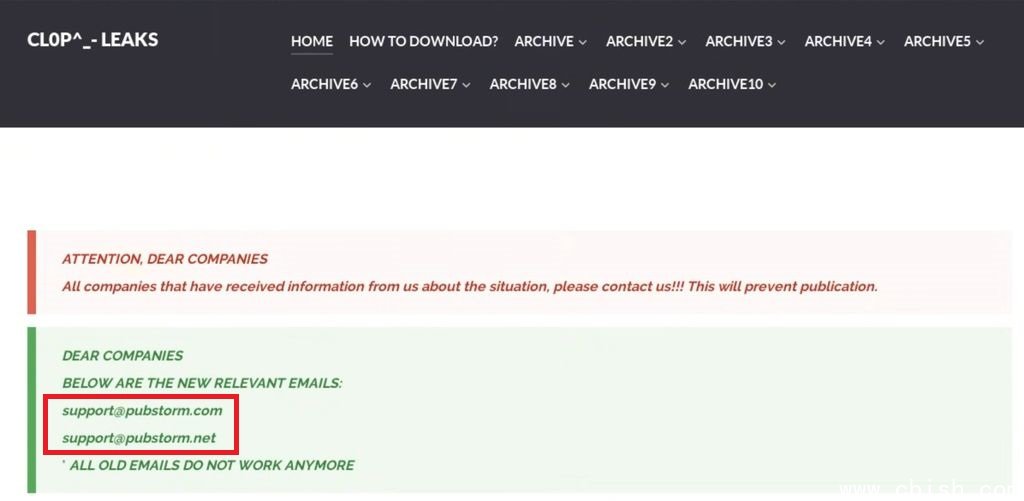

至于勒索邮件内容也有迹可循。例如,收件对象为企业高层,邮件中声称收件人所在企业的Oracle EBS系统已被渗透,并有多份文件被窃取;邮件中列出的两个联系邮箱,至少在今年5月就已出现在Clop的数据泄露网站(DLS)上。

为向企业证实其说法,攻击者还向多个组织提供了受害公司EBS环境中真实存在的文件列表,而这些数据的时间可追溯至今年8月中旬。

涉及7月修补重大漏洞、10月初CVE-2025-61882,还有其他弱点

在漏洞利用方面,本次恶意活动可能存在多条攻击链。Mandiant表示,Oracle在10月2日博客文章中提到的漏洞利用活动与其他攻击链不同。而对于对应CVE-2025-61882的漏洞利用攻击链,虽然细节尚不明确,但GTIG评估认为,Oracle EBS系统在应用10月4日发布的补丁更新后,能够抵御已知的漏洞利用攻击链。

根据Mandiant的观察,攻击活动可分为四个阶段:

● 7月涉及UiServlet的可疑活动(7月初)

● 7月10日(Oracle发布7月重大更新前的可疑活动)

● Oracle发布7月重大更新之后的活动

● 8月锁定SyncServlet的攻击链

首先是7月期间的观察,Mandiant事件响应人员发现有活动针对Oracle EBS服务器。根据系统的应用程序日志显示,漏洞利用行为针对/OA_HTML/configurator/UiServlet——即处理Oracle EBS前端UI请求的Servlet(服务器端控制器)。Mandiant在调查过程中还原的漏洞利用数据,与即时通讯软件Telegram上SCATTERED LAPSUS$ HUNTERS群组于10月3日泄露的漏洞利用情报部分重叠,正如10月6日安全厂商watchTowr发布的分析报告所示。但GTIG目前缺乏足够证据,无法直接将此关联到上述7月观察到的漏洞利用活动,也尚未确认是否与UNC6240(Shiny Hunters)有关。

Mandiant指出,该攻击方式结合了多种技术,包括服务器请求伪造(SSRF)、利用换行符的注入(CRLF注入)、身份验证绕过以及XSL模板注入(XSL是基于XML的扩展样式语言),从而获得在目标Oracle EBS服务器上远程执行代码的能力。在这一攻击链所利用的漏洞中,目前尚无法对应到任何已登记CVE编号的漏洞,且可在Linux和Windows环境中分别通过sh或cmd.exe执行相关利用操作。

第二个阶段是7月10日,即Oracle发布7月重大更新(7月15日)之前,Mandiant发现IP地址200.107.207.26发出可疑的HTTP流量。GTIG无法确认该活动的确切性质,但推测可能是试图利用Oracle EBS系统漏洞的早期攻击尝试。Mandiant目前未获取到确凿的取证证据,表明该外发HTTP流量就是Telegram群组泄露的漏洞利用活动中执行的远程XSL载荷,也未观察到执行任何可疑指令,因此无法断定这是真实的攻击尝试。

第三个阶段是Oracle发布7月重大更新之后,Mandiant发现来自IP地址161.97.99.49的漏洞利用尝试。他们在Oracle EBS系统的日志中发现,对方行为仍针对/OA_HTML/configurator/UiServlet区域。幸运的是,部分访问请求出现超时无响应的情况,意味着此前Telegram群组泄露的SSRF漏洞或后续完整请求的利用活动可能已失败。而在Oracle发布7月更新前,并未出现此类错误。不过,第二与第三阶段的活动是否来自同一攻击组织?GTIG表示目前尚无法确认。

第四个阶段是8月观察到的可疑活动,也是此次Mandiant事件响应团队主要发布的网络威胁情报。攻击者利用的是SyncServlet组件中的漏洞,可实现无需认证的远程代码执行。进行此类活动的多个来源IP地址中,也包含了第二阶段发出可疑流量的200.107.207.26。

此阶段的漏洞利用活动最初是对Oracle EBS系统的/OA_HTML/SyncServlet发起POST请求,随后通过Oracle BI Publisher组件中用于管理报表模板的XDO Template Manager功能,在EBS数据库中创建新的恶意XSL模板。最终阶段则是发出通过模板预览功能触发恶意载荷的访问请求。Mandiant表示,该恶意XSL载荷的结构与此前Telegram群组泄露的Oracle EBS漏洞利用情报中的XSL载荷完全一致。

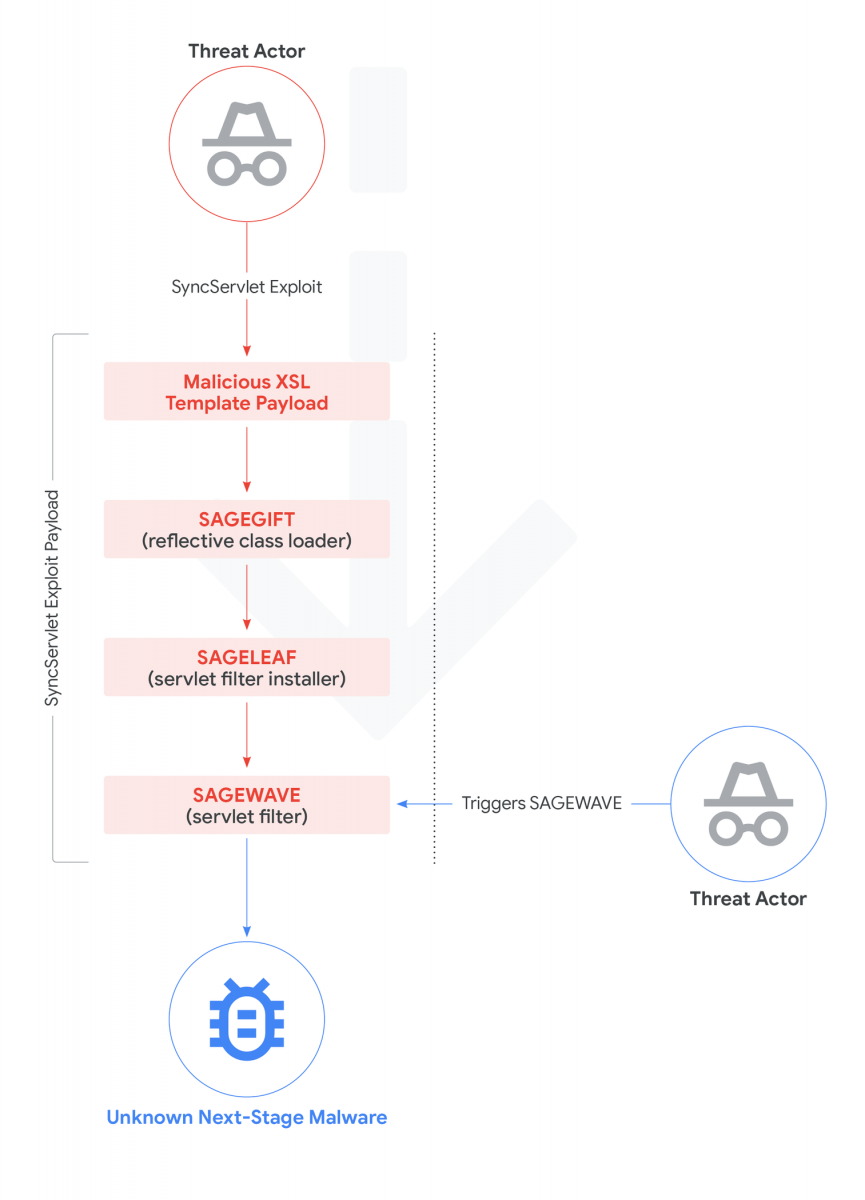

与此同时,GTIG发现至少有两条Java载荷攻击链嵌入该XSL中。其中一条是名为GOLDVEIN.JAVA的下载器,它是恶意软件GoldVein的Java变种。GoldVein是2024年以PowerShell编写的恶意程序,此前曾被用于攻击企业文件传输系统(MFT)Cleo。在最新发现的变种中,它可连接至攻击者控制的命令与控制(C2)节点,获取第二阶段载荷。另一条是SAGE系列攻击链,通过连续使用多个Java载荷构建一个持久运行的过滤器,用以监控对多个网页端点的访问请求,如/help/state/content/destination./navId.1/navvSetId.iHelp/,以便部署更多Java载荷。

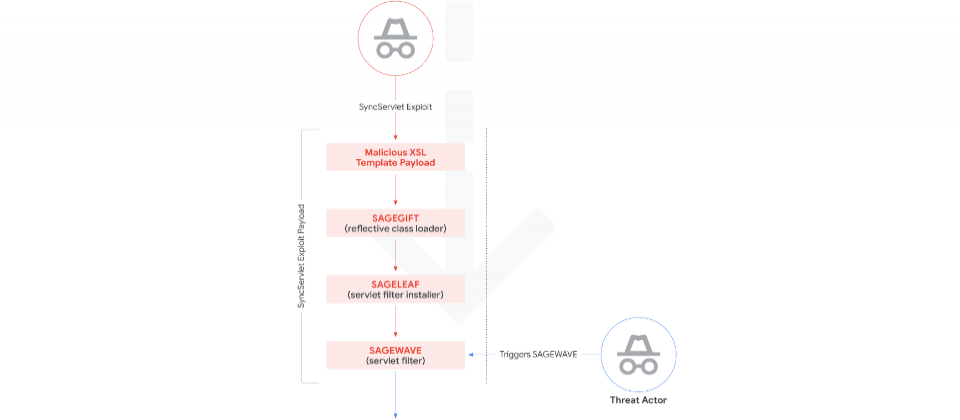

这条攻击链是如何构成的?Mandiant表示,XSL载荷内嵌了经Base64编码封装的Sagegift载荷。Sagegift是一个专为Oracle WebLogic服务器设计、用于加载Java反射类的程序;Sagegift会加载Sageleaf载荷,Sageleaf是一种内存中运行的投放器,基于公开的Oracle WebLogic servlet动态加载代码开发而成;Sageleaf再加载Sagewave载荷,Sagewave本身是一个Java servlet过滤器,允许攻击者部署一个包含多个Java类的AES加密ZIP压缩包。就Sagewave主载荷而言,也被认为与2024年攻击Cleo事件中出现的后门程序Goldtomb的CLI模块有关。

攻击者身份确认:Clop是品牌,FIN11可能只是其中一个使用该品牌的组织

关于Clop勒索软件多层次勒索活动所使用的数据泄露网站,GTIG最初的分析将其归因于黑客组织FIN11。近期来看,大多数受害者之所以中招,似乎与滥用企业文件传输系统导致数据窃取的勒索事件,以及FIN11及其关联的可疑威胁群体有关。

然而,GTIG与Mandiant也指出,根据他们掌握的证据,Clop勒索软件及Clop数据泄露网站并非专属于FIN11使用。

另一类可用于推断攻击者身份的证据,与漏洞利用后的操作工具相关。例如,GOLDVEIN.JAVA下载器与Goldtomb后门程序,均与2024年FIN11及其附属组织UNC5936发动的大规模Cleo漏洞利用攻击有关。此外,用于发送勒索邮件的某个遭入侵邮箱账户,也曾被发现由FIN11使用,后续分析可能进一步揭示近期活动与特定攻击组织之间的关联。