Zimbra 邮件系统曝零日漏洞,攻击者借恶意日历文件窃取敏感信息

今年1月底,邮件服务器系统 Zimbra Collaboration Suite(ZCS)发布了 10.1.5、10.0.13 和 9.0.0 Patch 44 版本,修复了安全漏洞 CVE-2025-27915。该漏洞属于网页客户端的跨站脚本(XSS)漏洞,起因是日历文件(ICS)中的 HTML 内容未经过充分清理所致。美国网络安全与基础设施安全局(CISA)评估其 CVSS 风险等级为 5.4 分。然而,近期有安全企业指出,在软件开发商 Synacor 发布补丁之前,已有针对此漏洞的零日攻击行动。

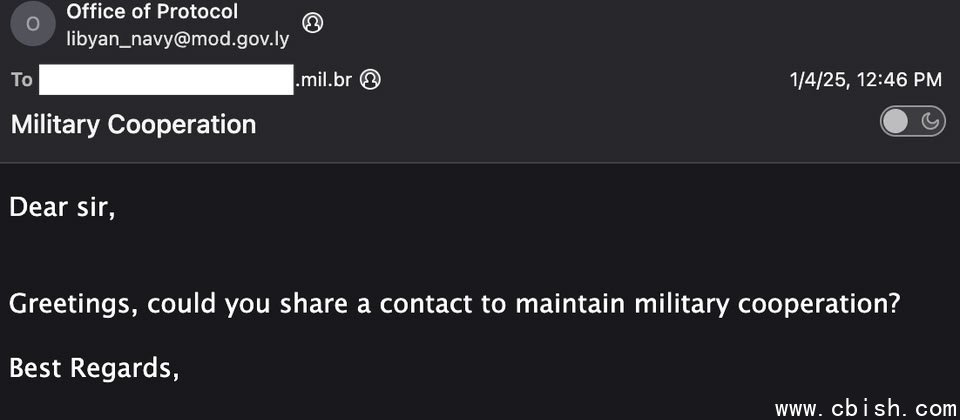

安全公司 StrikeReady 指出,早在1月初,就有人冒充利比亚海军下属礼宾办公室向巴西军方发送电子邮件,附件中携带恶意 ICS 文件,企图利用 CVE-2025-27915 漏洞进行攻击。由于通过邮件附件攻击 Zimbra、Roundcube 等开源邮件系统的情况较为罕见,这一行为引起 StrikeReady 关注并展开调查。结果显示,该 ICS 文件内嵌有异常且经过混淆处理的 JavaScript 脚本。

一旦该脚本被执行,便会尝试从 Zimbra 的 Web 邮箱界面大规模窃取数据,包括登录凭证、电子邮件、联系人以及共享文件夹等信息。此外,若检测到用户处于非活动状态,脚本会主动将其注销,以便更隐蔽地实施数据窃取。

值得注意的是,攻击者采用了多种规避检测手段。例如,脚本在加载后会延迟 60 秒才开始运行,并限制每 72 小时仅执行一次。同时,攻击者刻意隐藏用户界面(UI)元素,以降低被发现的可能性。

此外,攻击代码中实现了异步机制,并转换为多个立即执行函数表达式(Immediately Invoked Function Expression,IIFE)来运行不同功能模块。

StrikeReady 分析发现,总共存在 5 个异步 IIFE 功能模块。其中一个用于隐藏页面字段,从而窃取账号密码信息并监控用户操作;第二个模块每隔 4 小时扫描邮箱内容并将数据外传;第三个模块同样用于窃取邮件内容,但方式是添加过滤规则,将特定邮件自动转发至指定邮箱。

其余两个模块则用于窃取其他类型的数据:一个负责获取缓存代码、受信任设备信息以及特定应用的密码;另一个则专注于窃取联系人列表、通信群组信息和共享文件夹权限。