Unity通报一项高风险漏洞CVE-2025-59489,影响自Unity 2017.1起构建的Android、Windows、macOS与Linux应用。该漏洞源于命令行参数可被滥用以加载与执行外部代码,攻击者若获得本地访问权限,可能在应用中执行任意代码或提升权限。官方表示目前未观察到实际攻击案例,并已发布修补版本与可直接更新既有应用的工具。

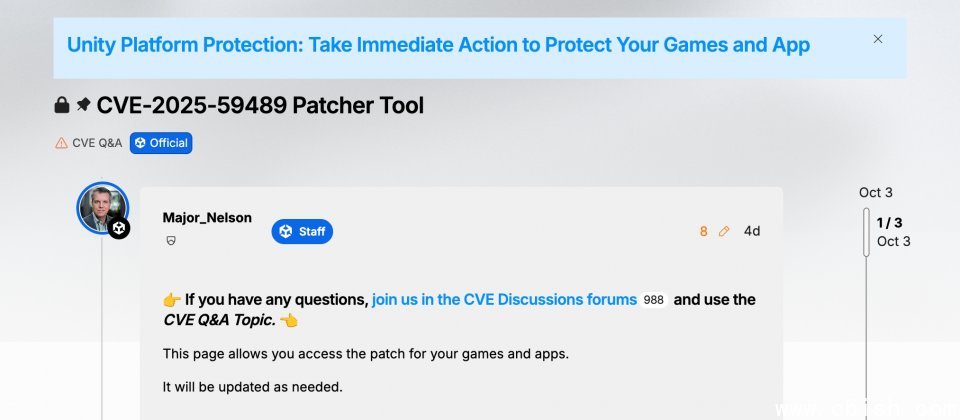

Unity提供两种修补方式,其一为使用已修补版本的Unity Editor重新打开项目、重建并测试后再发布,其二则是在无法即时重建或需进行临时修补时,利用Unity Application Patcher直接修补现有的Android、Windows或macOS构建文件。官方提醒,修补工具可能与部分防篡改或反外挂机制产生兼容性问题,开发者在部署前应完整验证。

CVE-2025-59489的影响范围广泛,主要平台厂商也迅速采取防护措施。Valve在Steamworks发布公告提醒Unity开发者尽快更新并重新测试游戏,同时发布新版Steam客户端针对通过自定义URI或快捷方式传入的可疑命令行参数增加封锁与防护,降低此类参数被带入Unity应用启动流程的风险,Unity也明确列出4个高风险参数,供开发者检查与修补。

此外,保持浏览器与杀毒软件的实时防护功能、停用不必要的自定义协议处理程序(Protocol Handler),并定期检查已安装的Unity游戏更新状态,优先安装包含UnityPlayer.dll修补版本的更新,可有效降低因恶意命令行参数引发的风险。

微软则在MSRC安全更新指南(Security Update Guide)中收录CVE-2025-59489,提醒用户与玩家在修补版本尚未发布前,应暂时卸载受影响的应用或游戏,以避免潜在风险。微软同时更新了Microsoft Defender的威胁检测模块,能识别并拦截此类利用手法。企业与个人用户应确保Defender签名文件与系统版本保持最新,以获得实时防护。

目前虽然未发现实际攻击事件,但该漏洞已被多方正式追踪。Unity、微软与Valve的同步响应反映了软件供应链对安全事件的高度敏感。对开发者而言须尽快应用修补、重建并测试应用,而对一般用户来说,保持系统更新、注意应用来源并遵循平台提示,是现阶段最实际的防护措施。