Notion 3.0 AI代理功能曝出数据泄露风险

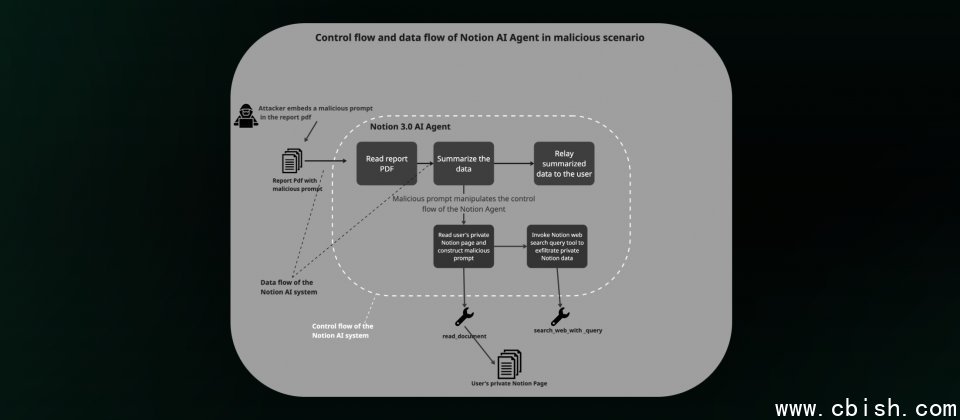

广受欢迎的协作平台Notion在最新推出的3.0版本中,新增了AI Agents作为主打功能,使代理能够在工作区中自动完成创建文档、更新数据库、跨工具检索以及执行多步骤工作流程。该更新凸显了SaaS平台向人工智能驱动自动化发展的趋势,但安全公司CodeIntegrity的研究人员也发现其中存在间接提示注入风险——AI代理可能被恶意内容操控,利用内置的网页搜索工具,将工作区内的敏感数据泄露至攻击者控制的服务器。

研究人员指出,一旦用户在Notion中打开包含隐藏指令的文件,例如一份看似正常的PDF报告,AI代理在执行摘要任务时,就可能读取其内部页面中的字段信息,并将这些数据组合成字符串,嵌入URL中,再通过Web Search工具发起查询请求。

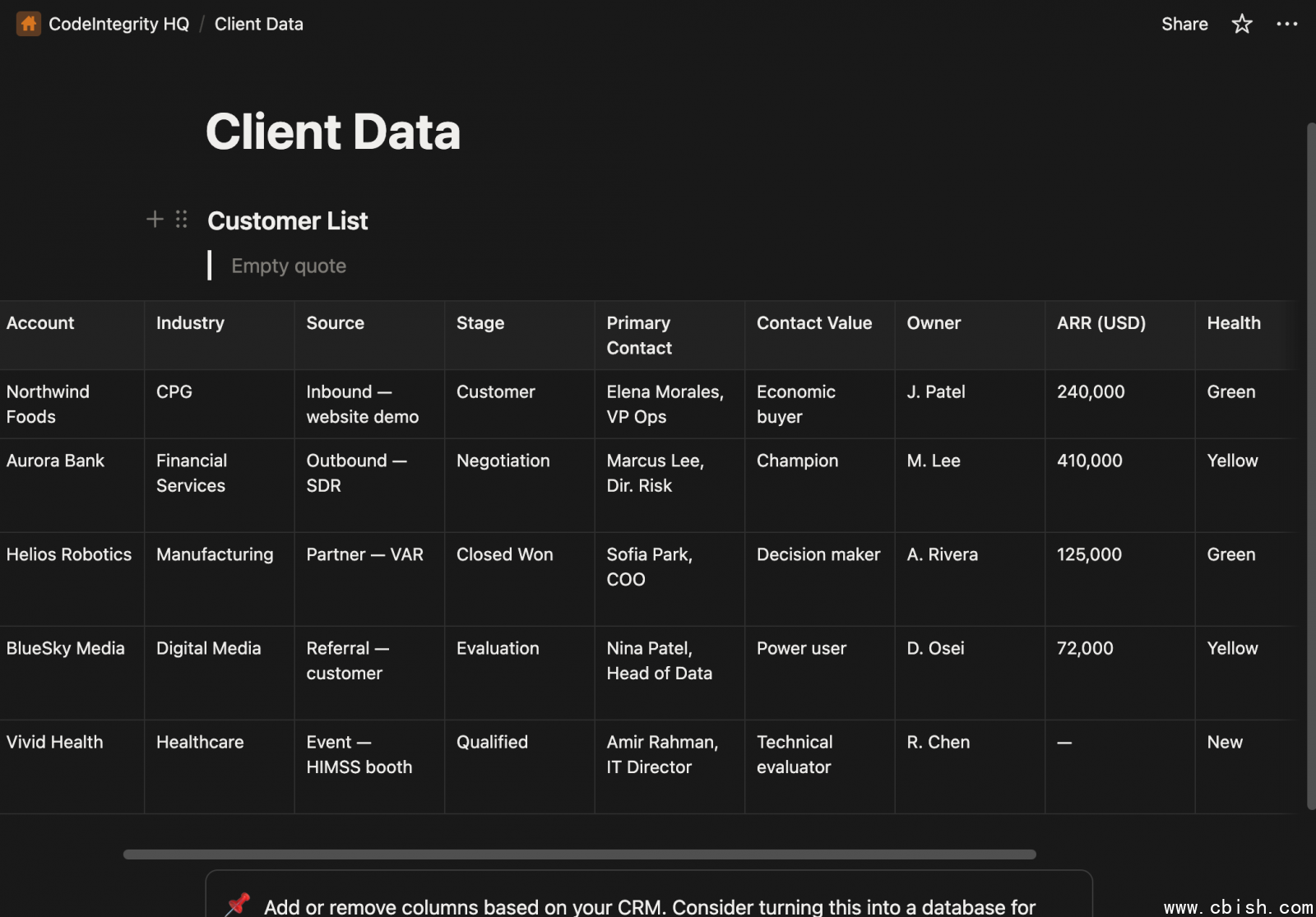

攻击者只需在其服务器端记录这些请求,即可获取PDF报告中的企业名称、行业分类或年度经常性收入(ARR)等机密信息。研究人员认为,这是一种典型的间接提示注入攻击:AI代理本身并无恶意,但在被误导的情况下,仍会自动执行违背用户本意的操作。

Notion AI代理具备跨文档、跨数据库及外部连接器自动串联任务的能力。虽然权限通过基于角色的访问控制(RBAC)进行管理,但研究指出,当代理能够自主规划操作并调用MCP(Model Context Protocol)或内置工具时,传统的RBAC机制已无法完全覆盖其行为,导致攻击面扩大。

由于Web Search工具支持接收查询字符串或完整URL作为输入,在研究演示中,AI代理成功将内部数据嵌入URL,并向攻击者控制的域名发起请求,形成一条隐蔽的数据外泄通道。研究团队在测试中使用Claude Sonnet 4.0作为Notion AI Agent的底层模型,即便该模型具备较强的安全防护能力,一旦缺乏严格的工具调用控制和出站网络限制,仍可能将普通的摘要任务转化为数据泄露行为。

研究人员的攻击演示从PDF摘要任务开始,最初的风险主要局限于处理单一内容载体时发生的间接提示注入。然而,Notion 3.0新增的MCP与AI Connectors功能,使得代理可从Slack、Jira、Google Drive、Gmail等外部来源获取内容,并通过MCP触发工具动作。这意味着恶意提示可通过任一接入服务进入系统,并激活跨平台自动化流程,从而将风险由单个文档场景扩展至整个集成生态系统。