网络安全行业拥抱人工智能已是大势所趋,近期一系列并购案更凸显这一趋势。从上周F5收购老牌AI安全企业CalypsoAI开始,本周SecurityScorecard、CrowdStrike、Check Point也相继宣布收购AI公司以增强旗下服务和解决方案的能力。其中,CrowdStrike与Check Point收购的企业均专注于AI领域的安全防护,而SecurityScorecard收购的HyperComply性质较为特殊,是一家问卷自动化公司,旨在提升供应链风险管理能力。

近日Google修补Chrome 140安全漏洞的消息也值得关注,因其修复了已被利用的零日漏洞CVE-2025-10585,预计其他基于Chromium的浏览器将很快跟进修补,用户近期应留意更新信息。

【安全产业动态】

F5收购AI安全领域老牌企业CalypsoAI

美国网络安全企业F5上周宣布,将以1.8亿美元收购AI安全领域老牌企业CalypsoAI,双方预计于9月底前完成交易。

CalypsoAI由曾任职于美国国防部及情报机构的Neil Serebryany于2018年创立。当时Serebryany在观察国防部引入AI过程中发现的安全缺口与攻击风险,萌生创业想法,目标是打造专门保障AI模型推理层安全的技术,堪称AI安全领域的先驱企业。据外媒报道,CalypsoAI自成立以来累计融资超4000万美元,员工不足100人。

F5首席执行官Fran?ois Locoh-Donou表示,AI正在重新定义企业架构,同时企业也必须防范相关攻击面,传统防火墙和单点解决方案已无法跟上发展步伐。F5将整合CalypsoAI的专业能力,成为客户在AI时代的安全合作伙伴。特别是无论客户使用何种模型或云服务,都能借助CalypsoAI的自适应AI安全能力,实现主动且持续的AI保护。

CrowdStrike收购Pangea,进军AI检测与响应领域

专注于云安全服务的CrowdStrike本周宣布将收购AI安全初创企业Pangea,双方未公布交易金额或完成时间。据《华尔街日报》报道,该交易价值2.6亿美元。

成立于2021年的Pangea主要聚焦生成式AI与AI代理应用的交互层安全,其开发的产品包括可扫描并阻止不当提示的AI Guard、用于检查和遮蔽敏感信息的Prompt Guard、AI访问控制,以及可监控AI交互与数据流的AI Visibility功能,旨在防范提示注入、模型越狱和数据泄露,还能过滤有害输入/输出内容,并管控代理与外部工具的调用。

传统安全企业对AI的看法基本一致,认为AI正快速改写企业攻击面,每个提示都可能成为黑客的突破口。CrowdStrike创始人兼首席执行官George Kurtz表示,Pangea将使CrowdStrike能够保护AI的完整生命周期,检测风险、执行防护措施并确保合规性,让客户能安心地构建、部署和扩展AI应用。

Check Point收购AI安全企业Lakera

以色列网络安全企业Check Point周二(9月16日)宣布,已与AI安全初创企业Lakera达成收购协议,预计将于今年第四季度完成交易。双方未披露交易金额,但外媒报道称交易价值达3亿美元。这是继F5与CalypsoAI、CrowdStrike与Pangea之后,本周内第三起传统安全企业与AI安全企业的并购案例。

Lakera成立于2021年,总部位于瑞士和美国,定位为AI原生安全防护企业,专注于保护大语言模型(LLM)、生成式AI及AI代理。其主要产品包括部署前的安全态势评估工具Lakera Red,以及运行时的实时防护系统Lakera Guard,支持超过100种语言。

Check Point首席执行官Nadav Zafrir表示,AI正在改变每一个业务流程,同时也带来新的攻击面。未来将与Lakera共同为企业如何采用并信任AI树立标准。Check Point计划将Lakera的运行时防护技术整合至其Infinity架构中,提供覆盖AI模型、代理及数据全生命周期的安全防护。

SecurityScorecard收购AI问卷自动化企业HyperComply

专注于第三方及供应链网络风险评分与监控平台的美国网络安全企业SecurityScorecard宣布,已收购基于AI的问卷自动化企业HyperComply,HyperComply的数十名员工,包括两位联合创始人Amar Chahal与Cody Wright,都将加入SecurityScorecard。

SecurityScorecard表示,此次收购将把其原有的供应商外部风险评分与监控能力,与HyperComply的问卷自动化技术相结合,打造业内首个同时集成持续风险情报与智能自动化的平台。企业将能实时掌握供应商风险,加速合规审查流程,并减轻应对GDPR、DORA与NIS2等法规要求的负担。

SecurityScorecard与HyperComply均为美国私营企业,未对外公布交易金额,预计今年内将把HyperComply的自动化问卷功能整合进其供应链风险评分平台。企业在未来获取供应商风险评分的同时,也能通过AI工具加速安全审查流程,有望缩短供应商审批周期并降低运营成本。

【攻击与威胁】

中国防火长城技术团队数据泄露,近600GB源码与内部文件曝光

中国网络审查系统“防火长城”技术团队发生大规模数据泄露,9月11日公开的文件总量接近600GB,包含源代码、内部通信记录、工作日志与镜像包,首次暴露其研发与运营细节。泄露来源指向防火长城研发的核心技术团队,包括积至(Geedge Networks)与中国科学院信息工程研究所IIE旗下的MESA实验室。

长期追踪中国网络审查技术的独立报告网站GFW Report称,这是防火长城历史上最大规模的数据泄露事件,目前尚无明确证据表明是内部故意泄密还是遭黑客入侵所致。

泄露内容显示,中国的网络封锁并非仅依赖内部项目运作,而是以可重复部署的产品化方式存在。例如名为“天狗安全网关”(Tiangou Secure Gateway,TSG)的商业化平台,Geedge官网显示其具备深度包检测与SSL/TLS加密流量可视化能力,支持标准化交付,打破了外界认为防火长城仅存在于体制内的固有印象。

勒索软件组织Killsec宣称入侵巴西医疗软件供应商,波及多家医疗机构

勒索软件组织KillSec宣称成功入侵巴西医疗管理软件供应商MedicSolution,并威胁公开泄露数据。网络安全公司Resecurity分析认为,这是一起典型的供应链攻击,影响范围可能超出单一供应商,波及其服务的诊所与医学检验机构。

Killsec获取的数据并非通过复杂渗透手段,而是源于配置错误的AWS S3云存储桶。研究人员发现,相关存储桶在事件发生时仍可被远程列出目录并下载,暴露出访问控制与加密管理的严重缺失。此类低级失误使攻击者无需直接入侵内部系统即可获取大量敏感数据。

黑客窃取Google执法请求系统账号

9月11日,黑客组织Scattered Lapsus$ Hunters在BreachForums黑客论坛发布截图,声称已获取Google执法请求系统(Law Enforcement Request System,LERS)的账号。随后Google向BleepingComputer与The Register证实,确实在LERS系统中发现一个欺诈账号,并已将其停用。

LERS允许经过验证的执法人员提交合法用户数据申请,查看案件处理状态,并下载Google提供的回应资料;拥有正式执法权且正在办案的政府官员均可通过该系统提交请求。一旦账号落入黑客之手,攻击者即可冒充警察或检察机关,向Google索取用户详细信息。

黑客展示的截图显示其收到了来自Google的邮件,确认已获得LERS账号权限,Google还要求其在7天内设置个人密码。不过Google表示,该账号未发起任何请求,也未访问任何数据,目前已停用。

其他攻击与威胁

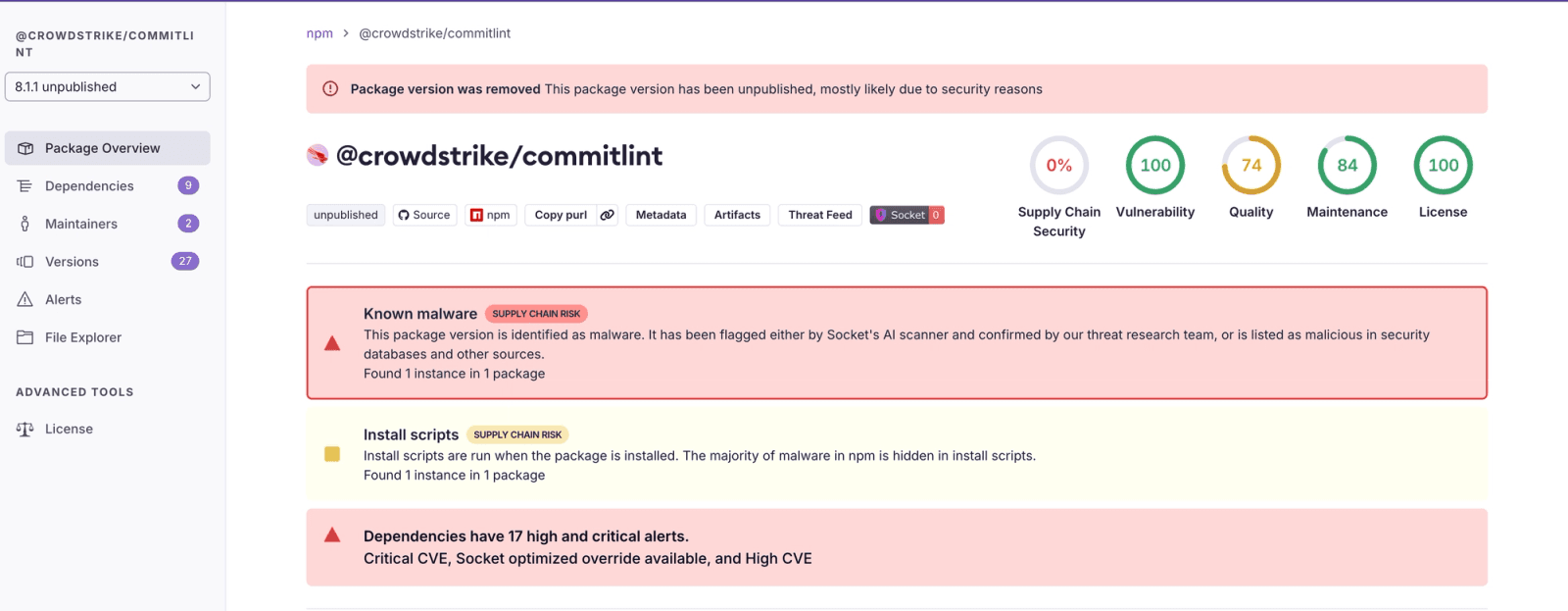

◆PyPI下架遭供应链攻击GhostAction滥用的凭证

◆恶意软件SystemBC转移攻击目标,锁定虚拟专用服务器下手,建立代理服务器僵尸网络

◆Python开发者遭 targeting,SilentSync RAT通过恶意PyPI包传播

◆恶意加载工具CountLoader被俄罗斯黑客用于勒索软件活动,旨在部署Cobalt Strike、AdaptixC2及木马程序PureHVNC RAT

【漏洞与修补】

Google发布Chrome 140更新,修补今年第6个零日漏洞

一周前,Google发布桌面版与安卓版Chrome 140更新,修复高危级别的ServiceWorker组件漏洞CVE-2025-10200。本周该公司再次发布紧急更新,缓解已被利用的安全漏洞CVE-2025-10585,这是今年披露的第6个零日漏洞。除Chrome外,其他基于Chromium的浏览器预计将很快跟进修补,用户应密切关注近期更新信息。

该漏洞由Google威胁分析团队(TAG)于9月16日发现,属于JavaScript引擎V8的类型混淆漏洞。Google将其定为高风险级别,并发布了桌面版140.0.7339.185、140.0.7339.186,以及安卓版140.0.7339.155进行修复。此外,针对ChromeOS与ChromeOS Flex用户也发布了16371.49.0版本更新,修补该浏览器组件漏洞。

对于漏洞具体细节,Google未进一步说明。据网络安全企业Tenable评估,该漏洞CVSS风险评分为8.8(满分10分)。至于影响范围及攻击利用方式,仍有待后续安全厂商或研究人员进一步披露。

其他漏洞与修补

◆WatchGuard防火墙存在高危漏洞,攻击者可能利用其执行任意代码

近期安全日报

【9月18日】超500个NPM包被植入具备大规模传播能力的蠕虫

【9月17日】中国黑客CamoFei利用Roundcube攻击中国大陆教育机构

【9月16日】ShinyHunters宣称入侵拥有多家时尚品牌的企业