ETH Zurich与Google研究团队揭露一种能在量产DDR5上实际运作的Rowhammer攻击,称之为Phoenix。研究证实,在一般台式机平台默认设置下,所有2021年至2024年间出货的15条SK hynix DDR5 UDIMM都能被攻破,并通过页表(Page Table)翻转取得系统控制权,最快仅需109秒即可完成。该研究已在2025年6月6日通过瑞士国家网络安全中心进行通报,并在9月15日解禁,同时登记为CVE-2025-6202。

Rowhammer是一种针对DRAM的硬件扰动攻击,攻击者在极短时间内反复访问同一内存行(Aggressor Row),会造成邻近行电荷受到干扰而发生位翻转。只要翻转发生在关键数据,例如页表(Page Table),就可能提升权限获取系统控制权。

过去TRR被视为阻止Rowhammer的主要手段,但研究团队通过逆向工程发现,DDR5在芯片内实现的TRR(Target Row Refresh)实际上并非每次访问都会立即检查,而是以较稀疏的采样来判断是否发生Rowhammer。也就是说,TRR的采样间隔可能长达数百甚至数千个DRAM自动刷新周期(tREFI)。

在所谓的轻采样区间内,TRR主要会在每个tREFI的最后一次激活(ACT)进行采样,而攻击者可避开该时隙,或在该时隙插入诱饵访问以规避检测,使长周期的敲击行为得以累积并最终导致位翻转(Bit Flip)。

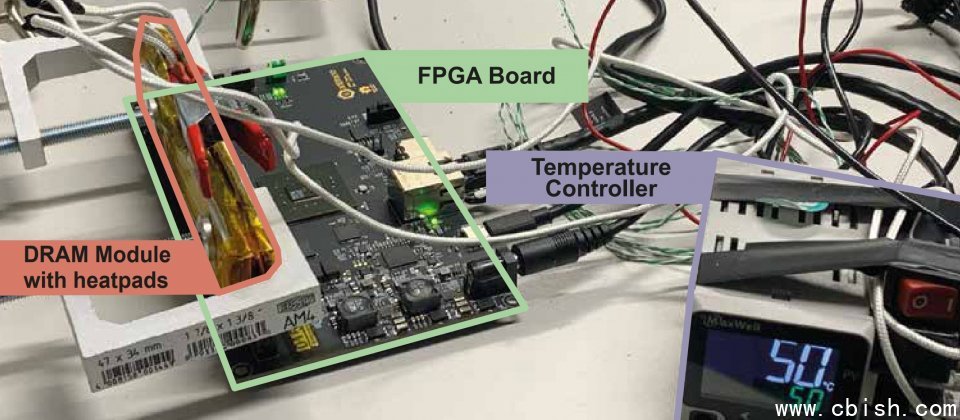

研究人员据此设计两种长周期模式,分别对应128与2,608个tREFI,能避开TRR检测并造成位翻转。该方法在FPGA平台与服务器级RDIMM测试中同样有效,进一步表明DDR5的TRR仍存在设计上的盲点。

要在真实系统中维持攻击效果,研究团队引入自校正同步机制,用于检测被跳过的刷新周期并实时补偿,确保长周期的敲击序列不会因时序偏移而失步。这一做法解决了过去在数千个刷新周期中难以维持节奏的问题,使Phoenix能够稳定复现并展现出实际威胁。实验也显示,部分DDR5模组的刷新窗口远大于标准,例如测得高达16,582个tREFI,相当于给予攻击者更充裕的时间来累积效果。

在作者测试的系统上,将刷新率提高3倍即可抑制Phoenix,但会带来8.4%的性能开销。另一条可能的缓解路径是启用DDR5标准中的精细度刷新(FGR),研究人员指出,部分AMD消费级处理器已通过BIOS更新提供切换至FGR的选项,但实际能否带来有效防护仍有待观察。此外,在Intel平台上还需同时考虑处理器内的pTRR(in-CPU TRR)机制,平台差异可能影响最终成效。

研究指出,近期的AMD Zen 4、Intel Alder Lake与Raptor Lake内存控制器未使用DDR5的RFM(Refresh Management)指令,现有防护仍高度依赖各厂商未公开的TRR设计。

研究人员建议,未来应朝具备原理保障的防护机制发展,例如JEDEC提出的逐行激活计数(Per Row Activation Counting),避免仅依赖不透明的厂商自定义机制。对于服务器端常见的错误纠正机制Rank-level ECC,虽能提高攻击成本,但仍不足以完全阻断。

Phoenix研究表明,即便DDR5引入多层防护,Rowhammer仍未过时。对企业与开发者而言,这意味着在硬件、固件到系统层级都必须重新评估防护策略,尤其在高安全环境下,如何平衡性能与内存完整性,将是不可回避的课题。