今年6月,安全厂商趋势科技揭露了一起针对配置不当的Docker API进行挖矿的大规模攻击行动。黑客将作案工具存放于部署在洋葱网络(Tor Network)的服务器上,企图隐藏相关活动。如今有新的发现表明,相关攻击的威胁正在加剧。

安全厂商Akamai在今年8月于自身设置的蜜罐基础设施中,发现了一波新的攻击行动。虽然攻击者同样针对暴露在互联网上、存在漏洞且可能被感染的Docker API,但这次使用的初始入侵途径有所不同。更值得注意的是,攻击者还会阻止其他人通过互联网访问受害的Docker API。此外,这次攻击所使用的恶意程序也较为特殊,攻击者并未植入挖矿软件,而是部署了其他工具,疑似用于构建僵尸网络的基础架构。

攻击手法分析

Akamai最初检测到来自多个IP地址的请求,攻击者疑似试图在其中一台服务器上创建容器,从而引起他们的注意并展开调查。

攻击者挂载了服务器的文件系统,并执行了经过Base64编码混淆的脚本,意图创建新的容器。Akamai解析了该脚本的内容,确认其主要功能是配置容器:部署常用工具curl、tor,并在后台启动tor进程,随后从洋葱域名下载另一个脚本docker-init.sh。

接着,攻击者将自己的密钥添加到SSH连接中,并植入一系列工具,包括masscan、libpcap、libpcap-dev、zstd、torsocks等,用于规避检测、维持持久化访问以及进行横向传播。

封锁端口与C2通信

攻击者通过cron创建定时任务,针对Docker API所使用的2375端口,设置每分钟使用多种防火墙工具进行封锁,目的是防止他人访问受害主机资源。随后,攻击者与C2服务器建立通信,并从另一个Tor服务下载经过压缩处理的二进制文件。

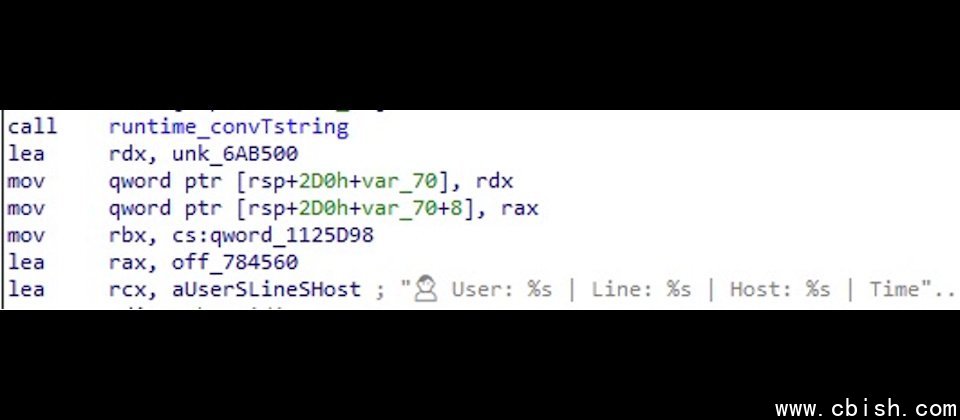

Go语言恶意工具与Emoji表情

特别的是,其中一个文件是一个使用Go语言编写的恶意工具部署程序,在执行过程中竟然出现了Emoji表情符号。Akamai推测,这可能是攻击者借助大型语言模型(LLM)编写代码所致。目前许多LLM生成的代码中经常会出现表情符号,有人认为这是攻击者故意使用表情符号来绕过系统的输入检查机制,也有人认为是LLM在训练过程中学习了这种风格,并在用户强制禁用的情况下仍生成了带有表情符号的代码内容。

横向传播与潜在威胁

为了进行横向扩散,攻击者通过传播的dockerd文件执行网络端口扫描工具masscan,寻找互联网上开放的2375端口,试图向其他可公开访问的Docker API传播。值得注意的是,恶意程序的二进制文件中还包含了对另外两个端口的检查机制:23端口(用于Telnet连接)和9222端口(用于Chrome浏览器远程调试)。

虽然目前恶意程序只扫描2375端口,但这一发现可能预示着未来新功能的出现,例如尝试使用默认账号密码访问路由器、窃取浏览器Cookie或信用卡信息、从外部访问云平台元数据等敏感信息,以及发动DDoS攻击。