随着越来越多企业组织采用云原生架构及容器服务,与 Kubernetes 相关的应用系统安全性也受到重视,因为一旦这些系统存在漏洞,攻击者就有机会对 Kubernetes 环境进行操控,给企业组织带来危害。例如,最近安全厂商 JFrog 揭露的安全漏洞 Chaotic Deputy,就是这种类型的一个案例。

这批漏洞被登记为 CVE-2025-59358、CVE-2025-59360、CVE-2025-59361 以及 CVE-2025-59359,存在于 Kubernetes 系统稳定性及调试测试平台 Chaos Mesh,一旦被利用,有可能导致 Kubernetes 集群被控制,攻击者可以轻松在集群任意节点执行代码。值得注意的是,部分漏洞非常危险,其中三个漏洞的 CVSS 风险评分达到 9.8(满分 10 分)。对此,开发团队发布了 2.7.3 版本进行修复,如果无法立即升级,JFrog 也提供了缓解措施,用户应尽快采取行动应对。

什么是 Chaos Mesh?

Chaos Mesh 是专为 Kubernetes 设计的开源混沌工程(Chaos Engineering)平台,旨在在真实或接近真实的环境中模拟故障情况,帮助开发与运维团队发现系统潜在的弱点,从而提升 Kubernetes 整体稳定性和容错能力。

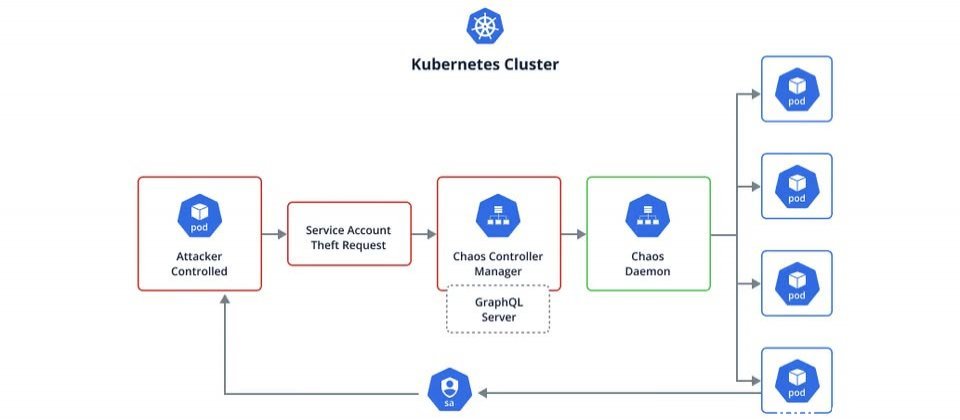

JFrog 指出,攻击者要利用 Chaotic Deputy 的前提,是能够访问 Kubernetes 集群的网络环境。该公司强调,即使攻击者访问的是没有特殊权限的节点,仍然可能通过默认配置的漏洞,入侵 Chaos 管理控制平台的 GraphQL 服务器,从而执行该平台的原生错误注入功能,关闭节点或造成网络中断;此外,攻击者还可能注入操作系统命令,攻击其他节点,并窃取特权服务账户的凭证(Token)。

从漏洞的类型与危险程度来看,CVE-2025-59360、CVE-2025-59361、CVE-2025-59359 均为高危级别的操作系统命令注入漏洞,风险值均为 9.8;CVE-2025-59358 则是一个由于缺乏身份验证导致的拒绝服务(DoS)漏洞,风险值为 7.5。