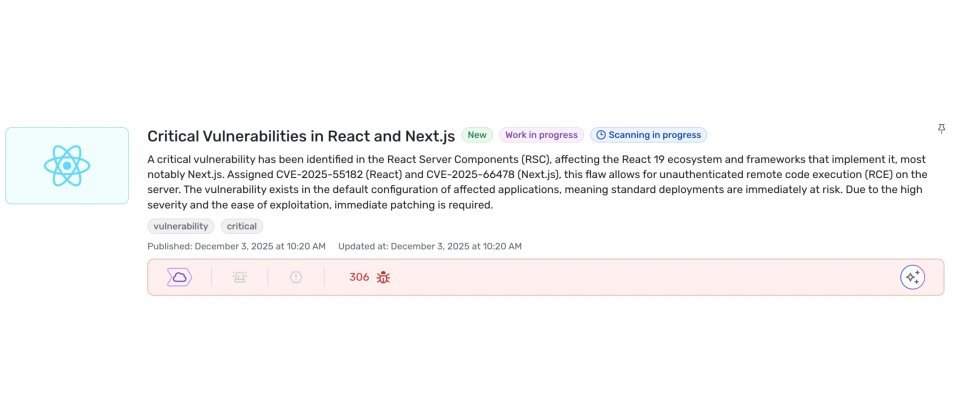

React团队公开了React 19服务器端组件(Server Components)中存在一个未经身份验证的远程代码执行漏洞,编号为CVE-2025-55182,官方评定为CVSS 10分的最高危等级。该漏洞源于React服务器端组件所使用的Flight通信协议,波及React 19生态中的多个框架,其中以Next.js最受关注,Next.js使用CVE-2025-66478追踪同一问题。

React指出,该漏洞发生在服务器端解码RSC请求时的不安全反序列化逻辑错误。当攻击者向服务器函数端点发送特制的HTTP请求时,React在解码Flight负载过程中若未正确校验数据结构,可能将恶意内容当作程序对象执行,从而导致攻击者在服务器上执行高权限的JavaScript代码。安全厂商Wiz的研究人员表示,此类攻击无需任何身份验证,仅需精心构造的请求即可触发,测试中成功率接近100%,且影响多个框架的默认配置。

受影响的包包括react-server-dom-webpack、react-server-dom-parcel与react-server-dom-turbopack等,19.0、19.1.0、19.1.1与19.2.0版本均存在风险。修复版本已发布,分别为React 19.0.1、19.1.2与19.2.1。不过,若React应用完全未在服务器端运行,或未配合支持RSC的框架与打包工具,则不受此漏洞影响。

Next.js因App Router默认启用RSC而被直接点名,受影响版本包括15.x与16.x,以及14.3.0-canary.77及之后的Canary版本。React与Next.js团队已提供相应升级路径,建议用户在原主版本线上升级至已修复的安全版本。Wiz研究人员指出,使用create-next-app按默认设置构建的Next.js应用,在未更新前均可能遭受攻击。

不仅限于Next.js,任何实现React服务器端组件的框架或工具均受影响。React官方还特别点名了React Router RSC预览功能、Waku、Parcel RSC插件、Vite RSC插件以及Redwood SDK等项目。

根据Wiz的扫描数据评估,约有39%的云端环境存在受CVE-2025-55182或CVE-2025-66478影响的React或Next.js实例,表明该问题并非少数项目独有,而是已广泛扩散至大量实际部署环境中。

React公告表示,已与多家托管与云服务提供商合作,在网络边界部署临时防御措施以应对已知攻击模式。但官方同时强调,这些措施仅能部分降低风险,不能替代根本性修复,唯一有效的解决方案仍是升级至包含补丁的React及相关框架版本。