许多软件厂商及IT业者在本周二发布9月的例行更新,微软、SAP、Adobe也都发布相关安全公告,影响大多数用户的微软公告特别值得关注,因为这次他们修补两项已被公开的零时差漏洞,分别影响SMB服务器、SQL Server,然而,若要修补这个SMB服务器漏洞,不光是套用更新软件就能完成,还要检查是否影响客户端;而影响SQL Server的安全漏洞存在特定组件,最早于2018年就有安全业界发现。

SAP、Adobe本次发布的公告也相当值得关注,其中SAP针对NetWeaver、NetWeaver AS Java修补重大级别漏洞,有一个风险值达到满分,相当危险;Adobe针对ColdFusion、Adobe Commerce修补重大级别的安全漏洞,并呼吁用户优先处理。

?

【攻击与威胁】

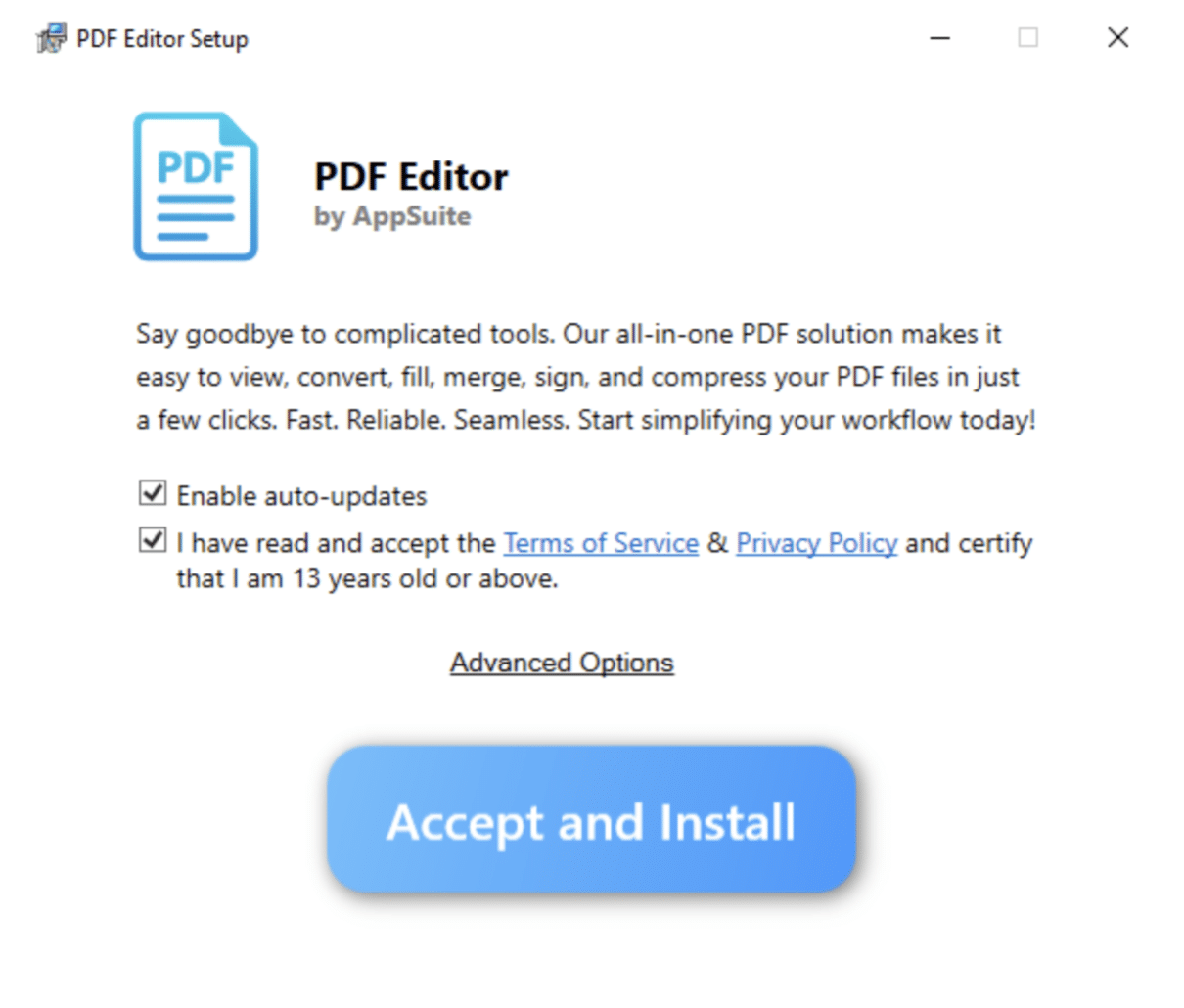

假PDF编辑器藏恶意软件TamperedChef,靠Google广告扩散窃凭证

安全业界Truesec揭露一波大规模恶意软件散布行动,攻击者通过Google广告导流至多个诈骗网站,推广名为AppSuite PDF Editor的免费工具,借此诱使用户下载被植入窃资软件TamperedChef的安装文件。这个程序初期表现如同一般PDF编辑器,但在特定时间后,攻击者会以远程指令启用恶意功能,专门窃取浏览器凭证与Cookie。Truesec指出,目前已有多家欧洲组织受到影响。

研究人员调查显示,PDF Editor安装文件最早在5月15日出现在VirusTotal,相关网站与域名自6月26日陆续注册并开始推广。一直到8月21日,部分受害机器开始接收到指令,触发程序的恶意功能。这段时间间隔约56天,接近Google广告常见的60天投放周期,研究人员相信,攻击者刻意利用广告平台先积累安装量,再切换为恶意模式,扩大影响范围。

完成安装后,伪装的PDF编辑器会与远程服务器保持通信,并在系统内建立持久化机制,确保每次开机都能启动。初期行为正常,但在远程指令触发后,才会下载额外组件并展开窃资行动。

其他攻击与威胁

◆黑客滥用公用程序Axios与钓鱼工具包Salty 2FA,意图挟持M365账号

◆针对暴露的Docker API攻击行动升级,黑客通过Tor网络作案,疑绑架用于僵尸网络

◆中国黑客Salt Typhoon疑与锁定Barracuda漏洞的黑客共用基础设施

?

【漏洞与修补】

微软9月例行更新来了!当中修补两个已公开的零时差漏洞

本周二(9月9日)微软发布本月例行更新(Patch Tuesday),总共修补81项安全漏洞,较7月、8月的130个及111个再度减少。从漏洞的类型来看,权限提升(EoP)漏洞最多,有38个,其次是远程代码执行(RCE)及信息泄露(ID)漏洞,有22个、14个;安全绕过及阻断服务(DoS)漏洞各有3个,另有一个是可被用于欺骗的漏洞。

值得关注的是,有一项漏洞CVE-2025-55234,其实在这次修补之前就已经被公开,属于SMB权限提升弱点,CVSS风险评为8.8分。该漏洞有可能导致SMB服务器面临中继攻击,攻击者有机会滥用特定对象进行权限提升,以取得受害用户的权限。微软提及目前SMB服务器已具备签名功能,以及身份验证延伸防护(Extended Protection for Authentication,EPA),而能够防范这类中继攻击。由于启用这些强化防护的机制,可能会衍生兼容性的问题,这次发布的修补程序,也支持审核SMB客户端对上述两种防护的兼容性。

另一个是已公开漏洞:由去年安全业界VulnCheck揭露的CVE-2024-21907,这次微软也着手修补而受到关注。这项漏洞影响SQL Server 2016至SQL Server 2022,为Newtonsoft.Json组件的异常条件不当处理漏洞,而有可能导致阻断服务。此漏洞存在于该组件低于13.0.1版的版本。

SAP修补NetWeaver、NetWeaver AS Java重大级别漏洞

9月9日SAP发布本月例行更新(Security Patch Day),总共修补21项安全漏洞(上个月是15个),值得关注的是,当中包含3个危险程度达到重大级别的漏洞,其中1个达到满分(10分)、1个接近满分,相当危险。

上述重大级别漏洞中最危险的是CVE-2025-42944,此为NetWeaver反序列化漏洞,攻击者可在未经授权的情况下,通过特定的公开端口发送恶意载荷,而有机会通过RMI-P4模块触发漏洞,CVSS风险达到10分。一旦不受信任的Java对象面临反序列化处理,就有可能用于执行任意操作系统命令,严重危害应用系统的机密性、完整性、可用性。长期分析SAP每月例行更新的安全业界Onapsis指出,攻击者若成功利用,就有可能完全入侵整个应用程序;若暂时无法套用修补程序,IT人员应管制P4端口应对。

另一个风险接近满分的漏洞是CVE-2025-42922,存在于NetWeaver AS Java,攻击者取得非管理员的用户身份,在通过身份验证的情况下,可通过存在特定服务的弱点而上传任意文件,有可能完全入侵系统,严重破坏安全,风险值为9.9。

Adobe修补应用程序开发平台、电子商务管理平台重大级别安全漏洞

Adobe昨日(9日)发布9月份每月例行更新,对旗下9款应用程序发布修补程序,其中应用程序开发平台ColdFusion、电子商务管理平台Adobe Commerce的重大漏洞,特别值得关注,Adobe呼吁用户应优先处理。

首先需要缓解的产品是ColdFusion,这次Adobe揭露的漏洞编号为CVE-2025-54261,此为路径遍历(Path Traversal)弱点,攻击者有机会借此写入任意系统文件,影响2021、2023、2025版ColdFusion,CVSS风险评为9.0(满分10分)。值得关注的是,Adobe将其评为优先程度第1级的安全公告,代表这项漏洞带来的安全风险较高,虽然目前尚未发现遭到利用的迹象,但该公司仍呼吁IT人员要尽快处理。

另一个需要优先处理的重大级别漏洞CVE-2025-54236(又称为SessionReaper),出现在Adobe Commerce及Magento Open Source,为输入验证不当漏洞,可用于绕过安全功能,而且,攻击者想要利用这项漏洞,无需取得管理员权限,甚至无需通过身份验证。此漏洞风险值为9.1,Adobe将其修补的优先程度列为第2级。

其他漏洞与修补

◆西门子修补SIVaaS的用户管理组件重大漏洞

◆Rockwell修补工控交换器重大漏洞

?

【安全产业动态】

三菱电机9亿美元买下安全厂商Nozomi Networks

日本电子电机巨头三菱电机(Mitsubishi Electric)本周宣布以近9亿美元的价格,买下操作科技及物联网(OT/IoT)安全解决方案厂商Nozomi Networks,以确保其数字平台的安全性。

根据三菱电机的财报文件,收购金额为8.83亿美元,未来三菱电机将把Nozomi资产整合到三菱电机的协同设计数字平台Serendie,范围涵盖Nozomi的SaaS产品、云端基础设施和AI技术。

本案预计在今年第四季度完成。并购完成后,Nozomi将成为三菱电机全资子公司,不过,Nozomi仍会维持独立运营,发展蓝图、服务体系及合作伙伴也不会改变,总部留在现有的旧金山,研发也将留在瑞士。

?

近期安全日报

【9月9日】歹徒冒名纳米医材旗下投资公司发动商业邮件诈骗

【9月8日】Salesloft揭露供应链攻击事故发生的原因

【9月5日】大规模DDoS攻击流量达到11.5 Tbps,再创新高