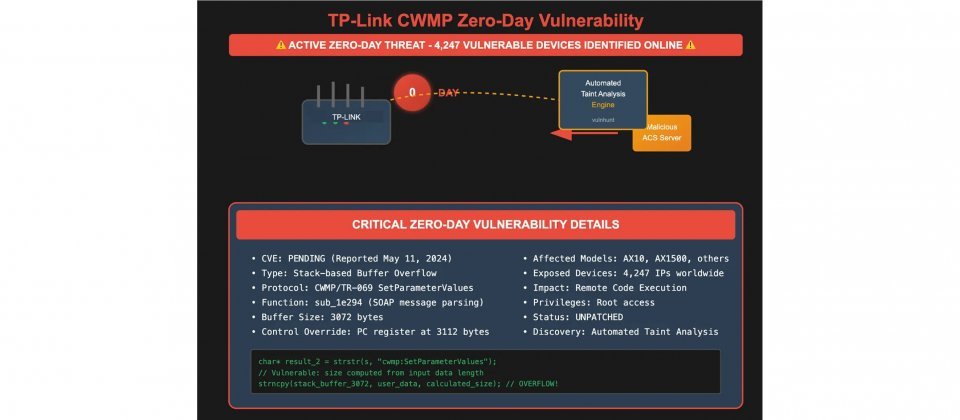

网络安全公司ByteRay技术总监Mehrun Parchebafieh发文指出,TP-Link在其路由器的CWMP/TR-069协议实现中存在堆栈式缓冲区溢出漏洞CVE-2025-9961,影响包括Archer AX10与AX1500等多个型号。研究人员通过自动化污点分析工具发现该漏洞,并于5月11日向TP-Link通报,随后在9月1日公开漏洞详情。TP-Link则于9月5日迅速发布完整修补程序。

该漏洞的成因在于路由器在处理CWMP的SetParameterValues消息时,相关函数直接将用户输入的长度参数应用于strncpy函数,但仅分配了3,072字节的栈缓冲区,且未进行边界检查。研究人员使用GenieACS服务器发送恶意SOAP负载进行验证,超过4,096字节的输入即可导致服务崩溃,而约3,112字节的数据则足以覆盖程序计数器,证明攻击者可控制执行流程。

受影响设备广泛,潜在风险高

实际受影响的设备包括Archer AX10多个硬件版本与对应固件版本,AX1500由于共享相同的CWMP执行文件也受到影响。研究人员使用FOFA搜索引擎检索后发现,全球有超过4,200个对外公开的IP地址疑似暴露在该漏洞之下。

攻击路径清晰,权限获取门槛低

研究人员强调,最可能的攻击场景是攻击者先取得路由器的管理权限,将设备的ACS服务器URL指向恶意服务器。由于许多用户未更改默认管理密码,或仍在使用弱口令,加上路由器常存在其他已知漏洞或可通过社交工程诱导,获取管理权限的门槛相对较低。一旦设备连接至恶意ACS服务器,将依据协议接受参数推送,从而触发漏洞,使攻击者得以以Root权限执行任意程序。

厂商已发布修复,建议尽快升级

TP-Link已针对CVE-2025-9961漏洞发布修复固件,Archer AX10用户只需升级至1.2.1版以上,Archer AX1500用户升级至1.3.12版以上即可修补该问题。TP-Link强调,该漏洞仅能在中间人攻击场景中,且攻击者已通过身份验证的前提下被利用,且CWMP功能默认为关闭状态。