西门子(Siemens)ProductCERT发布安全通告,指出集成于SIMATIC PCS neo工业控制系统平台的UMC(用户管理组件)存在多项严重漏洞,未经验证的远程攻击者可通过网络触发漏洞,进而执行任意代码或造成系统中断。官方已发布修复版本,并呼吁用户尽快更新,以降低被攻击的风险。

通告指出,所有低于UMC V2.15.1.3的版本均受影响。西门子已推出V2.15.1.3作为修复版本,并建议用户在可行的情况下立即升级。若暂时无法更新,官方也提出临时应对措施:在非网络部署场景下,用户可直接在安装UMC的设备上封锁TCP 4002与4004端口。

当部署未采用RT Server类型的UMC设备时,则可在所有UMC设备类型,包括Server、Ring-Server、Agent上全面封锁4004端口,在不影响其他UMC设备类型网络功能的前提下,通过减少攻击面争取升级缓冲时间。

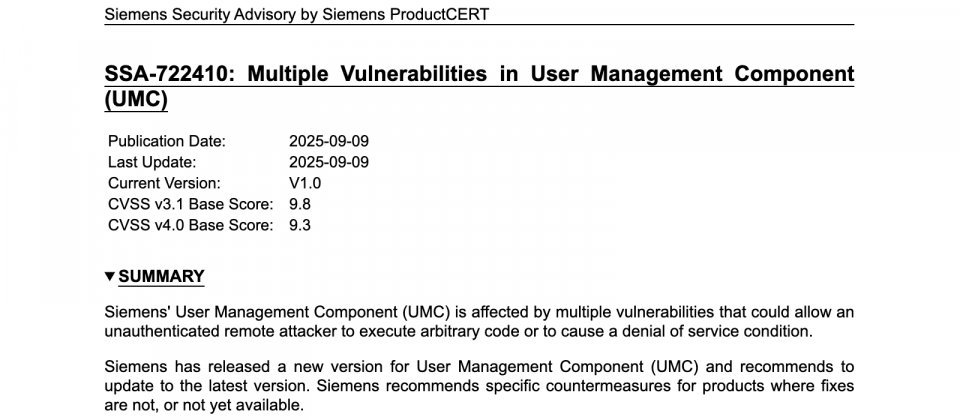

此次披露的漏洞包括CVE-2025-40795堆栈缓冲区溢出漏洞,以及三项越界读取漏洞CVE-2025-40796、CVE-2025-40797、CVE-2025-40798。CVE-2025-40795可能导致攻击者远程执行代码或使服务崩溃,后者则可能造成服务中断。整体风险评估极高,CVSS v3.1基础评分达9.8,v4.0评分也高达9.3,代表攻击条件低且影响范围广。

西门子同时强调,常规安全措施仍是基础防线,包括限制对工业控制设备的网络访问,依照工业信息安全操作指南配置防护环境,并遵循产品手册中的建议做法。

美国网络安全和基础设施安全局(CISA)也对这几个漏洞发布ICS警报,提醒虽然目前尚未发现公开利用案例,但仍建议用户立即升级UMC至最新版本,同时确保工业控制系统不直接暴露于互联网,并采取防火墙与VPN等基本防护措施。对于PCS neo V4.1与V5.0版本,官方目前未计划发布补丁,防护措施主要依赖UMC更新与网络层面的管控。