继先前一连串锁定知名企业组织的云端CRM系统Salesforce数据泄露事件后,8月下旬黑客组织UNC6395针对Salesloft Drift用户发动攻击,从而窃取存放在Salesforce系统中的数据,这种情况再度引起安全界高度关注,有多家安全厂商也证实受到波及。如今Salesloft公布了最新的调查结果,透露黑客是从他们的GitHub仓库入侵,随后展开一系列攻击行动。

在Salesloft Drift供应链攻击事件的后续之外,也有其他CRM系统遭到锁定,成为上周末的焦点。这次黑客盯上的CRM平台是Sitecore,这表明除了Salesforce之外,也有攻击者开始针对其他CRM系统用户下手的情况,这种攻击活动过往并不常见。

【攻击与威胁】

Salesloft Drift供应链攻击事件引爆点找到了!黑客入侵GitHub仓库而得逞

8月底Salesloft Drift供应链攻击事件爆发,导致许多采用此对话式营销与客户互动工具的企业组织,例如安全厂商Cloudflare、Palo Alto Networks、Zscaler,其云端CRM系统Salesforce面临数据泄露的风险。Salesloft与Salesforce两家公司也撤销了Drift所有的凭证,并从Salesforce AppExchange应用程序市场下架该应用程序。介入调查的Google威胁情报团队(GTIG)与安全厂商Mandiant也透露初步调查结果,黑客组织UNC6395自8月8日开始窃取Drift的OAuth凭证,从而从多家企业截取Salesforce存放的客户数据。如今这起事件的调查出现新进展。

9月7日Salesloft披露更多调查结果,指出黑客从今年3月至6月期间,试图访问该公司GitHub仓库,从而能够从中下载数据、新增访客用户,甚至建立工作流程。在这段时间内,黑客还试图在Salesloft与Drift的环境中进行侦察,最终他们入侵了Drift使用的AWS环境,窃取了Drift客户的OAuth凭证,从而从客户的环境中访问通过Drift整合的数据。

Sitecore零时差漏洞遭利用,攻击者用于植入后门

今年针对Salesforce云端客户关系管理平台(CRM)的攻击行动不断发生,但现在也有其他CRM平台成为新一波攻击目标,引起安全圈的关注,而且,攻击者发现的弱点,竟源自厂商提供的部署指引内容。

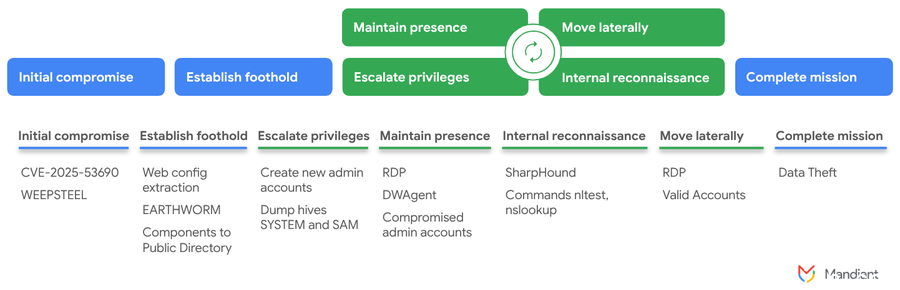

客户体验管理平台Sitecore发布安全公告,该公司旗下多项解决方案存在安全漏洞CVE-2025-53690,一旦攻击者成功利用,就有机会远程执行任意代码(RCE),或未经授权访问特定信息,呼吁用户尽快依照公告的指引采取缓解措施。通报此事的安全厂商Mandiant发出警告,他们之所以发现该漏洞,是因为已经有人用于实际攻击行动。

Mandiant也通过博客文章披露发现相关攻击行动的过程,当时他们观察到活跃的ViewState反序列化攻击行动,这起活动的特别之处在于,攻击者利用了2017年之前的Sitecore部署指引中公开的示例密钥。他们向Sitecore通报此事,该漏洞被登记为CVE-2025-53690进行管理。

上个月SAP修补的S/4HANA代码注入漏洞传出已被用于实际攻击

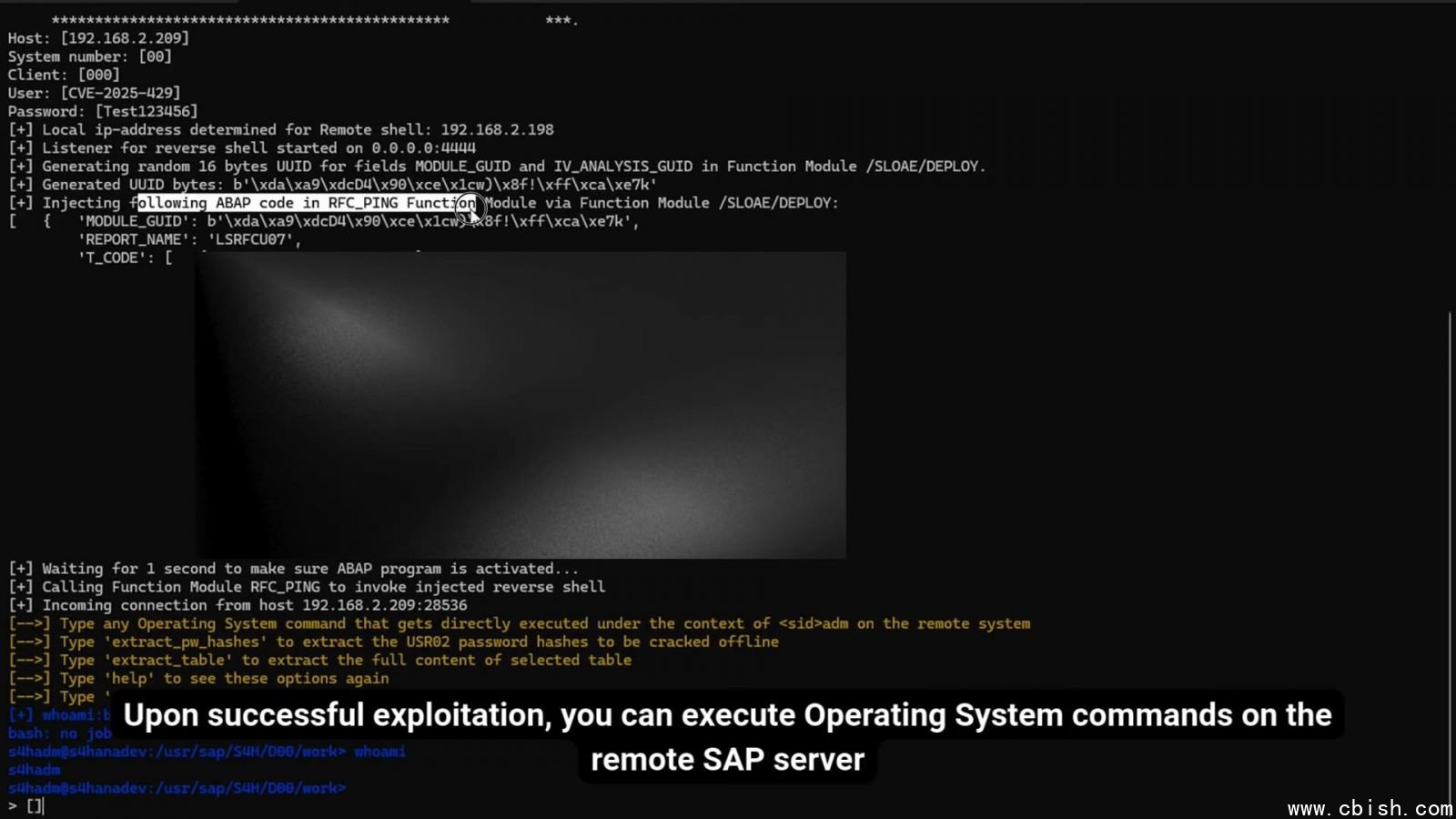

SAP在8月的每月例行更新(Security Patch Day)中,修补了接近满分的重大安全漏洞CVE-2025-42950、CVE-2025-42957(CVSS风险均为9.9),其中,通报CVE-2025-42957的安全厂商SecurityBridge发出警告,他们发现该漏洞正被实际利用,呼吁IT人员尽快采取行动,应用修补程序。

对于该漏洞带来的影响,SecurityBridge进一步说明,一旦攻击者成功利用,就能获得操作系统层级的访问权限,并完全访问SAP应用系统的所有数据。其中,他们甚至可以直接在SAP数据库删除或插入数据、通过SAP_ALL创建新用户、下载密码哈希值,甚至篡改业务流程。换句话说,通过该漏洞,攻击者有机会进一步窃取数据、从事间谍活动、部署勒索软件,或进行欺诈。

虽然攻击者并未广泛用于攻击行动,但SecurityBridge已确认有实际滥用该漏洞的现象,这表明已经有人掌握利用方式。任何尚未修补的SAP系统都可能面临风险。SecurityBridge指出,由于ABAP代码是公开的,对修补程序进行逆向工程相对容易。此外,攻击者只需获得低权限的有效账户,就有可能利用该漏洞,整个过程完全无需用户交互。

美国警告两项TP-Link路由器的已知漏洞遭到利用

美国网络安全与基础设施安全局(CISA)将两项影响TP-Link路由器的漏洞纳入已知高风险漏洞(KEV)名单,分别为CVE-2023-50224与CVE-2025-9377,要求联邦机构于9月24日前完成修补。

其中,CVE-2025-9377属于操作系统命令注入漏洞,出现在Archer C7(EU)V2与TL-WR841N/ND(MS)V9的家长控制页面,属于已验证且需高权限的远程命令执行漏洞。当攻击者具备管理权限时,可在设备上执行任意系统指令。

另一项漏洞CVE-2023-50224影响TL-WR841N,属于身份验证绕过问题,出现在默认监听TCP端口80的httpd服务,允许网络邻近的攻击者在无需身份验证的情况下,通过默认监听TCP端口80的httpd服务获取设备中存储的凭证。

从IP摄像头到云端AI,捷克安全主管机关将对中数据传输与远程运维列为高风险威胁

捷克国家数字信息安全局(National Cyber and Information Security Agency,N?KIB)发布安全警示,将两类行为界定为对国家安全与关键运营构成的网络威胁,分别是向中国(含香港、澳门)传输系统与用户数据,以及自该地区进行技术资产远程运维。受《网络安全法》监管的机关与企业必须在风险分析中以高风险等级处理并采取相应安全措施,官方同时澄清,此为风险警示而非直接禁令。

N?KIB综合捷克国内外情报与非机密资料,认为中国及其特别行政区的法律环境赋予政府当局对企业与数据更高程度的介入与配合要求。同时,欧洲与盟国在多起案例中公开认定,攻击源自与中国政府相关的团体,捷克政府也表示,外交部网络遭受的攻击由APT31实施,显示威胁具有持续性与战略性。

从技术面影响来看,风险不仅在于可能植入恶意程序,也在于大量设备与服务会持续生成并外送高密度数据,且远程运维通道难以被运营单位完全验证与监督。N?KIB点名的风险品类已扩展至IP摄像头、太阳能光伏逆变器、智能电表、医疗设备、云服务、智能手机与联网车辆,也包括大型语言模型等云端人工智能服务,评估重点不限于单一品牌,而是数据流向与运维来源地的可控性。

其他攻击与威胁

◆俄罗斯黑客Noisy Bear锁定哈萨克斯坦能源产业

◆恶意软件分析平台VirusTotal加入分析SVG图像文件功能,发现假冒哥伦比亚司法单位的钓鱼攻击

◆Nx供应链攻击影响范围扩大,逾2000个GitHub账号受波及

◆iCloud日历服务遭到滥用,攻击者借此通过苹果服务器发送钓鱼邮件

◆Scattered Lapsus$ Hunters威胁Google开除特定安全专家,并停止调查,以换取被盗数据不被外泄

近期安全日报

【9月5日】大规模DDoS攻击流量达到11.5 Tbps,再创新高

【9月4日】AI自动化安全防御框架HexStrike-AI被用于零时差漏洞攻击

【9月3日】安全厂商证实遭Salesloft Drift供应链攻击事件波及,云端CRM系统数据泄露