今年针对 Salesforce 云端客户关系管理平台(CRM)的攻击事件频发,但如今也有其他 CRM 平台遭到锁定,成为新一轮的攻击目标,引起安全圈的关注。值得注意的是,攻击者所利用的漏洞,竟然源自厂商提供的部署指南内容。

客户体验管理平台 Sitecore 发布安全公告,该公司旗下多项解决方案存在安全漏洞 CVE-2025-53690,一旦攻击者成功利用,便可能远程执行任意代码(RCE),或未经授权访问特定信息。官方呼吁用户尽快依照公告的指引采取缓解措施。通报此事的安全厂商 Mandiant 提出警告,他们之所以发现这一漏洞,是因为已经有攻击者将其用于实际攻击行动。

CVE-2025-53690 是一个由于反序列化不受信任数据导致的漏洞,影响 Experience Manager(XM)、Experience Platform(XP)、Experience Commerce(XC)以及 Managed Cloud 等产品,CVSS 风险评分为 9.0 分(满分 10 分)。

Mandiant 也通过博客文章披露发现相关攻击行动的过程。当时他们观察到活跃的 ViewState 反序列化攻击行为。这次攻击活动的特别之处在于,攻击者利用了 2017 年之前的 Sitecore 部署指南中公开的示例密钥。Mandiant 将此事通报给 Sitecore,该漏洞随后被登记为 CVE-2025-53690 进行管理。

Mandiant 指出,由于多个产品沿用了该厂商公开部署指南文件中的示例密钥,因此都有可能受到影响,尤其是采用 XP 9.0 及 Active Directory 1.4 之前版本的用户。

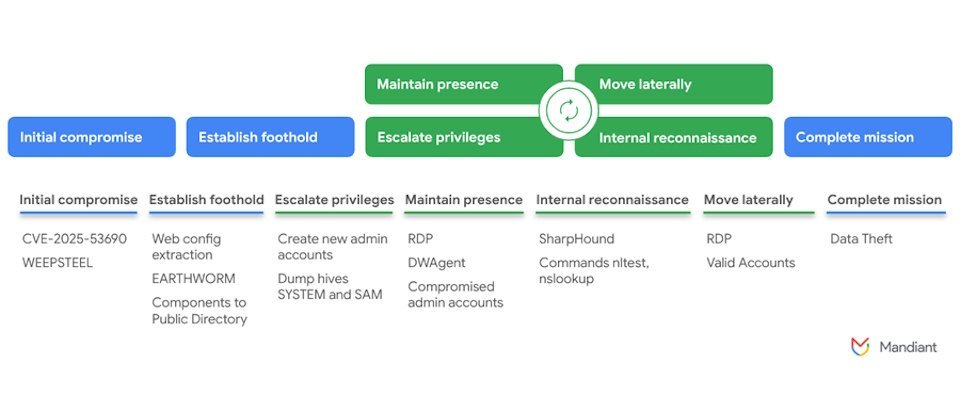

尽管 Mandiant 快速响应并成功中断了攻击行动的进行,但也因此无法完整观察和确认整个攻击流程。不过根据他们的调查,仍掌握了攻击活动的关键信息:攻击者在互联网上寻找存在漏洞的目标,触发漏洞以实现远程代码执行,然后解密 ViewState 有效载荷,生成恶意程序 WeepSteel 进行内部侦察。

随后,攻击者访问 Web 应用的根目录以收集敏感数据,并使用开源工具进行后续操作,包括网络隧道工具 EarthWorm、远程访问工具 Dwagent,以及 AD 侦察工具 SharpHound。

这些攻击者最初通过发送 HTTP 请求探测目标 Web 服务器,锁定 /sitecore/blocked.aspx 页面。由于该页面使用隐藏的 ViewState 表单,且无需身份验证即可访问,因此成为攻击者下手的潜在目标。

此次攻击中使用的工具 WeepSteel,与后门程序 GhostContainer、ExchangeCmdPy 有相似之处,其主要功能是收集系统、网络和用户信息,并通过伪装的 ViewState 进行传输。