安全公司Check Point研究人员揭露,黑客组织Silver Fox APT在近期攻击活动中,利用一款由微软签署,但未列入任何黑名单的WatchDog Antimalware驱动程序,绕过Windows 10与11的安全机制,进一步关闭杀毒与EDR等防护工具,最终植入远程访问木马ValleyRAT。

研究人员观察到,攻击者准备了两种驱动程序,以应对不同版本的Windows系统。在Windows 7等旧版系统上,他们加载早已知名且被监管的Zemana驱动程序ZAM.exe 3.0.0.000;而在新版Windows 10与11上,则使用此前未被发现有问题的WatchDog驱动程序amsdk.sys 1.0.600。两者均能绕过操作系统受保护进程(PP/PPL)机制,直接终止EDR或杀毒软件的关键服务。当安全工具被迫关闭后,恶意程序得以不受干扰地进行下一步操作。

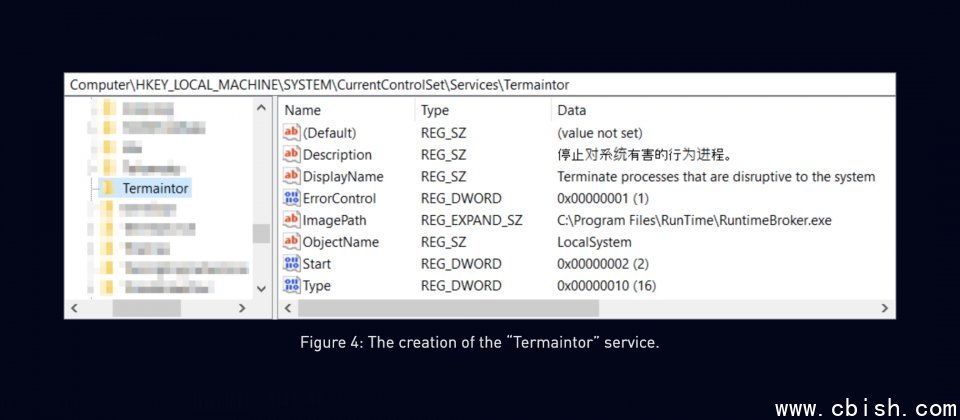

黑客攻击流程通常由多功能恶意加载器启动。恶意加载器在执行时会先检查是否处于虚拟环境或沙箱,以规避分析。当判断为安全环境后,便会加载相应驱动,进行进程终止,再下载并启动ValleyRAT。研究人员也指出,恶意程序具备持久化机制,确保受害电脑重启后仍会继续执行。

WatchDog在接获通报后,推出新版驱动试图修补问题并加强权限控制。不过,研究人员又发现该版本仍未检查PP/PPL,仍然允许攻击者关闭杀毒软件进程,而且Silver Fox APT也很快地修改了新版驱动的签名属性,通过极小幅度的变动改变文件哈希值,成功避开哈希比对式的封锁机制,同时保留微软签名的有效性。

黑客的最终目标是部署ValleyRAT,这是一款已知与Silver Fox APT高度关联的后门程序,可进行远程控制、数据窃取与持续监控。研究人员指出,相关C2服务器位于中国境内,并锁定亚洲地区常用的杀毒软件为主要攻击对象,显示其行动具有针对性。

研究人员建议,企业应确保应用新版黑名单,并搭配行为式检测与监控,例如检测受保护进程遭异常终止或关键安全服务被停用,同时也可以应用Check Point提供的YARA规则。