图片来源:

图片来源: AWS

AWS上周披露,Amazon的威胁情报团队发现并破坏了一个来自俄罗斯骇客组织APT29的水坑攻击,目的是藉由滥用微软的装置验证流程,以让骇客所控制的装置合法登入微软服务。

当使用者要以一台新装置或新应用程序登入微软帐号时,系统可能会直接提供一组装置代码;同时要求使用者以既有的装置扫描QR Code以进入微软官方身分验证网页,并输入该装置代码,来确认并赋予该装置权限。

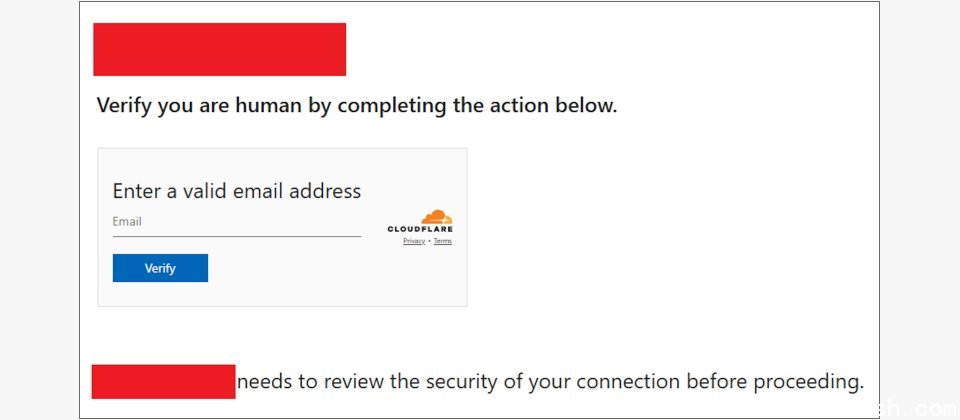

根据AWS的调查,骇客破坏了许多的合法网站,并注入恶意的JavaScript,接着随机将约莫10%的造访者重新导向至APT29所控制的网域,包括findcloudflare[.]com或cloudflare[.]redirectpartners[.]com等模仿Cloudflare验证页面的网域,其最终目标是滥用微软装置代码身分验证流程,来让自己的装置获得微软权限。

由于在申请装置代码时,并不需要事先绑定特定使用者帐号,骇客可以先以自己控制的装置向微软请求登入并取得装置代码,再将该代码置入伪造的验证页面,引导受害者于官方登入页输入,最终将帐号的登入授权绑定到骇客的装置上。

骇客除了只锁定10%访客,还利用base64编码来包装恶意程序码,并透过Cookie避免访客频繁被导向,也在恶意网址被封锁后,马上就能启用新网址。

AWS在发现骇客的行为之后,立即隔离了那些受到影响的EC2执行个体,与Cloudflare及其它供应商合作破坏骇客网域,也知会了微软。而APT29亦在行迹曝露后,从AWS迁移到其它的云端服务供应商。

AWS建议一般使用者应该要对重导页面提高警觉,确认装置代码授权请求来源,启用多因素验证,以及小心可疑的操作指令,对于IT管理人员,则应检查与限制装置验证流程,採用条件式存取政策,强化监控与日誌,并应强制使用多因素验证。