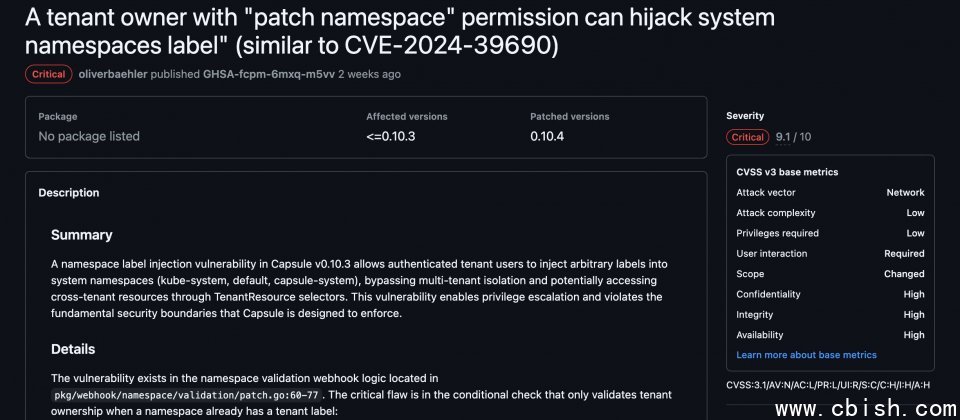

Kubernetes多租户外挂Capsule被披露存在验证逻辑漏洞CVE-2025-55205,允许已验证的租户使用者对未带租户标籤的系统命名空间注入任意标籤,可能导致多租户隔离失效。受影响版本为0.10.3及更早版本,官方已于0.10.4修补。

该漏洞源自命名空间验证Webhook的批次修改路径判断,仅在目标命名空间已含capsule.clastix.io/tenant标籤时才核对租户拥有权,而kube-system、default与capsule-system等预设不含该标籤,导致只要具有批次修改命名空间(Patch amespace)权限,就能先行新增自订标籤而不被拦截,逻辑上形成空窗,攻击複杂度与权限门槛都偏低。也就是说,检查条件仰赖已存在租户标籤的这个前提之上,一旦前提不成立便可能受到攻击。

在安全测试中,研究人员用Minikube和Capsule 0.10.3做实验,发现只要攻击者以租户使用者的身分登入,就能在系统命名空间像是kube-system加上一个自订标籤。接着,攻击者可以建立一个资源,并设定该标籤作为筛选条件,让原本应该被隔离的系统资源被误选进来,进而让攻击者看到甚至複製到不该有的资料。

研究人员指出这种攻击方式和2024年另一个已知漏洞CVE-2024-39690很像,只是手法不同,方法都是绕过Capsule原本设计的租户隔离机制。

实际影响会因系统的权限设定而不同,但在多租户或云端共享环境下,攻击者可能读到系统里的敏感设定或资料,突破原本的资源限制,甚至让不该被管理的系统空间被错误地套用到管理流程,影响整个系统的稳定性。一旦标籤和筛选条件被错误搭配,原本的安全边界就会被打破。

研究人员建议受影响用户立即升级0.10.4或更新版本,以修补此命名空间标籤注入漏洞,以维护租户资源安全与隔离。