提供网站防护功能的外挂程序一旦出现漏洞,不仅可能让其防护能力失效,还有可能让攻击者对网站上下其手,而最近专精网站安全的资安业者Patchstack揭露的漏洞,就是这种例子。

3月20日Patchstack警告WordPress资安外挂WP Ghost存在重大层级的本机文件包含(Local File Inclusion,LFI)漏洞,若不处理攻击者有机会远端利用漏洞,从而执行任意程序码(RCE),这项漏洞被登记为CVE-2025-26909,CVSS风险评为9.6(满分10分),相当危险,研究人员呼吁网站管理者应儘速套用5.4.02版外挂程序因应。

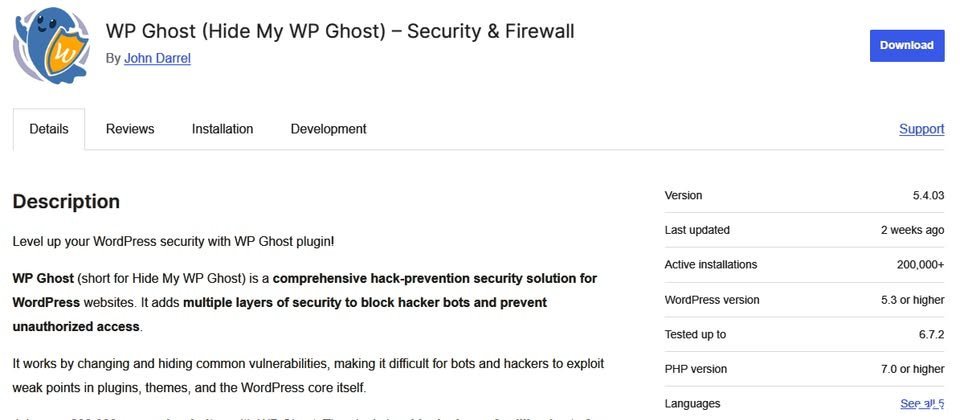

WP Ghost是相当受到欢迎的免费资安及防火墙外挂程序,有超过20万个WordPress网站採用,号称每个月成功封锁9百万次暴力破解尝试,以及阻断14万次入侵。而对于如何强化网站的安全,开发者表示此外挂程序能变更或隐藏常见的漏洞,使得骇客或网站机器人难以利用WordPress、外挂程序、布景主题的弱点。

这项漏洞之所以形成,Patchstack指出,由于使用者透过URL路径输入的数值验证方式不够完备,导致有心人士可趁机读取或执行本机电脑的文件(LFI)。研究人员特别提及在大部分的环境组态下,这项漏洞的存在,都有可能让攻击者有机会发动RCE攻击,而且,攻击者不需通过身分验证就能利用这项弱点。

不过,攻击者想利用这项漏洞利用还是有门槛要克服,那就是:必须设法将WP Ghost的变更路径功能设置为Lite模式或Ghost模式,而在系统预设状态之下,这些模式会是停用的。