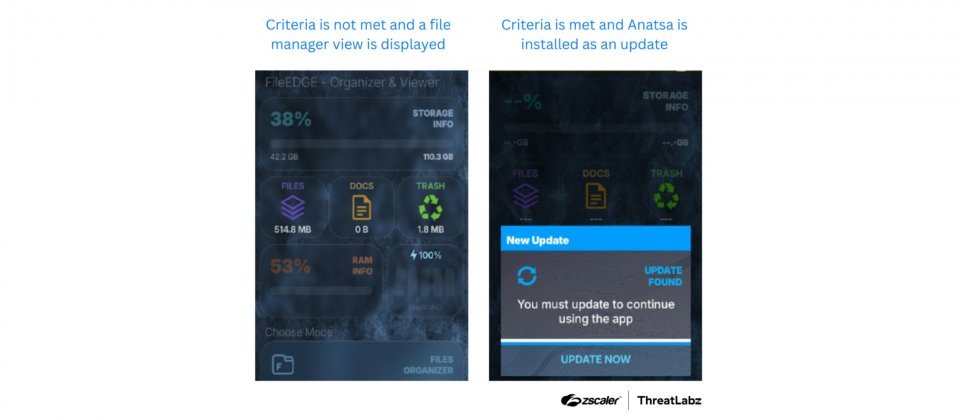

当Anatsa判定装置环境为测试或模拟器(左图),则仅显示正常的文件管理介面,如果确认条件符合(右图),则诱导使用者安装「更新」,实际上下载的是木马恶意程序

资安公司Zscaler研究团队指出,Android银行木马Anatsa(又称TeaBot)持续活跃,并透过伪装成文件阅读器等工具型应用程序上架至Google Play,以规避检测并吸引用户下载。最新研究显示,Anatsa目前针对的金融与加密货币应用已达831款,显示其投递手法与反分析技术再度升级。

Anatsa自2020年现身以来,一直以窃取金融帐号密码、侧录键盘输入和伪造交易为主要目的。本轮新活动的最大特徵,使用更新技术使其更难被侦测,攻击者先在Google Play上架外观正常的文件阅读器或文件管理器,吸引用户安装。 安装后,这些诱饵应用会连线至其C2服务器请求「更新」,并直接安装Anatsa恶意载荷,而这与过去以远端DEX动态载入的做法不同,藉此绕过Google Play检测。

为避免被发现,Anatsa在启动前会先检查装置是否为模拟器或测试环境,如果发现异常,就只显示文件管理介面,维持正常App的假象。一旦确认环境安全,便会释出木马恶意载荷并进一步展开行动。

核心攻击手法在于窃取金融凭证,当Anatsa侦测到手机内安装了特定银行或交易App时,会从C2服务器下载与该App介面相似的伪造登入页面,诱骗使用者输入帐号与密码,再将这些资讯回传给攻击者。研究人员指出,目前Anatsa能对831款金融与加密服务进行此类攻击,覆盖欧洲与美国,且本轮新增纳入德国与南韩,并扩及多个加密货币平台。

此外,Anatsa会要求使用者开启无障碍服务,一旦获得授权,其就能自动启用多项高风险权限,例如读取与拦截简讯,甚至覆盖在其他App上显示内容。这些能力让攻击者能拦截验证码,或直接进行未经授权的交易。

研究人员也指出,部分诱饵应用下载数已超过5万次,显示其渗透力道不容小觑。除了Anatsa之外,研究团队并回报其他77款恶意应用,累计安装数逾1,900万次,反映出Google Play上恶意程序的持续活跃与变化。