资安公司Trellix揭露2025年3月至7月间,疑与北韩骇客组织Kimsuky相关的攻击者,针对驻首尔多个欧洲国家大使馆与政府单位发动至少19起鱼叉式邮件攻击,并滥用GitHub作为隐蔽的命令与控制(C2)通道,最终投送XenoRAT以获取对受害系统的持续存取权限。该行动截至7月底仍被观测活跃,显示其对外交体系的渗透行动尚未停止。

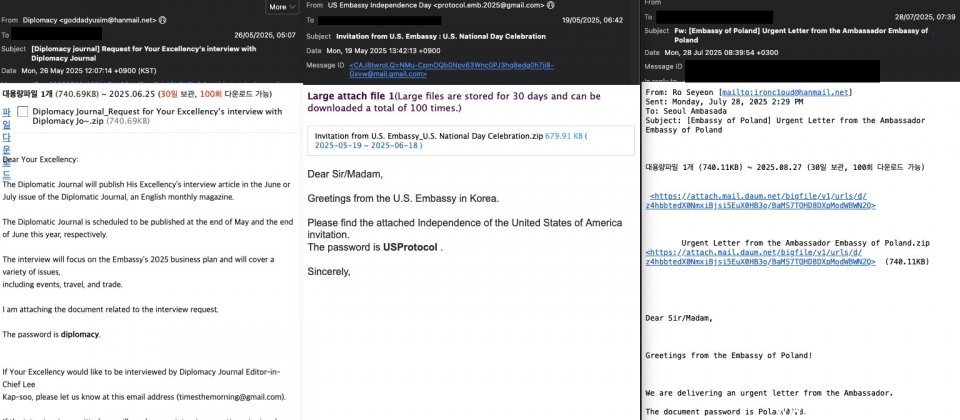

攻击者以外交往来为标题设计邮件诱饵,常冒用真实外交官或机构名义,附件多为受密码保护的ZIP档,实际内含伪装成PDF的Windows捷径档。一旦启动,文件会执行混淆的PowerShell指令码,在记忆体内执行并连线至GitHub下载后续恶意载荷,并透过排程工作建立持续化。

在初期侦察阶段,恶意程序会蒐集作业系统版本、安装时间、开机时刻、执行中程序、装置型态与IP等资讯。这些资料会被格式化后,透过攻击者预先写死的GitHub个人存取权杖,以 GitHub Contents API上传到攻击者私有储存库的特定目录,档名含IP与时间戳以方便分类。

同样机制也作为发送指令的管道,恶意程序定期读取储存库中的文字档以取得最新RAT载点,攻击者仅需更新该文字档即可切换恶意载荷。

最终的恶意程序通常会被藏在Dropbox或Daum等云端储存服务,并伪装成一般的.rtf文件。当受害者下载这些文件后,恶意指令码会先修正文件内容,使其成为合法的压缩档,然后将文件解压缩,接着恶意程序会直接在记忆体中执行,而不会在硬碟上留下可疑的执行文件,降低被侦测的风险。

研究人员发现,最终阶段的恶意程序是经过混淆处理的XenoRAT变种,具备键盘侧录、萤幕截图、摄影机与麦克风存取、文件传输及远端命令壳层等多项功能,可全面监控并操控受害者的电脑。

攻击者至少使用了两个 GitHub 帐号,并透过多个主题化的私有储存库管理攻击材料与纪录。研究也发现,这些基础设施与已知Kimsuky行动存在网路指标重叠,且部分云端主机位于首尔。目标选择、社交工程内容与工具链均符合Kimsuky既有模式,Trellix有一定的信心认为此行动是Kimsuky所为,并指出其活动时间作息可能位于UTC+08区域。