自6月底Ctirix修补NetScaler已遭利用的重大层级记忆体溢位漏洞CVE-2025-6543,后续不断有相关事故传出,先是另一个资安漏洞CitrixBleed 2(CVE-2025-5777)也被用于攻击行动,本月荷兰政府提出警告,骇客从今年5月就开始利用CVE-2025-6543,如今Citrix发布资安公告,指出有新的零时差漏洞被用于攻击行动。

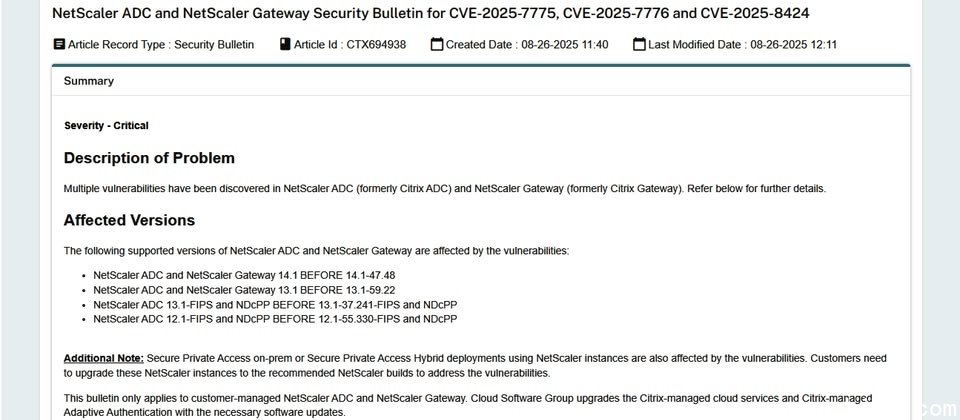

8月26日Citrix为NetScaler ADC及NetScaler Gateway发布14.1-47.48、13.1-59.22更新,总共修补3项漏洞CVE-2025-7775、CVE-2025-7776、CVE-2025-8424,并指出其中被评为重大层级的CVE-2025-7775,已出现遭到利用的迹象。由于没有其他的缓解措施,该公司呼吁IT人员应儘速套用相关更新。

上述3项漏洞当中,最危险的就是有人已试图利用的CVE-2025-7775,此为记忆体溢位弱点,攻击者有可能用于远端执行任意程序码(RCE),或是造成服务中断(DoS),4.0版CVSS风险评为9.2(满分10分)。

不过,採用下列配置模式的NetScaler设备,更会直接面临这项漏洞的威胁。例如,其中一种是设置为闸道设备,包含将其用于VPN虚拟服务器、ICA代理服务器、CVPN、远端桌面连线代理服务器,或是验证、授权、计费(AAA)虚拟服务器,就有可能曝险。

另一种可能曝险的配置,是将NetScaler设备配置为HTTP、SSL、HTTP_QUIC负载平衡虚拟服务器,并搭配特定的IPv6服务组态。此外,若是将NetScaler设备设置成HDX类型的虚拟服务器,也会存在这项资安漏洞。

这次Citrix修补的另外两项资安漏洞,皆为高风险层级,CVE-2025-7776也是记忆体溢位漏洞,有可能造成非预期的行为或服务中断;CVE-2025-8424存在于NetScaler的管理介面,为存取控制不当的弱点。这些漏洞的风险值为8.8、8.7。