为了从事网路间谍活动而不被察觉,APT骇客使用能公开取得的工具,或是受害电脑现成工具进行寄生攻击(LOLBin)的情况越来越常见,最近有资安业者公布他们追蹤长达一年的骇客组织,但对于这些骇客什么时候开始活动,目前仍不清楚。

资安业者Bitdefender自2024年中旬追蹤俄罗斯骇客组织Curly COMrades,这些骇客主要以俄罗斯当局感兴趣的目标下手,锁定特定国家当中,面临地缘政治变化的重要组织,他们看到骇客曾对乔治亚的司法与政府机构,以及摩尔多瓦的能源分配公司下手。值得留意的是,乔治亚和摩尔多瓦都是前苏联的一部分,在苏联解体时独立,地理位置在黑海与东欧具有战略地位,两国原本就面临在欧盟和北约,以及俄罗斯之间的影响力拉扯,在俄罗斯对乌克兰发动战争后,这两个国家的安全风险便急剧上升。

针对这些骇客下手的主要目标,就是在受害组织的网路环境建立长期的存取管道,并窃取有效的帐密资料。他们会不断试图从网域控制器的NTDS资料库,以及针对特定系统执行的本机安全认证子系统服务(LSASS)处理程序,执行记忆体强制转存文件(Memory Dump)的动作,挖掘使用者的密码杂凑值、身分验证资料,甚至是明文的密码等。

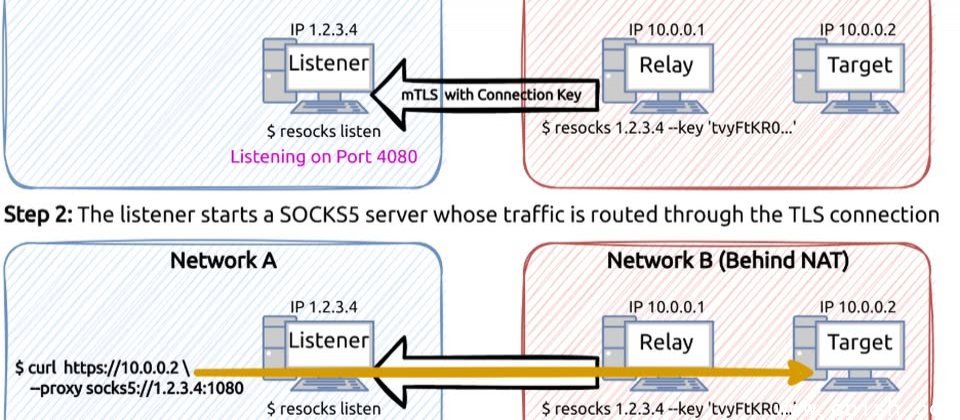

这些骇客重度仰赖代理服务器工具来建立强健的存取管道,藉由Resocks、SSH、Stunnel等应用程序设置多个存取内部网路的据点,他们也透过代理服务器重放手法,并使用Atexec等工具远端下达指令。

为了建立能持续存取的管道,骇客于受害组织植入名为MucorAgent的后门程序,此恶意软件导入相当不寻常的攻击手法,藉由挟持类别识别编号(CLSID),锁定原生映像档产生器(Native Image Generator,NGEN)来达到目的。NGEN是Windows作业系统内建的.NET Framework元件,攻击者滥用它来停用特定工作排程,以便持续存取受害电脑。

值得一提的是,这些骇客也同时利用已遭渗透的合法网站来转送流量,将恶意流量透过合法网路活动传递,使得侦测及追蹤骇客行蹤变得困难,因此Bitdefender认为,他们找到的网路基础设施,很有可能只是骇客大型网路架构的一小部分。