Cisco旗下威胁情报与资安研究团队Talos揭露ReVault漏洞组合,涉及戴尔(Dell)採用博通(Broadcom)控制晶片的ControlVault3/3+韧体与Windows API共5项弱点。未修补下,攻击者可取得持久性控制、绕过Windows登入并窃取敏感资料,整体影响超过100款Latitude与Precision等商务机型。

ControlVault为独立硬件安全模组,装载在称为USH(Unified Security Hub)的子卡上,用于在韧体层储存密码、生物特徵与安全代码,并连接指纹、智慧卡与NFC等周边。现行主流版本为ControlVault3与ControlVault3+,广见于上述商务与Rugged机型。

本次资安漏洞通报包括ControlVault韧体中的越界读写CVE-2025-24311、CVE-2025-25050漏洞,任意释放CVE-2025-25215漏洞,堆叠溢位CVE-2025-24922漏洞,以及影响Windows API的不安全反序列化CVE-2025-24919漏洞。而CVE-2025-24919可被恶意设计的ControlVault回应触发,进一步在主机上达成任意程序码执行。

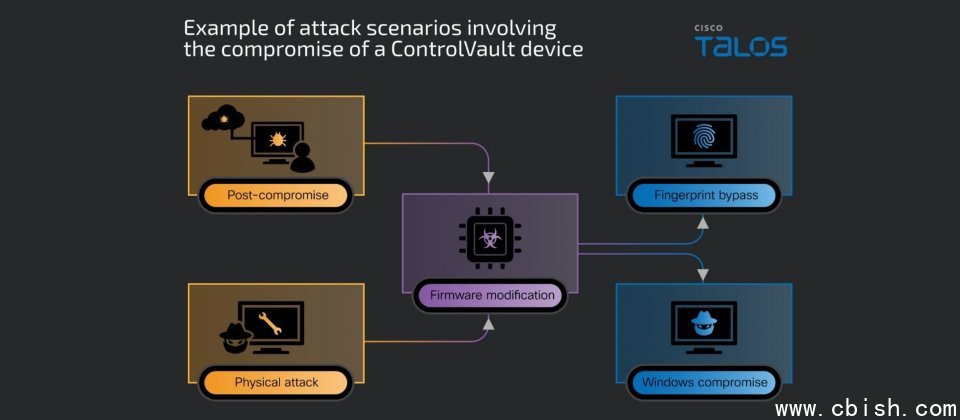

其中两种情境风险特别高,第一种是虽然使用者没有系统管理员权限,但仍可透过API对ControlVault韧体执行恶意程序码,窃取加密金钥,并植入即使重灌Windows也不会消失的韧体后门,之后再利用反序列化漏洞重新入侵Windows。第二种则是当攻击者能实体接触笔电,拆开机壳并用USB直接连到ControlVault子卡,就能在不输入登入密码或全碟加密金钥的情况下修改韧体,甚至设定成接受任何人的指纹登入。

在防护措施方面,研究人员指出,应先把ControlVault3或ControlVault3+更新到最新韧体版本,虽然Windows Update也能下载更新,但通常Dell官网会更早提供文件。当用户没有使用指纹、智慧卡或NFC等功能,可以透过服务管理员或装置管理员关闭ControlVault。在环境风险较高的情境,研究人员建议暂时关闭指纹登入,并启用Windows的Enhanced Sign-in Security,以降低韧体遭不当利用的机会。

用户可以在BIOS中启用机壳入侵侦测功能,一旦有人打开笔电会发出警示。同时,留意Windows Biometric Service或Credential Vault服务是否发生异常崩溃,当使用Cisco Secure Endpoint,也要注意是否出现bcmbipdll.dll Loaded by Abnormal Process的警示。