资安业者Palo Alto Networks在最近揭露去年中国骇客CL-STA-0969攻击西亚或中东国家电信产业的事故中,提到骇客藉由插入式身分验证模组(Pluggable Authentication Module,PAM)框架实作后门,现在有另一家资安业者指出,骇客滥用前述的Linux作业系统身分验证机制模组,使得打造出来的恶意程序能静悄悄地绕过系统的身分验证流程,并能建立持久的SSH存取管道。

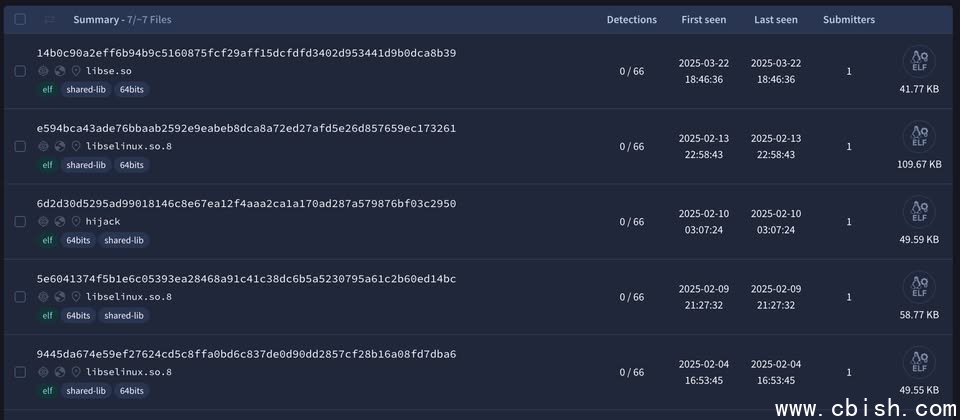

这支最新发现的Linux恶意程序称为Plague,相关消息揭露后,多家资安新闻媒体纷纷报导此事。由于以PAM为基础打造,使得Plague的活动行蹤相当隐密,最近一年以来,其实已有数个版本的Plague被上传到恶意程序分析平台VirusTotal,但几乎没有防毒引将其视为有害,这样的情况引起资安业者Nextron Systems注意并介入调查,指出这是首度有人将PAM用于打造Linux恶意程序的攻击行动。

PAM是将多种低阶身分验证机制整合到API的模组,最早由Sun Microsystems于1995年提出,目的是让需要通过验证的应用程序只需透过API,就能使用各种验证方法,而无须实作低阶的验证功能。因此在Linux环境里,管理者可利用PAM决定应用程序进行验证的方法,从而强化此作业系统的验证弹性及安全。

然而,由于Plague深度整合到PAM的身分验证堆叠,不仅在系统更新之后不会受到影响,而且几乎没有留下任何活动的迹象,再加上骇客採取多层混淆机制,以及窜改环境变数,使得一般的资安工具难以侦测此恶意程序的存在。

更令人惊恐的部分在于,Nextron Systems找到的Plague恶意程序文件,最早约在一年前出现,这些文件大部分从美国上传至VirusTotal,但也有从中国上传的文件。对于攻击者的身分,该公司表示目前仍不清楚,但骇客在部分文件留下了1995年电影《网路骇客(Hacker)》台词作为彩蛋,可能想要表明自己相当高深莫测。

究竟这后门程序有那些功能?Nextron Systems提及主要有4种,分别是阻碍分析及逆向工程的Antidebug,以及保护敏感字串及组态来干扰分析的字串混淆功能,再者,该后门具备能用入侵的静态密码,以及抹除骇客行蹤的「隐藏连线阶段元件(Hidden Session?Artifacts)」。

除了上述的PAM,骇客滥用Linux作业系统内建的元件来迴避侦测的情况,已有前例,例如,今年4月资安业者Armo揭露的Rootkit攻击手法,就是利用名为io_uring高效能非同步I/O核心API,从而绕过防毒软件、EDR等端点防护系统侦测。