一般而言,骇客迴避端点电脑的防毒软件和EDR系统,最常见的手法是滥用合法、存在已知弱点的驱动程序,从事自带驱动程序(BYOVD)攻击,瘫痪这些端点防护机制的运作,但近期骇客也发展出一些非典型的手法,例如:藉由特定厂牌EDR端点代理程序的本机安装流程瑕疵,透过升级或降级作业来进行「自带安装程序(Bring Your Own Installer)」攻击,现在又发展出新型态的手法,滥用作业系统内建的公用程序来达到目的。

最近资安业者Akamai揭露恶意软件Coyote新一波攻击行动,就是这样的例子。此恶意软件锁定巴西使用者而来,目标涵盖75家银行及加密货币交易所的用户,最特殊的地方在于,骇客滥用了微软在Windows作业系统提供的桌面应用程序自动化框架UI Automation(UIA),而这是首度有恶意软件攻击运用这种公用程序的情形。

UIA是辅助技术与测试框架,是Windows XP时期推出的元件,主要的用途是为了协助身障用户较为容易操作电脑,这个框架具备高权限来放大萤幕内容、朗读文字,或是在特定情况下进行模拟点击工作。然而去年底Akamai发现,攻击者有机会滥用UIA迴避EDR的侦测,从而窃取资料、在受害电脑上网浏览、执行命令,或是从WhatsApp、Slack读取和写入对话内容,当时他们测试的EDR系统(未透露厂牌)皆无法将此手法视为恶意行为。

究竟Coyote如何滥用UIA?Akamai指出,基本上,恶意软件几乎都会向C2服务器回传受害电脑的系统资讯,但Coyote还会试图辨识受害者是否使用特定金融服务,其中一种方法是透过特定的API,比对视窗标题内容,是否与特定的银行或加密货币交易所有关。

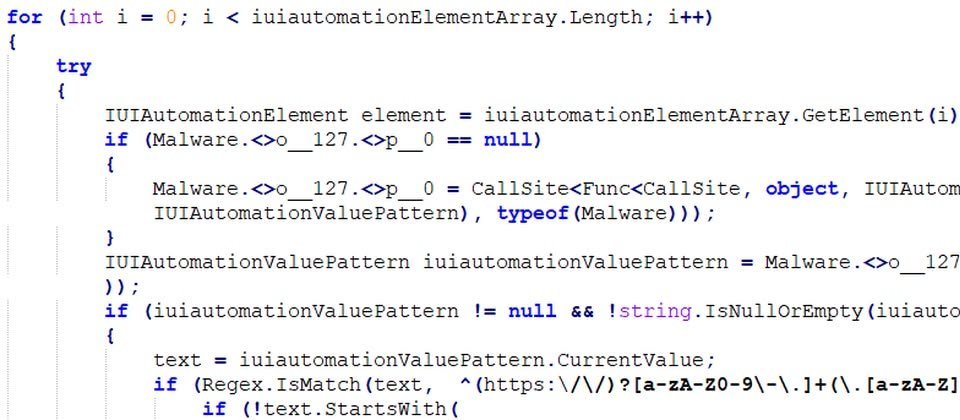

但若是找不到符合的内容,Coyote就会启用UIA,分析视窗中的子元素,来识别浏览器分页或网址列的内容,从而提高挖掘相关帐密成功的机会。Akamai提及,无论受害电脑是否连上网际网路,Coyote都能利用上述方法来识别受害者使用的金融服务,而且,若是没有滥用UIA,攻击者就必须非常了解每个目标应用程序的结构,才能挖掘这类资料来比对。