上週思科针对网路存取控制(NAC)平台Identity Services Engine(ISE)修补满分(10分)漏洞CVE-2025-20281、CVE-2025-20282,并指出这些漏洞可让攻击者在未经授权的情况下,远端于作业系统底层以root的身分发出命令。本週他们又对另一套应用系统修补满分漏洞,再度受到外界瞩目。

7月2日思科发布公告,指出旗下的整合通讯管理平台Unified Communications Manager(Unified CM,或缩写成CUCM)存在静态的SSH帐密,未经授权的攻击者可远端利用,并以root帐号登入受影响的装置,相当危险。该公告提及,此帐号使用了预设、静态的帐密,且无法修改,或是删除帐号。

CUCM为整合语音、视讯、讯息、行动通讯的解决方案,原名为CallManager,主要是用来集中管理VoIP电话,并提供使用者存取语音、视讯、即时讯息、语音信箱、语音会议的单一介面。

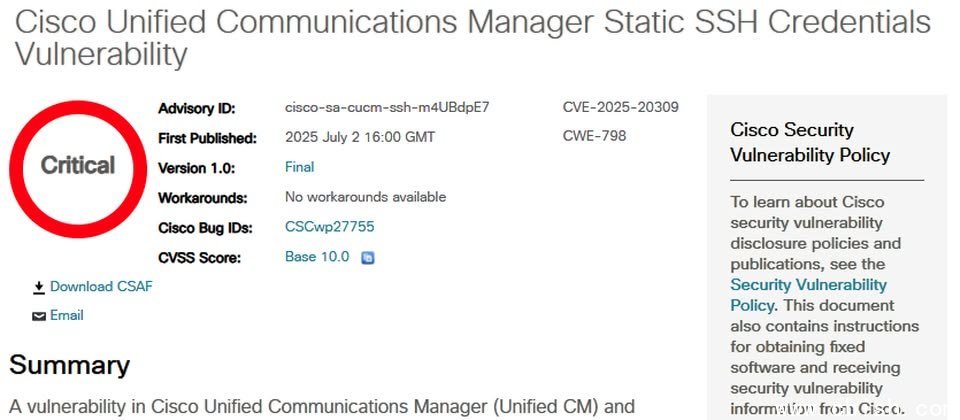

针对上述帐号出现的原因,思科表示是这套系统尚于开发阶段保留下来的,攻击者一旦滥用,就能以root使用者的身分执行任意命令。该弱点被登记为CVE-2025-20309,CVSS风险达到10分。

值得留意的是,这项漏洞同时影响CUCM与Unified Communications Manager Session Management Edition(Unified CM SME),主要是影响由思科技术支援中心(TAC)提供的工程版(Engineering Special,ES),範围是15.0.1.13010-1至15.0.1.13017-1版,该公司已发布更新软件修补。值得留意的是,思科强调此弱点无其他缓解措施能因应,IT人员应儘速安排套用新版软件。