资安厂商GreyNoise警告,近日观察到网络上针对思科防火墙ASA(Adaptive Security Appliance)的扫描活动有激增迹象,可能近日会有新产品漏洞公布。

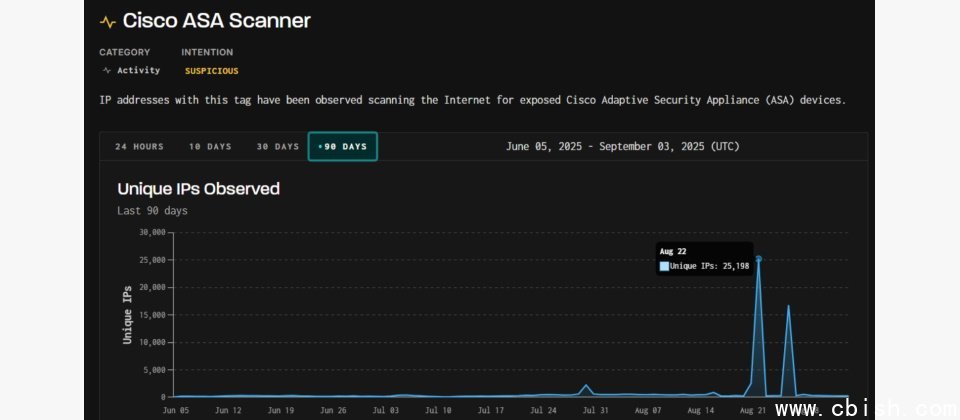

GreyNoise在8月26日观察到两波对Cisco ASA设备的扫描活动突然飙升。第一波涉及超过2.5万个不重复IP,第二波是在几天后,数量略少,但属于关联活动。涉及这两波IP的数量大幅超越每日小于500个IP的基准线。

两次事件都是锁定ASA Web Portal登录路径(/+CSCOE+/logon.html),研究人员表示,这通常表示有人在对暴露于网络上的设备进行侦察(reconnaissance)。此外,研究人员也发现,两波扫描活动中的一部分IP也在扫描GreyNoise的Cisco IOS Telnet/SSH及ASA软件,这意味着,两波扫描是专门锁定思科的攻击行动,而非随机、乱枪打鸟式的扫描。

经过对来源IP的分析,8月底的扫描活动主要源自巴西单一僵尸网络群聚系统。研究人员通过筛选特定客户端指纹及长达两个月的活动数据,判定当天有1.7万个IP扫描Cisco ASA设备。其中,有1.4万个IP(约占80%)来自这个巴西的僵尸网络。特定的指纹一组相近的TCP签名一起出现,显示这些节点都使用同样的工具和网络堆栈,进一步让研究人员确信是巴西端统一控制的僵尸网络。

GreyNoise指出,过去经验中,该公司侦测扫描Cisco ASA的恶意流量标签一旦激增,不久后就会发现新的ASA漏洞,2019、2020、2021、2023及2024年都有案例,其中包含Akira、LockBit勒索软件滥用CVE-2023-20269以及ArcaneDoor网络间谍活动滥用CVE-2024-20353、CVE-2024-20359植入Line Dancer及Line Runner。因此研究人员相信很快将会揭露新的漏洞。CVE-2020-3452也在揭露后被武装化攻击全球的思科ASA设备。

研究人员提醒用户要防止ASA Web portal、Telnet、SSH直接暴露于互联网,漏洞一旦有修补程序要尽快安装,同时也要以多因素验证(MFA)强化远程访问验证。