6月17日Citrix发布NetScaler ADC与NetScaler Gateway更新,修补重大层级的CVE-2025-5777(4.0版CVSS风险评为9.3),此为记忆体的越界读取(OBR)弱点,起因是输入验证不充分造成,最近有研究人员公布更多细节,认为这项漏洞本质上与2023年揭露的Citrix Bleed(CVE-2023–4966)雷同,呼吁企业的IT人员要儘速採取行动因应。

资安研究员Kevin Beaumont指出,CVE-2025-5777能让攻击者在特定组态的NetScaler设备上,读取记忆体的内容,一旦NetScaler配置为Gateway或是验证、授权、计费(AAA)虚拟服务器,就会曝险。而对于攻击者能挖掘的敏感内容,其中包含连线阶段(Session)的Token,可被用于绕过多因素验证(MFA)防护机制。而这种型态的弱点,本质上就和Citrix Bleed类似,因此Kevin Beaumont将CVE-2025-5777命名为「CitrixBleed 2」。

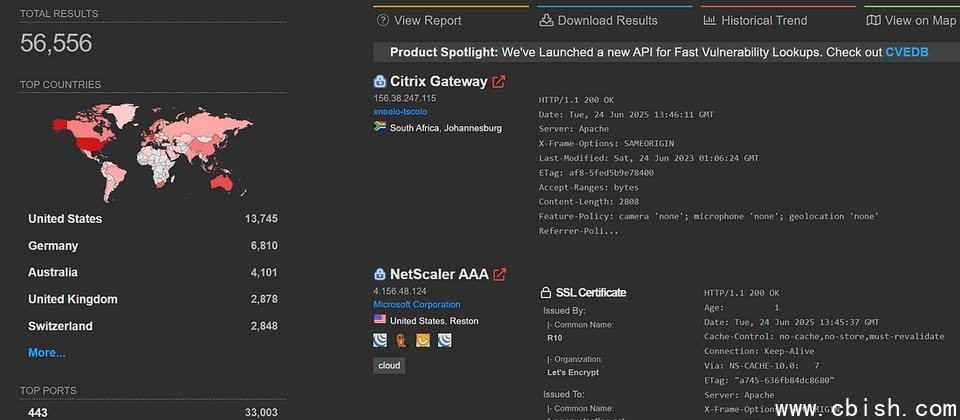

虽然截至目前为止尚未传出漏洞遭到实际利用的情况,但Kevin Beaumont透过物联网搜寻引擎Shodan,找到全球有56,556台NetScaler设备存在漏洞,而有可能成为骇客锁定的目标。其中,又以美国、德国、澳洲曝险的数量最多,分别有13,745、6,810、4,101台。