在Python环境里,专门用来读取、建立、打包,以及解压缩tar文件的程序库tarfile,一旦出现弱点,就有可能让攻击者用于路径穿越、任意文件写入(及覆盖)、远端执行任意程序码(RCE)、权限提升、逃逸沙箱,甚至还有可能污染套件,引发供应链攻击,因此,IT人员面对该程序库相关的弱点,必须提高警觉。

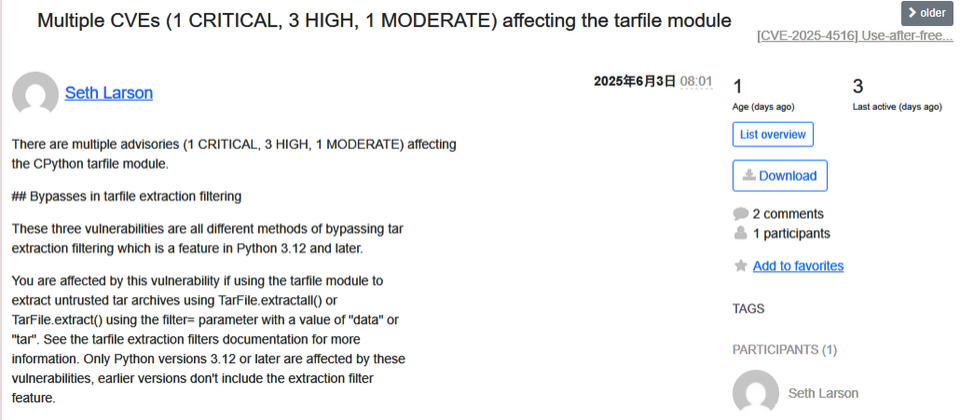

6月3日Python软件基金会发布资安公告,指出他们针对tarfile模组修补一系列资安弱点,其中有1个重大层级、3个高风险层级,以及1个中度风险的弱点。

这些漏洞是:CVE-2025-4517、CVE-2025-4435、CVE-2025-4330、CVE-2025-4138、CVE-2024-12718,大部分涉及如何绕过tar文件解压缩的过滤机制,而该机制是3.12版Python开始引入的。一旦曝险的Python透过tarfile模组来解压缩特定功能组态、不受信任的tar档,就有可能触发漏洞,此外,虽然仍在测试阶段的3.14版预设过滤功能参数有所调整,但只要使用者採用预设组态,同样也可能会受到影响。假若Python在未启用过滤机制的情况下解压缩不受信任的tar档,那么就会导致攻击者能在解压缩资料夹的外部进行任意写入。

值得留意的是,虽然该基金会指出上述弱点与3.12版引入的功能有关,但他们不光发布了3.13.4、3.12.11版更新,也对旧版推出3.11.13、3.10.18、3.9.23版修补相关漏洞。

最严重的资安漏洞是CVE-2025-4517,发生在使用filter="data"的功能参数执行解压缩的过程,使得攻击者能够在文件系统任意写入,CVSS风险达到9.4分(满分10分)。

另外几个高风险漏洞CVE-2025-4435、CVE-2025-4330、CVE-2025-4138也值得留意,风险值皆为7.5,其中的CVE-2025-4435涉及套用特定参数TarFile.errorlevel = 0的时候,理应被过滤的恶意文件仍能解压缩;CVE-2025-4330能忽略过滤机制并建立符号连结(Symlink);至于CVE-2025-4138,可让攻击者建立解压缩资料夹外部的符号连结。