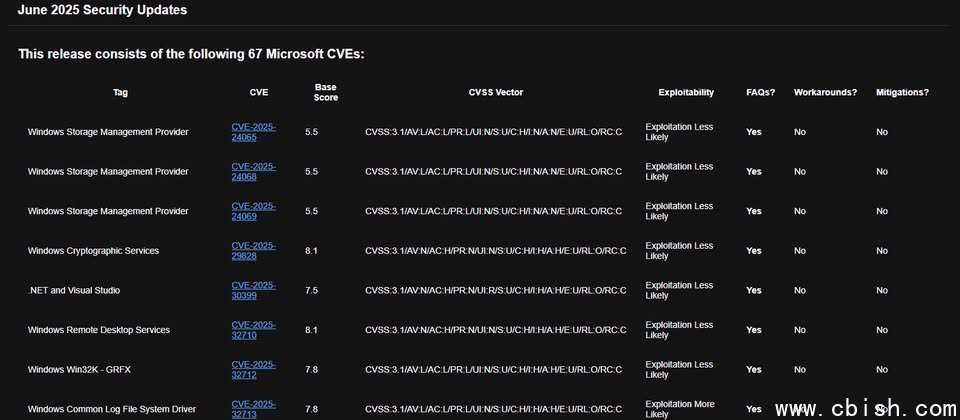

6月10日微软发布本月例行更新(Patch Tuesday),修补67个漏洞,数量较上个月78个有所减少。从漏洞的类型来看,远端程序码执行(RCE)漏洞25个最多,约占整体四成;其次是资讯洩露漏洞、权限提升漏洞,分别有17个、15个;其余有6个是阻断服务(DoS)漏洞、2个安全功能绕过漏洞,以及2个可被用于欺骗的漏洞。从危险的程度而言,其中有10个是重大层级,8个是远端程序码执行漏洞、2个是权限提升漏洞。

值得留意的是,这次有两个零时差漏洞,其中一个已被用于实际攻击活动,另一个在修补前就被公开。这些漏洞分别是:WebDAV远端程序码执行漏洞CVE-2025-33053,以及SMB用户端权限提升漏洞CVE-2025-33073。

其中,CVE-2025-33053是资安业者Check Point发现及通报,攻击者可在未经授权的情况下利用这项弱点,透过WebDAV资料夹文件名称或路径的外部控制,从而透过网路执行任意程序码,CVSS风险评为8.8。对于漏洞发现的过程,Check Point表示,他们于今年3月看到被称为Stealth Falcon(FruityArmor)的APT骇客,用于攻击一家土耳其国防公司,过程中攻击者藉由操弄Windows内建工具的工作资料夹,而能在他们控制的WebDAV服务器执行文件。

另一个在修补前就被公开的漏洞CVE-2025-33073,形成的原因是SMB存取控制不当,通过身分验证的攻击者能透过网路达到权限提升的目的,风险值为8.8。攻击者可利用恶意指令码让受害电脑连回攻击者的系统,并透过SMB进行身分验证。虽然微软公布的资讯并不多,但根据科技部落格Born City的报导,德国研究网路电脑紧急应变团队DFN-CERT曾于本月6日透过电子邮件寄送,向大家警告此事,指出资安业者RedTeam Pentesting GmbH找到并通报这项漏洞,呼吁使用者在微软发布更新后要儘速修补。